بیش از 22000 نمونه CyberPanel آنلاین، با آسیب پذیری حیاتی تحت حملات گسترده باج افزار PSAUX قرار گرفته و تمامی آنها را آفلاین کرده است.

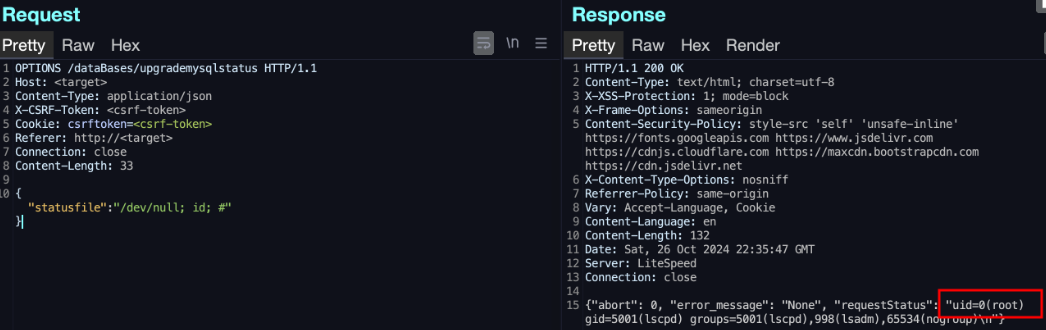

در هفته جاری محققین سایبری 3 مشکل امنیتی در CyberPanel 2.3.6 شناسایی کردند که می تواند منجر به بهره برداری و دسترسی به root از راه دور بدون نیاز به احراز هویت شود.

محققین مشکلات زیر در این نسخه از CyberPanel شناسایی کرده اند:

1- احراز هویت ناقص: CyberPanel هویت کاربران موقع ورود را به جای استفاده از یک سیستم مرکزی در هر صفحه به صورت جداگانه بررسی میکند و صفحات یا مسیرهای مشخصی را بدون حفاظت و احراز هویت رها می کند.

2- تزریق دستور: ورودی های کاربر در صفحات محافظت نشده به درستی بررسی نشده و مهاجم می تواند دستورات را در سیستم مدنظر خود تزریق و اجرا کند.

3- بای پس فلیترهای امنیتی: واسط های امنیتی تنها درخواست POST را فیلتر کرده و مهاجم می تواند آن را با استفاده از متودهای HTTP مثل OPTIONS یا PUT بای پس نماید.

محققین امنیتی DreyAnd با اجرای یک اکسپلویت توانستند به طور کامل سرور را تحت کنترل خود درآورند. به گفته این محققین آنها این نقص را در 23 اکتبر 2024 به توسعه دهندگان CyberPanel اطلاع رسانی کردند و اصلاحی برای مشکل احراز هویت اواخر همان شب در GitHub ارائه شد.

در حالیکه هرکسی که CyberPanel را از طریق گیت هاب یا فرآیند آپگرید دریافت می کند، آپدیت امنیتی را نیز دریافت خواهد کرد، اما توسعه دهندگان هنوز نسخه جدیدی از نرم افزار یا CVE را منتشر نکرده است.

اهداف حملات باج افزار PSAUX

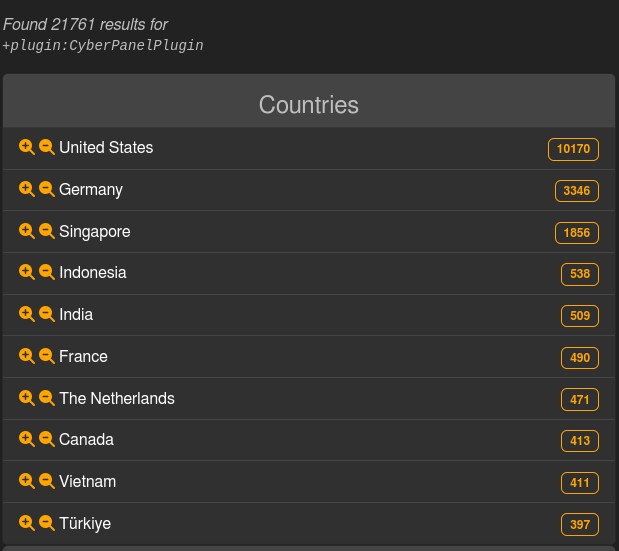

موتور جستجوی تهدید intel گزارش داده است که 21761 نمونه CyberPanel آسیب پذیر آنلاین وجود دارد.

که در فاصله زمانی اندکی تعداد 400 عدد آنلاین باقی مانده و مابقی سرورهای تحت تاثیر در دسترس قرار ندارند. این نمونه ها بیش از 152000 دامنه و پایگاه داده را مدیریت می کنند که CyberPanel به عنوان سیستم دسترسی و مدیریت مرکزی برای آنها عمل می کند.

به گفته محققین امنیتی همچنین عوامل تهدید به طور انبوه از سرورهای CyberPanel در معرض خطر، برای نصب باج افزار PSAUX سوء استفاده کرده اند.

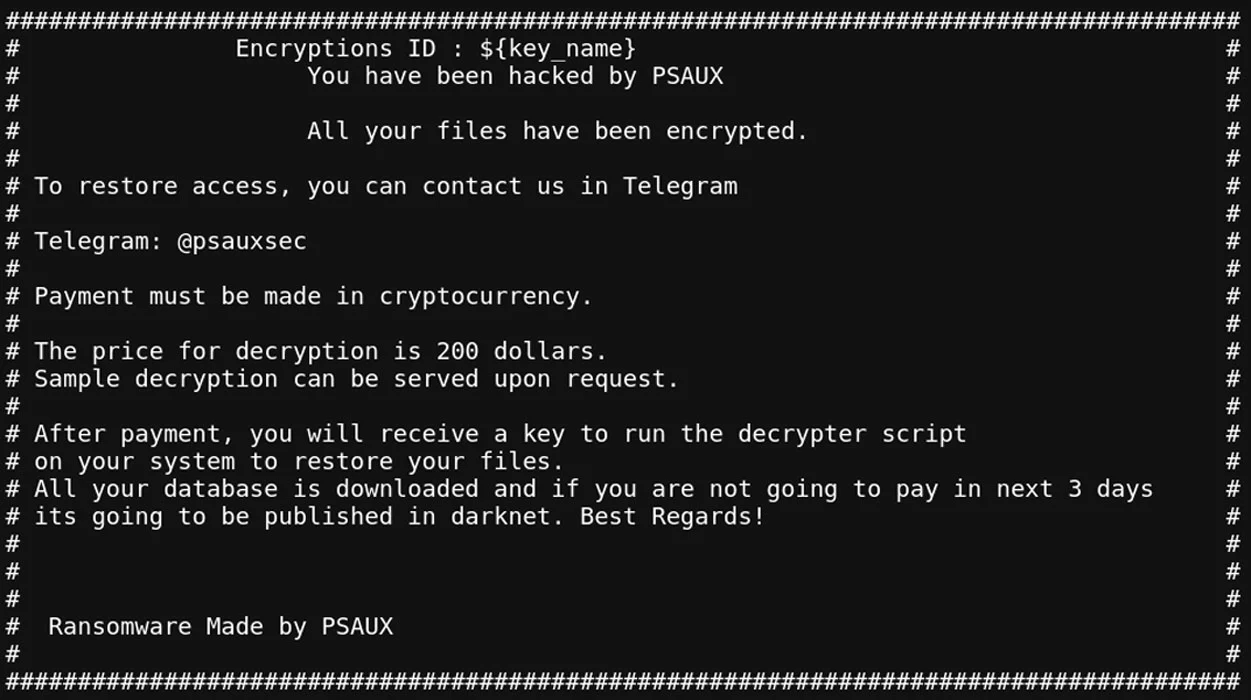

باج افزار PSAUX از ژوئن 2024 فعالیت کرده و وب سرورهای آسیب پذیر و دارای پیکربندی ناقص را هدف قرار داده اند.

زمانی که باج افزار PSAUX روی یک سرور اجرا می شود، یک کلید منحصر به فرد AES و IV ایجاد کرده و از آنها برای رمزنگاری فایل های موجود در سرور استفاده می کند.

باج افزار PSAUX همچنین یک یادداشت باج روی هر فولدر ایجاد کرده و آن را در مسیر /etc/motd قرار میدهد، زمانی که کاربر لاگین میکند این یادداشت نمایش داده می شود.

پس از پایان کار، کلید AES و IV با یک کلید RSA حفاظت شده و با عنوان /var/key.enc و /var/iv.enc ذخیره می شود.

در این حملات از دو اسکریپت استفاده می شود یکی برای بهره برداری از آسیب پذیری CyberPanel و دیگری برای رمزنگاری فایل ها.

با توجه به بهره برداری فعال از این آسیب پذیری به کاربران CyberPanel توصیه میشود از آخرین نسخه موجود در گیت هاب استفاده کنند.

گرچه برخی محققین کلید رمزگشایی برای این کمپین منتشر کرده اند اما لازم به ذکر است اگر عوامل تهدید از کلیدهای رمزنگاری متفاوتی استفاده کنند، کلید رمزگشایی اشتباه می تواند، داده ها را خرابتر و غیرقابل برگشت تر کند. بنابراین به لزوم تهیه منظم نسخه های بکاپ نیز باید توجه داشت.

منبع:

bleepingcomputer.com