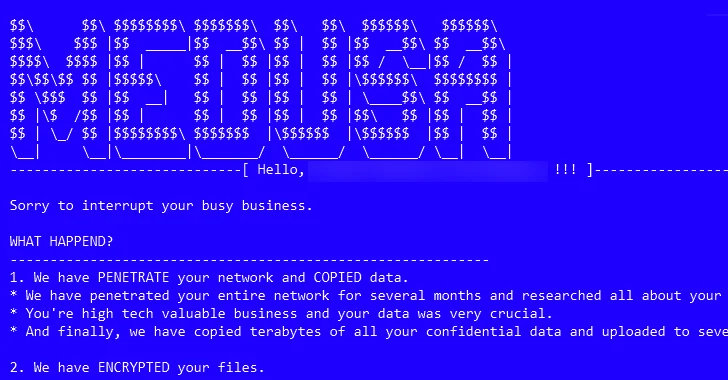

مهاجمان مرتبط با باج افزار Medusa فعالیت های خود را افزایش داده و به دنبال آن یک وبسایت اختصاصی نشت داده در محیط دارک وب از فوریه 2023 به منظور انتشار داده های حساس قربانیانی که تمایلی به پرداخت باج نداشتند، راه اندازی کرده اند.

به گفته محققین به عنوان بخشی از استراتژی اخاذی چندگانه، این گروه به قربانیان زمانی که اطلاعات آن را در سایت نشت داده خود منتشر میکنند، گزینه های مختلفی ارائه میدهند مثل زمان پخش داده ها، حذف داده یا دانلود همه آنها که بسته به شرایط سازمان قیمت مختلفی دارند!

باج افزار Medusa به خانواده باج افزاری بر میگردد که در اواخر سال 2022 آغاز به کار کردند. این باج افزار به دلیل حملات هدفمند خود به سازمانهای مختلف و در رنج وسیع شناخته شده است. حدود 74 سازمان در کشورهای مختلف طبق برآوردها توسط این باج افزار در سال 2023 مورد حمله قرار گرفتند.

حملات باج افزاری که توسط این گروه سازماندهی شدهاند، با بهره برداری از دارایی ها یا برنامه های کاربردی مرتبط با اینترنت با آسیبپذیریهای شناسایی نشده و وصله نشده و ربودن اکانت های قانونی آغاز میشوند و اغلب از کارگزاران دسترسی اولیه برای به دست آوردن جایگاهی در شبکه های هدف استفاده میکنند.

برای مثال در یکی از موارد مشاهده شده، از سرور Exchange به منظور آپلود یک web shell بهره برداری شده که برای نصب و اجرای نرم افزار مدیریت و نظارت استفاده شده بود.

یک جنبه قابل توجه از آلودگی های مذکور تکیه بر تکنیک های LotL است تا پشت فعالیت های قانونی مخفی شده و شناسایی آنها دشوارتر شود. همچنین مشاهداتی مبنی بر استفاده از درایور های kernel به منظور حذف لیست hard-coded از محصولات امنیتی وجود دارد.

فازهای دسترسی داخلی با کشف و شناسایی شبکه در معرض خطر دنبال می شود و مهاجمان در نهایت باج افراز را با هدف شمارش و رمزنگاری تمامی فایل های ذخیره شده به پسوندهای dll .exe .lnk. و medusa. (پسوندی که هنگام رمزنگاری به فایلها میدهد)، اجرا می کنند.

برای هر قربانی در معرض آسیب، وبسایت این باج افزار اطلاعاتی در خصوص سازمانها، باج درخواستی، زمان باقیمانده تا انتشار عمومی داده های سرقتی و تعداد بازدیدها را منتشر کرده و تلاش دارد تا فشار بیشتری به قربانی وارد کند.

مهاجمان همچنین گزینه های مختلفی در اختیار قربانی قرار میدهند که همه آنها شکلی از اخاذی محسوب می شوند تا اطلاعات را منتشر نکنند.

از آنجایی که باج افزارها همچنان از تهدیدات رایج به شمار می روند، روز به روز شرکتهای مختلفی را هدف قرار میدهند و با استفاده از تکنیک های جدید، پیشرفته تر شده و با استفاده از تهدیدات گوناگون سعی در به خطر انداختن اعتبار سازمانها و شرکت ها دارند.

این باج افزار نه تنها یک تیم رسانه ای دارد بلکه احتمالا تلاشهایی برای برندسازی خود داشته و از یک کانال عمومی برای اشتراک فایل های سرقتی استفاده می کند. ظهور این باج افزار در اواخر سال ۲۰۲۲ و شهرت آن در سال ۲۰۲۳ نشان از پیشرفت قابل توجه آن دارد. این پیشرفت شامل روشهای انتشار پیچیده، استفاده از آسیب پذیری ها و واسطه های دسترسی اولیه و تلاش برای فرار از شناسایی شدن توسط راهکارهای امنیتی است.

در مواردی حتی مهاجمان سایبری خود را به عنوان محققین امنیتی به سازمانهای قربانی باج افزارهایی مثل Akira یا Royal معرفی کرده و سعی در اخاذی با پیشنهاد دسترسی به اطلاعات قربانی در سرور باج افزارها و حذف آنها، داشته اند.