محققین امنیتی اخیرا باج افزاری با نام Big Head کشف کرده اند که می تواند از طریق بدافزاری های تبلیغاتی و صفحات تقلبی آپدیت ویندوز و نصب word، منتشر شوند.

به تازگی گزارشی از Trend Micro منتشر شده که سه نمونه از این بدافزار که دارای اپراتور یکسان اما روش کار متفاوت هستند را بررسی نموده است.

آپدیت تقبلی ویندوز

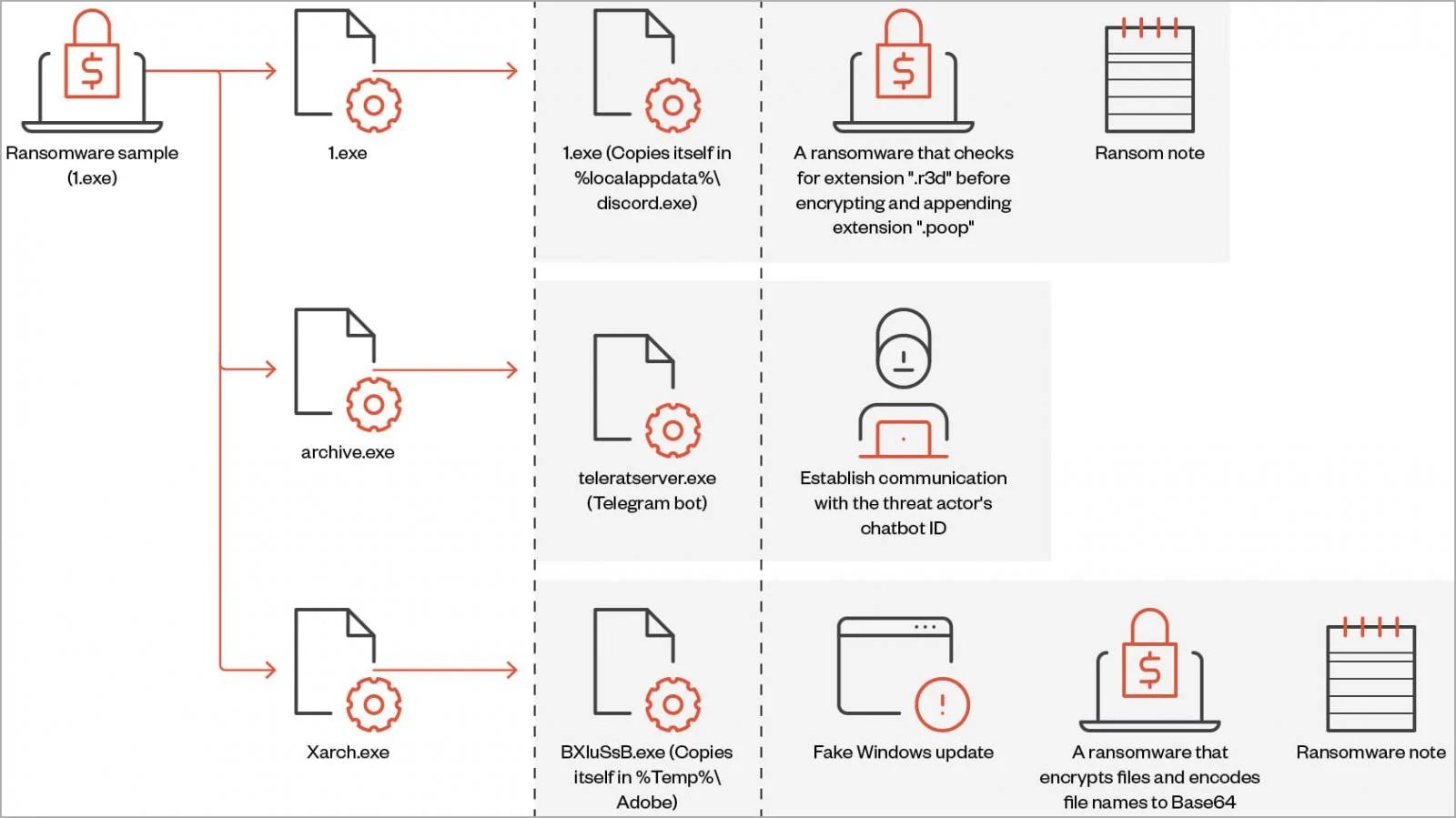

باج افزار Big Head یک باینری .NET است که روی سیستم هدف سه فایل رمزگذاری شده AES نصب می کند: اولی وظیفه گسترش بدافزار را دارد، دومی یک بات تلگرامی ارتباطی بوده و سومی نیز فایل ها را رمزنگاری کرده و می تواند به کاربر یک پنجره آپدیت تقبلی نمایش دهد.

در هنگام اجرا، باج افزار همچنین کارهایی مثل ایجاد کلید رجیستری autorun، بازنویسی فایلهای موجود در صورت نیاز، تنظیم خواص file system و غیرفعال کردن Task Manager را نیز انجام میدهد.

هر قربانی یک ID منحصر به فرد خواهد داشت که از دایرکتوری %appdata%\ID بازیابی شده یا به صورت رندوم از یک رشته 40 کاراکتری تولید می شود.

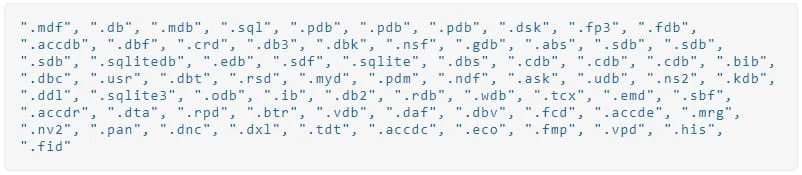

باج افزار کپی های shadow را حذف می کند تا به راحتی و قبل از رمزنگاری امکان بازیابی فایلها از طریق سیستم مقدور نباشد و پس از رمزنگاری نیز پسوند .poop به نام فایلها اضافه می شود.

همچنین این باج افزار برای جلوگیری از دستکاری در فرایند رمزنگاری و آزاد کردن داده هایی که میخواهد رمزنگاری شوند، فرآیندهای زیر را خاتمه میدهد:

ویندوز، Recycle Bin, Program File, temp, Program Data و دایرکتوری های App Data رمزنگاری نمی شوند تا سیستم کاملا غیرقابل استفاده نشود.

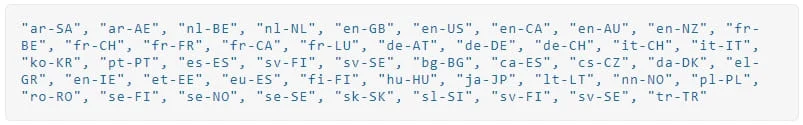

باج افزار بررسی میکند که روی محیط Virtual box در حال اجراست یا نه و به زبان سیستم نیز توجه دارد و در سیستم هایی با زبانهایی خاص برخی کشورها اجرا نمی کند.

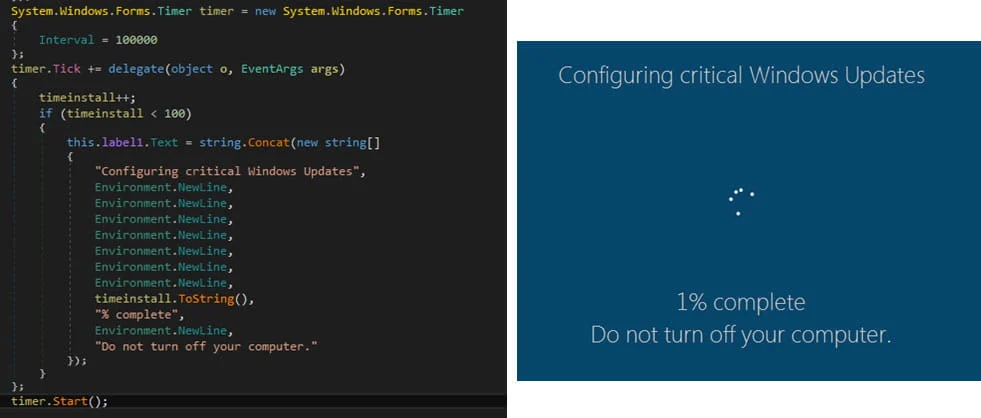

در طول رمزنگاری، باج افزار صفحه ای مانند صفحه رسمی آپدیت ویندوز نمایش میدهد.

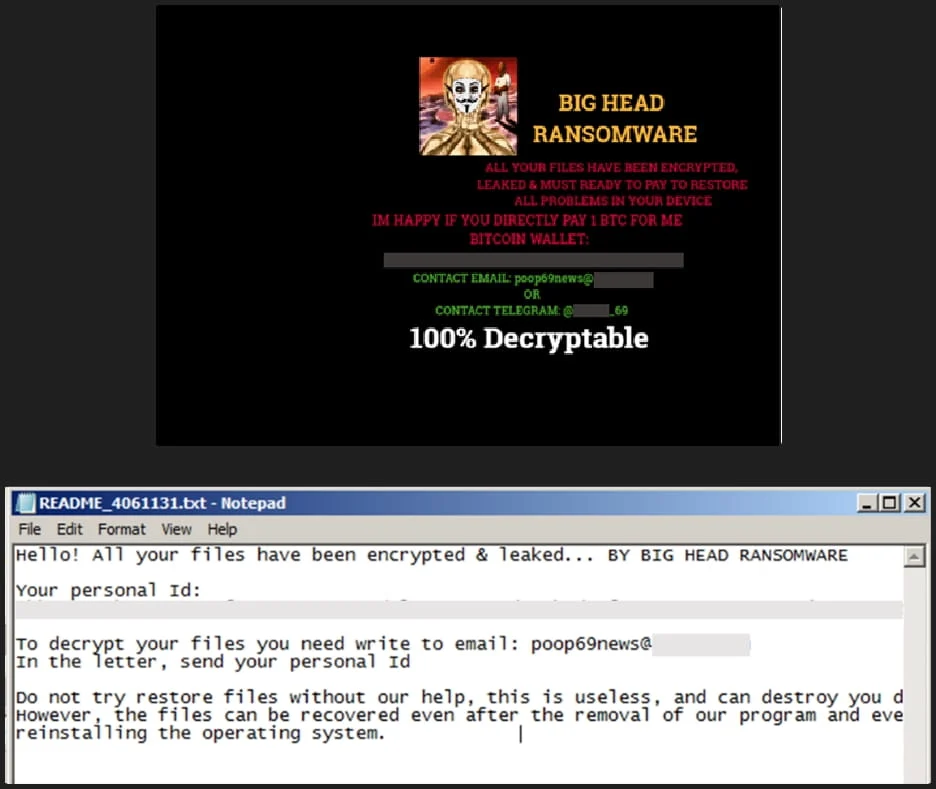

بعد از اینکه فرآیند رمزنگاری کامل شد، درخواست باج در صفحات مختلف دایرکتوری قرار گرفته و صفحه پس زمینه قربانی نیز به هشداری مبنی بر آلودگی تغییر می کند.

انواع دیگر

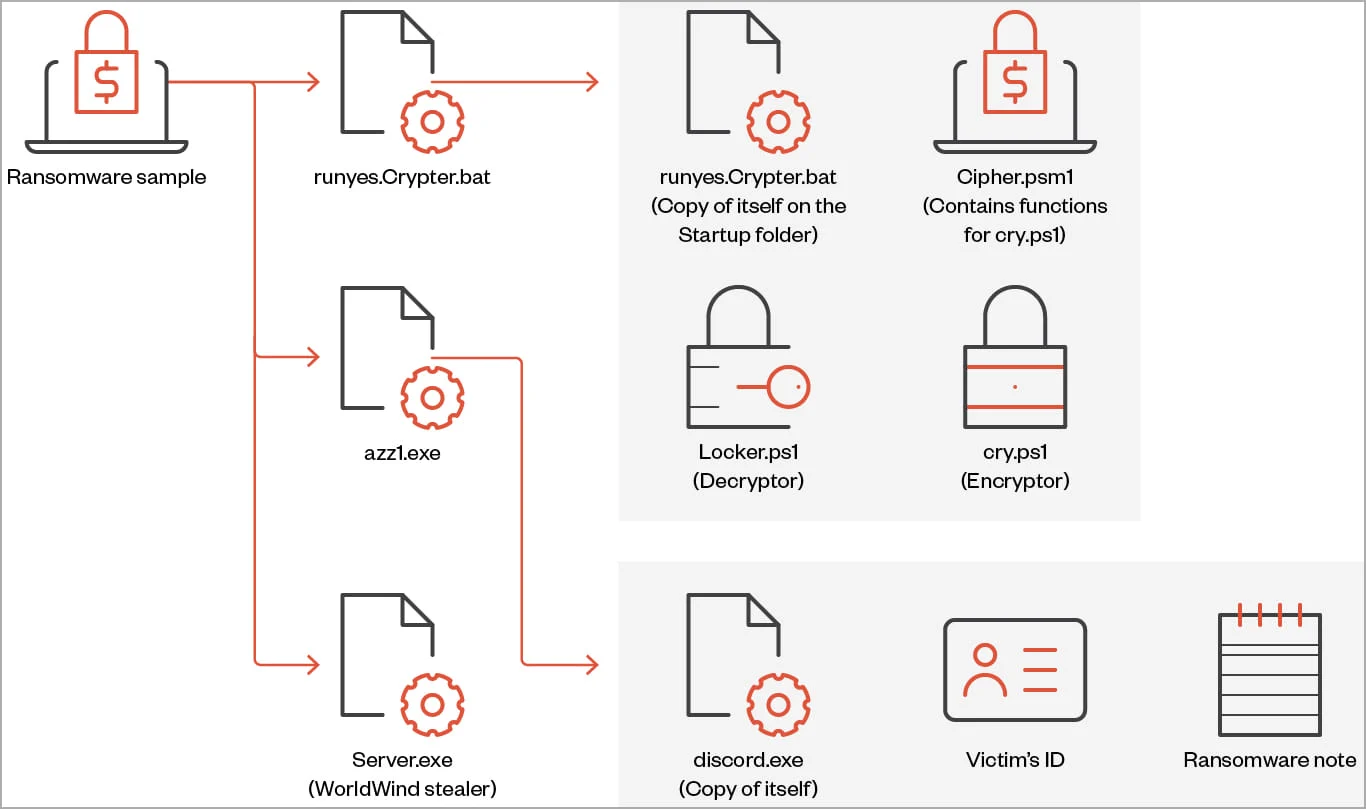

طی آنالیزهای صورت گرفته دو شکل دیگر Big Head، تفاوتهای کلیدی با ورژن استاندارد باج افزار دارند. دومین شکل این باج افزار علاوه بر قابلیت های باج افزار اولیه، اطلاعات مهم و حساس سیستم قربانی را نیز به سرقت می برد. داده هایی که در این نسخه باج افزار به سرقت می روند شامل تاریخچه مرورگر، لیست دایرکتوری ها و درایورهای نصب شده، فرایندهای در حال اجرا، کلید محصولات و شبکه های فعال بوده و همچنین می تواند اسکرین شات نیز بگیرد.

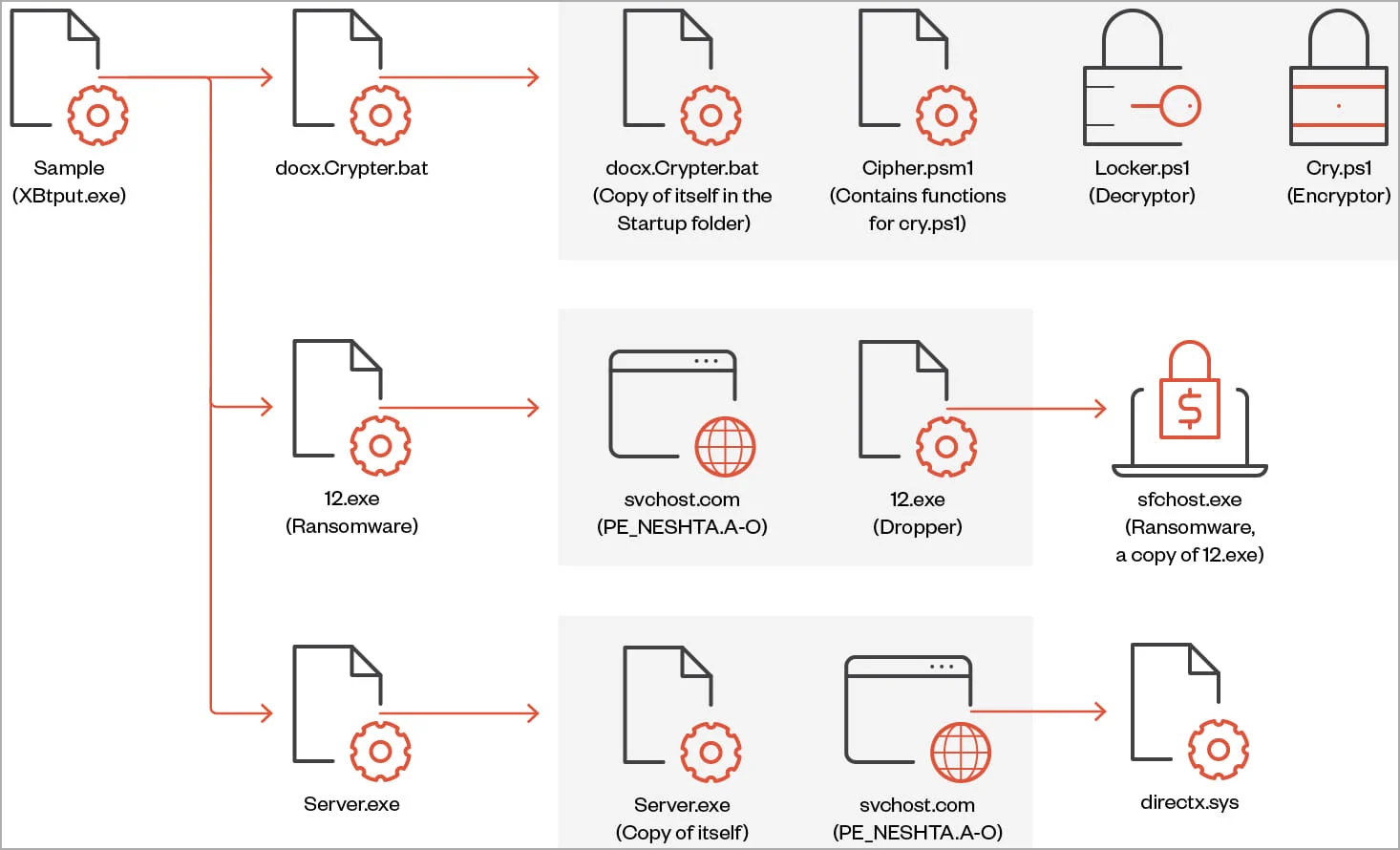

نسخه سوم این باج افزار که توسط Trend Micro شناسایی شده است، قابلیت آلوده کننده فایل Neshta را داشته و کدهای مخرب را درون فایلهای اجرایی سیستم قربانی تزریق می کند.

همچنین این نسخه با هدف غیرقابل شناسایی بودن فعالیت می کند و راهکارهای امنیتی ای که صرفا متکی به مکانیزم های مبتنی بر امضا هستند امکان شناسایی آن را نخواهند داشت.

نتیجه

محققین اشاره می کنند که Big Head باج افزار پیچیده ای نیست و روش های رمزنگاری آن کاملا استاندارد بوده و تکنیک هایی که برای فرار از شناسایی استفاده میکند، به راحتی قایل تشخیص است.

با این حال روی مواردی تمرکز دارد که بنظر می رسد به راحتی با دیدن یک پیغام آپدیت ویندوز جعلی تحریک شده و یا از راهکارهای امنیتی قابل اعتمادی استفاده نمیکنند.

سازندگان این باج افزار همچنان در حال توسعه و اصلاح بدافزار هستند و رویکردهای مختلفی را برای رسیدن بهترین نتیجه امتحان می کنند.

منبع:

https://www.bleepingcomputer.com