تحلیلگران کسپرسکی اطلاعات جدیدی درخصوص موج جدیدی از باج افزار Mamba دریافت و ثبت کرده اند.

طبق آمار رسمی اکنون مناطق اصلی مورد هدف این حملات آمریکای لاتین و خاورمیانه هستند.

تحلیل فنی و جزئیات بیشتر را در ادامه بررسی می کنیم:

این باج افزار توسط کسپرسکی با عناوین زیر شناسایی می شود:

-

SystemWatcher: PDM:Trojan.Win32.Generic

KSN: UDS:DangerousObject.Multi.Generic

File-AV: HEUR:Trojan.Win32.Generic

در حال حاضر، رمزگشایی امکان پذیر نیست، بنابراین تنها راه جلوگیری از رمزگذاری اجتناب از آلودگی است.

بدافزار از پروتکلRDP برای گسترش و انتشار در شبکه استفاده می کند.

– در این خصوص توصیه های زیر را به شما ارائه می دهیم:

- به روز رسانی آنتی ویروس

- اطمینان از فعال بودن System Watcher و KSN

- اطمینان از اینکه هاست های فعال در پروتکل RDP دارای کلمات عبور قوی باشد و یا تنظیمات رمز حساب به گونه ای باشد که پس از تلاش های مکرر برای ورود به سیستم با شکست مواجه شود

- نصب نرم افزار به روز بر روی کلیه ایستگاههای کاری در شبکه.

همچنین می توانید از توصیه های زیر در جهت محافظت بیشتر از سیستم های خود در برابر باج افزار استفاده نمایید:

- حفاظت از فرمت های خاصی از فایل ها که بیشتر در معرض خطرند. جهت مشاهده لیست این نوع فرمت ها کلیک نمایید.

- اطمینان حاصل کنید که از آخرین نسخه محصولات کسپرسکی با Watcher System و KSN فعال استفاده می کنید.

- آماده سازی، پیکربندی و استفاده از Application Startup Control که ممکن است به طور پیش فرض در محیط کاری شما نادیده گرفته شود.

در اواخر سال 2016، حملات عمده ای علیه آژانس حمل و نقل شهری سان فرانسیسکو رخ داد. این حمله با استفاده از باج افزار Mamba انجام شد .

**این باج افزار از یک ابزار به نام DiskCryptor برای رمزگذاری کامل دیسک استفاده می کند.

هم اکنون، لازم است بدانید، گروهی که در پشت این باج افزار قرار دارد، حملات خود را علیه سازمان و شرکت ها از سر گرفته است.

مناطق جغرافیایی این حمله:

در حال حاضر حملاتی علیه شرکت هایی در برزیل و عربستان سعودی مشاهده شده است.

حمله وکتور:

به طور معمول، این گروه دسترسی یک شبکه سازمانی را به عهده گرفته و از ابزار psexec برای اجرای باج افزار استفاده می کند. همچنین لازم به ذکر است که برای هر دستگاه در شبکه هدف، یک رمز عبور برای ابزار DiskCryptor تولید می کند. این رمز عبور از طریق خط فرمان به باج افزار منتقل می شود.

مثالی از اجرای این بدافزار

- تحلیل فنی

به طور خلاصه، این فعالیت مخرب را می توان به دو مرحله تقسیم کرد:

مرحله 1 (آماده سازی) :

• ایجاد پوشه “C: \ xampp \ http”

• ایجاد اجزای DiskCryptor در این پوشه

• نصب درایور DiskCryptor

• خدمات سیستم را به نام DefragmentService ثبت می کند

• راه اندازی مجدد دستگاهی که هدف حمله قرار گرفته است

مرحله 2 (رمزگذاری) :

• راه اندازی bootloader به MBR و رمزگذاری پارتیشن های دیسک با استفاده از نرم افزار DiskCryptor

•پاک کردن

• راه اندازی مجدد دستگاه قربانی حمله

مرحله 1 (آماده سازی)

همانطور که تروجان از ابزار DiskCryptor استفاده می کند، مرحله اول با نصب این ابزار بر روی یک دستگاه قربانی عمل می کند.

دراپر مخرب ماژول های DiskCryptor را در منابع خود ذخیره می کند.

ماژول های DiskCryptor

بسته به اطلاعات سیستم عامل، بدافزارها قادر به انتخاب بین یک ماژول DiskCryptor 32 یا 64 بیتی هستند. ماژول های مورد نیاز به پوشه “C: \ xampp \ http” انتقال خواهند یافت.

بدافزار ماژولهای مور نیاز را انتقال داده و پس از آن، DiskCryptor نصب شده را راه اندازی می کند .

فراخوانی Installer DiskCryptor

زمانی که DiskCryptor نصب می شود، بدافزار یک سرویس با پارامترهای SERVICE_ALL_ACCESS و SERVICE_AUTO_START ایجاد می کند.

ایجاد تابع سرویس مخرب

آخرین قدم از مرحله 1 راه اندازی مجدد سیستم می باشد.

نیروی عملکرد مجدد راه اندازی

مرحله 2 ( رمزگذاری )

با استفاده از نرم افزار DiskCryptor، بدافزار bootloader جدید را در MBR نصب می کند.

فراخوانی راه اندازی یک Bootloader به MBR

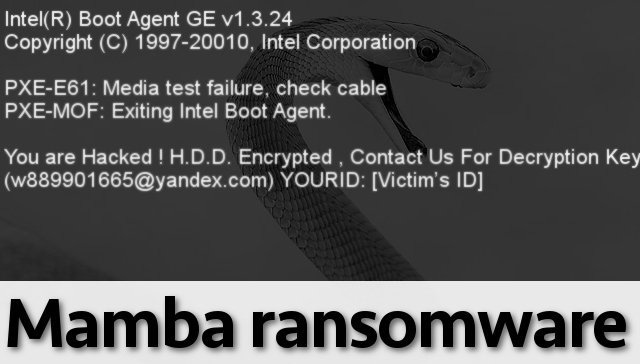

bootloader حاوی پیام درخواست باج در قبال رمزگشایی، برای قربانی است.

پیغام باج افزار

پس از تنظیم bootloader، پارتیشن های دیسک توسط یک رمز عبوری که قبلا در خط فرمان برای دراپر مشخص شده است رمزگذاری می شود

فراخوانی درخت حاوی فرایندهای رمزنگاری

هنگامی که عملیات رمزگذاری به پایان می رسد، سیستم مجدد راه اندازی خواهد شد و قربانی یک پیغام درخواست باج روی صفحه خود مشاهده می کند.

پیغام درخواست باج

محصولات کسپرسکی این تهدید را با کمک کامپوننت System Watcher و با عنوان PDM: Trojan.Win32.Generic شناسایی می کند.

رمزگشایی

متاسفانه هیچ راهی برای رمزگشایی داده هایی که با استفاده از ابزار DiskCryptor رمزگذاری شده اند، وجود ندارد، زیرا یک ابزار قانونی است که از الگوریتم های رمزنگاری قوی استفاده می کند.

منابع :