گروه باج افزاری BlackCat(ALPHV) اخیرا از اکانتهای سرقتی مایکروسافت استفاده کرده و رمزنگاری محل ذخیره ابری Azure با رمزنگار Sphynx که اخیرا دیده شده است را انجام میدهد.

در حملات اخیر متخصصین پاسخ به حادثه سوفوس دریافتند که مهاجمان از نوع جدید Sphynx به همراه امکان پشتیبانی برای مجوزهای سفارشی استفاده می کنند.

بعد از به دست آوردن دسترسی به اکانت مرکزی سوفوس با استفاده از پسورد یکبار مصرف (OPT) سرقتی، آنها می توانند پالیسی های امنیتی را اصلاح کرده و Tamper Protection را غیرفعال کنند. این اقدامات بعد از سرقت OPT از افزونه LastPass کروم قربانی، مقدور است.

به همین ترتیب، سیستم های کاربران سوفوس و ذخیره ساز ابری Azuer را رمزنگاری کرده و پسوند .zk09cvt را به همه فایل های قفل شده اضافه می کند. در مجموع مهاجمان بدافزاری توانستند 39 اکانت Azure را با موفقیت رمزنگاری کنند.

آنها با استفاده از کلید Azure به سرقت رفته به پورتال Azure قربانی نفوذ کرده و به اکانتهای ذخیره ساز هدف دسترسی پیدا می کنند. کلیدهای مورد استفاده در حمله پس از کد شدن Base64 در باینری باج افزار تزریق می شود. همچنین مهاجم از ابزار نظارت و مدیریت از راه دوری مثل AnyDesk، Splashtop و Atera در طول نفوذ استفاده می کند.

یک نمونه از Sphynx در مارچ 2023 توسط سوفوس شناسایی شد و مایکروسافت نیز ماه گذشته نمونه جدیدی از این رمزنگار را به صورت تعبیه شده در ابزار هک Remcom شناسایی نمود.

باج افزار BlackCat/ALPHV نمونه جدیدی از DarkSide/BlackMatter است و به عنوان یکی از پیچیده ترین باج افزارها شناخته می شود که به طور مداوم در حال به روز رسانی و تغییر نیز بوده و شرکتهای بزرگی در سراسر جهان را هدف حملات خود قرار داده است.

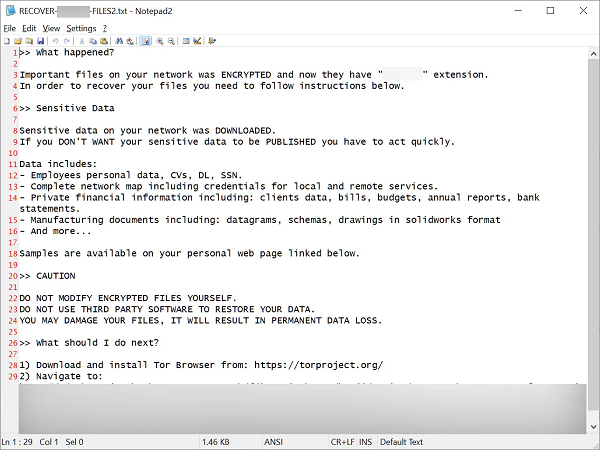

برای نمونه در تابستان گذشته این گروه باج افزاری از یک وبسایت برای نشر اطلاعات دزدیده شده از قربانیان خود، مشتریان و کارمندان آنها به همراه ابزاری برای مشخص کردن اینکه آیا داده های آنها افشا شده یا نه، استفاده کرده بود. پس از آن بدین منظور یک API نشت اطلاعات نیز طراحی کردند!

رمزنگاری بیش از 100 سرور ESXi توسط باج افزار BlackCat

این باج افزار ادعا می کند که به زیرساختهای MGM نیز نفوذ کرده و بیش از 100 هایپرویزور ESXi را رمزنگاری کرده اند. مهاجمان می گویند که داده هایی از شبکه استخراج شده و دسترسی ها به برخی از زیرساختهای MGM هنوز برقرار بوده و در صورت عدم پرداخت باج درخواستی تهدید به حمله جدید کرده اند.

همچنین این مهاجمان ادعا می کنند اطلاعی از نوع داده های سرقتی از MGM ندارند اما تاکید دارند که اطلاعات موردنیازشان را استخراج خواهند کرد و در صورتیکه با MGM به توافق نرسند، به صورت آنلاین آنها را منتشر خواهند کرد.

لازم به ذکر است هنوز منبع آگاهی صحت این ادعا را تایید یا رد نکرده و MGM نیز پاسخی در این خصوص ارائه نکرده است.

منبع: https://www.bleepingcomputer.com/