مهاجمان پشت صحنه باج افزار جدید Venus اقدام به هک سرویسهای Remote desktop عمومی کرده و سیستمهای ویندوزی را رمزنگاری می کنند.

بنظر می رسد این باج افزار از اواسط آگوست 2022 شروع به کار کرده و در سراسر جهان سیستم هایی را آلوده و رمزنگاری کرده است. در سال 2021 نیز باج افزاری با همین پسوند، فایلها را رمزنگاری می کرد اما هنوز مشخص نیست که این دو باج افزار بهم مرتبط باشند.

طبق گفته محققین Linuxct، مهاجمان این باج افزار، به شبکه هدف از طریق پروتکل دسترسی از راه دور دسکتاپ ویندوز، دسترسی پیدا می کنند.

به گفته یکی از قربانیان این باج افزار، از RDP فقط برای دسترسی های داخلی در شبکه خود استفاده می کردند و حتی یک شماره پورت غیراستاندارد نیز بکار برده بودند.

باج افزار Venus چطور سیستم های ویندوزی را رمز نگاری می کند.

هنگامی که این باج افزار اجرا می شود، تلاش میکند 39 فرآیند مرتبط با سرورهای دیتابیس و اپلیکیشن های آفیس را متوقف کند.

| taskkill, msftesql.exe, sqlagent.exe, sqlbrowser.exe, sqlservr.exe, sqlwriter.exe, oracle.exe, ocssd.exe, dbsnmp.exe, synctime.exe, mydesktopqos.exe, agntsvc.exe, isqlplussvc.exe, xfssvccon.exe, mydesktopservice.exe, ocautoupds.exe, agntsvc.exe, agntsvc.exe, agntsvc.exe, encsvc.exe, firefoxconfig.exe, tbirdconfig.exe, ocomm.exe, mysqld.exe, mysqld-nt.exe, mysqld-opt.exe, dbeng50.exe, sqbcoreservice.exe, excel.exe, infopath.exe, msaccess.exe, mspub.exe, onenote.exe, outlook.exe, powerpnt.exe, sqlservr.exe, thebat64.exe, thunderbird.exe, winword.exe, wordpad.exe |

همچنین باج افزار لاگ ها و Shadow Copy Volumes را پاک کرده و Data Execution Prevention را با استفاده از دستور زیر غیرفعال می کند:

| wbadmin delete catalog -quiet && vssadmin.exe delete shadows /all /quiet && bcdedit.exe /set {current} nx AlwaysOff && wmic SHADOWCOPY DELETE |

همانطور که در تصویر زیر مشاهده می کنید، وقتی فایل ها رمزنگاری می شود، باج افزار پسوند .venus را به فایلها اضافه می کند. برای مثال فایلی با نام test.jpg بعد از رمزنگاری به test.jpg.venus تبدیل می شود.

در هر فایل رمز شده، باج افزار یک فایل ” goodgamer” و یک سری اطلاعات دیگر به انتهای فایل اضافه می کند. در حال حاضر ماهیت این اطلاعات اضافه مشخص نیست.

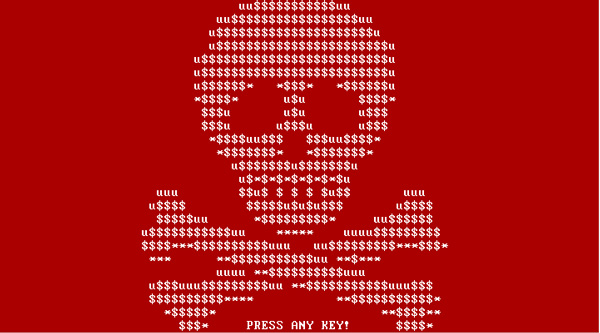

باج افزار یک یادداشت درخواست باج HTA در مسیر %Temp% folder ایجاد می کند که به صورت خودکار وقتی کار رمزنگاری سیستم توسط باج افزار تمام شد، نمایش داده می شود.

همانطور که در تصویر زیر می توان دید، این باج افزار خود را به نام Venus معرفی می کند و آدرس TOX و ایمیل را به اشتراک می گذارد که بتوان با مهاجم برای پرداخت باج در ارتباط بود. در انتهای پیام نیز یک قسمت کد شده 64 بیتی وجود دارد که بنظر می رسد کلید رمزگشایی به صورت کد شده، باشد.

در حال حاضر این باج افزار نسبتا فعال بوده و روزانه در ID Ransomware مطالب جدیدی در این خصوص آپلود می شود.

با توجه به اینکه این باج افزار از سرویس های دسترسی از راه دور دسکتاپ استفاده می کند حتی با وجود استفاده از پورتهای غیراستاندارد، قرار دادن این سرویس پشت یک فایروال بسیار حائز اهمیت است.

ایده آل این است که از سرویس های دسترسی از راه دور دسکتاپ که به صورت عمومی در اینترنت وجود دارد، استفاده نشود و دسترسی ها از طریق VPN باشد.

منبع: https://www.bleepingcomputer.com/