حفره های امنیتی موجود در مجوزهای دسترسی از آسیب پذیری های رایجی هستند که از درون سازمان مورد استفاده قرار میگیرند. طبق گزارشی از Crowdstrike براساس داده های جمع آوری شده از ژانویه 2021 تا آپریل 2023 مشخص شده است که تهدیدات داخلی افزایش داشته و استفاده از حفره های امنیتی افزایش سطح دسترسی و امتیاز جز مهمی از فعالیت های غیرمجاز و مخاطره آمیز شده اند. بر طبق این گزارش 55درصد از تهدیدات داخلی ثبت شده در این گزارش به سوءاستفاده های افزایش سطح دسترسی و امتیازات متکی بوده، در حالیکه 45 درصد باقی مانده ناخواسته خطرات را با دانلود یا استفاده نادرست از ابزارهای تهاجمی معرفی میکند.

نه تنها تهدیدات عمدی از جانب عوامل داخلی یک شرکت بلکه در این گزارش فعالیت های ریسکی که به صورت بالقوه می توانند تهدید باشند یا بدافزارهای درون شبکه که توسط مهاجمین استفاده می شود، نیز تهدید داخلی محسوب می شوند. علاوه بر خسارت و هزینه های مالی قابل توجه این حملات، پیامدهای غیرمستقیم و آسیب به نام تجاری و اعتبار سازمان نیز مهم است.

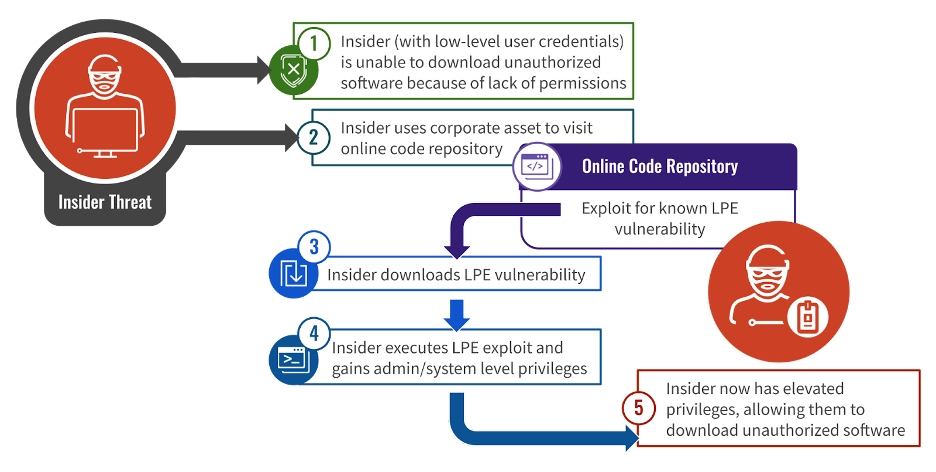

یک حمله درونی رایج

در این گزارش توضیح داده شده است که استفاده از آسیب پذیری های مجوزهای سطح دسترسی برای رسیدن به مجوزهای ادمین حیاتی ترین نکته در این حملات است و در بسیاری از موارد تهدید با یک دسترسی سطح پایین به محیط شبکه آغاز می شود.

مجوزهای سطح بالاتر به مهاجم امکان اجرای عملیاتی مثل دانلود و نصب نرم افزارهای احراز هویت نشده، پاک کردن لاگ ها یا حتی تشخیص مشکلات روی سیستم ها با استفاده از ابزاری که نیازمند دسترسی ها ادمین است را میدهد.

بیشترین آسیب پذیری های مورد بهره برداری قرار گرفته برای مجوزهای سطح دسترسی محلی براساس این گزارش به شرح زیر است:

- • CVE-2017-0213: Windows flaw allows for elevating privileges through COM infrastructure exploitation.

• CVE-2022-0847 (DirtyPipe): Linux kernel pipe operations management flaw.

• CVE-2021-4034 (PwnKit): Linux flaw impacting the Polkit system service.

• CVE-2019-13272: Linux vulnerability related to improper handling of user privileges in kernel processes.

• CVE-2015-1701: Windows bug involving the kernel-mode driver ‘win32k.sys’ for unauthorized code execution.

• CVE-2014-4113: Also targets ‘win32k.sys’ but involves a different exploitation method.

آسیب پذیری های مذکور در طی سالها توسط مهاجمین مورد بهره برداری قرار گرفته اند. حتی اگر سیستمی وصله های مربوط به این آسیب پذیری ها را دریافت کرده باشد، باز هم مهاجم می تواند از طریق روشهای دیگری مثل سوءاستفاده از حفره های امنیتی DLL برنامه های در حال اجرا، مجوزهای فایل های سیستمی ناامن یا پیکربندی های سرویس و … به سطح دسترسی بالاتری برسد.

Crowdstrike موارد مختلفی از بهره برداری از CVE-2017-0213 مشاهده نموده است از جمله موردی که یک کارمند اکسپلویتی از طریق واتساپ دانلود نموده تا بتواند نرم افزار uTorrent و یا نرم افزارهای بازی را نصب کند.

در موردی از بهره برداری PwnKit نیز مشاهده شد که کارمند یک شرکت تکنولوژی تلاش داشته تا از مجوزهای سطح ادمین برای رفع عیوب سیستم خود استفاده کند. در شرکت دیگری نیز کارمندی تلاش داشته تا کنترلهای موجود را دور زده و یک ماشین مجازی جاوا احزار هویت نشده نصب کند.

با اینکه این حوادث، ممکن است حمله تلقی نشوند اما تغییر نحوه عملکرد دستگاه یا اجرای برنامه های بالقوه مخرب و ناامن در شبکه می تواند خطرات دیگری را به همراه داشته باشد.

اشتباهات داخلی خطرناک!

نزدیک به نیمی از حوادث داخلی که در این گزارش ثبت شده است مربوط به حوادث ناخواسته ای مثل از کنترل خارج شدن تست، اجرای ابزارهای تهاجمی امنیتی بدون در نظر گرفتن اقدامات حفاظتی مناسب و یا دانلود کدهای بررسی نشده، بوده اند. آسیب پذیری هایی که به دنبال فعالیت های پر خطر و بی دقت می آیند، به شرح زیر هستند:

- • CVE-2021-42013: Path traversal vulnerability in Apache HTTP Server 2.4.49 and 2.4.50.

• CVE-2021-4034 (PwnKit): Out-of-bounds vulnerability in Polkit system service.

• CVE-2020-0601: Spoofing vulnerability in Windows CryptoAPI.

• CVE-2016-3309: Privilege escalation issue in Windows kernel.

• CVE-2022-21999: Elevation of privilege vulnerability in Windows Print Spooler

وجود این آسیب پذیری ها در شبکه می تواند ریسک امنیتی را در جایی که مهاجمان سایبری راه نفوذی به آن دارند، افزایش دهد. در عین حال احراز هویت جعلی و استفاده از ابزارهای نصب بدافزار برای نفوذ به یک شبکه، در مهاجمان معمول است. برای مثال در ماه می، مهاجمان با بهره برداری از یک آسیب پذیری PoC در ویندوز، سیستم ها را با Cobalt Strike Backdoor آلوده نمودند. در این سناریو و سناریوهای مشابه می توان با بهره برداری از آسیب پذیری های امنیتی امکان دسترسی اولیه به یک شبکه را داشت و در نهایت این دسترسی منجر به جاسوسی، سرقت داده یا حملات باج افزاری شود.

در آخر اینکه اهمیت مدیریت دسترسی ها بیش از پیش بوده است. با استفاده از ابزار Privileged Access Management (PAM) می توانید دسترسی به سرورها و سیستم های حساس را مدیریت کرده، سطوح دسترسی را تعیین نموده، اجرای کد یا نصب اپلیکیشن ها را محدود کنید و به هر چه اتفاق می افتد نظارت داشته و آن را ضبط نمایید. جهت کسب اطلاعات بیشتر و شرایط فروش این محصول با ما تماس بگیرید.

محصول مرتبط:

مدیریت دسترسی از راه دور (PAM)

منبع: www.bleepingcomputer.com