در حال حاضر پانزده آسیب پذیری با شدت های مختلف در QNAP QTS، سیستم عامل محصولات NAS کشف شده است که یازده مورد از آنها رفع نشده باقی مانده است.

از جمله آسیب پذیری CVE-2024-27130، که یک آسیبپذیری سرریز پشته بافر در تابع ‘No_Support_ACL’ ‘share.cgi’، بوده و میتواند مهاجم را قادر به اجرای کد از راه دور در صورت برآورده شدن پیش نیازهای خاص کند.

آسیب پذیری های QTS

حفره های امنیتی که توسط تحلیلگران و محققین کشف شده است مربوط به اجرای کد، سرریز بافر، خرابی حافظه، دور زدن احراز هویت و مشکلات XSS است که بر امنیت دستگاههای ذخیره سازی متصل به شبکه (NAS) در محیطهای مختلف استقرار تأثیر می گذارد.

- CVE-2023-50361: Unsafe use of sprintf in getQpkgDir invoked from userConfig.cgi.

- CVE-2023-50362: Unsafe use of SQLite functions accessible via parameter addPersonalSmtp to userConfig.cgi.

- CVE-2023-50363: Missing authentication allows two-factor authentication to be disabled for arbitrary users.

- CVE-2023-50364: Heap overflow via long directory name when file listing is viewed by get_dirs function of privWizard.cgi.

- CVE-2024-21902: Missing authentication allows all users to view or clear system logs and perform additional actions.

- CVE-2024-27127: A double-free in utilRequest.cgi via the delete_share function.

- CVE-2024-27128: Stack overflow in check_email function, reachable via the share_file and send_share_mail actions of utilRequest.cgi.

- CVE-2024-27129: Unsafe use of strcpy in get_tree function of utilRequest.cgi.

- CVE-2024-27130: Unsafe use of strcpy in No_Support_ACL accessible by get_file_size function of share.cgi.

- CVE-2024-27131: Log spoofing via x-forwarded-for allows users to cause downloads to be recorded as requested from arbitrary source locations.

- WT-2023-0050: Under extended embargo due to an unexpectedly complex issue.

- WT-2024-0004: Stored XSS via remote syslog messages.

- WT-2024-0005: Stored XSS via remote device discovery.

- WT-2024-0006: Lack of rate-limiting on authentication API.

- WT-2024-00XX: Under 90-day embargo as per VDP.

آسیب پذیری فوق بر QTS در دستگاههای QNAP، QuTScloud، نسخه بهینه سازی شده با VM QTS و QTS hero، تأثیر می گذارد.

شرکت QNAP آسیب پذیریCVE-2023-50361 را از طریق CVE-2023-50364 در یک آپدیت امنیتی منتشر شده آپریل2024، در نسخههای QTS 5.1.6.2722 Build 20240402 و QuTS hero h5.1.6.2734 build 20240414 و بالاتر رفع نموده است.

اما تمام آسیبپذیریهای دیگر شناسایی شده، برطرف نشدهاند.

بهره برداری از آسیب پذیری Zero-day

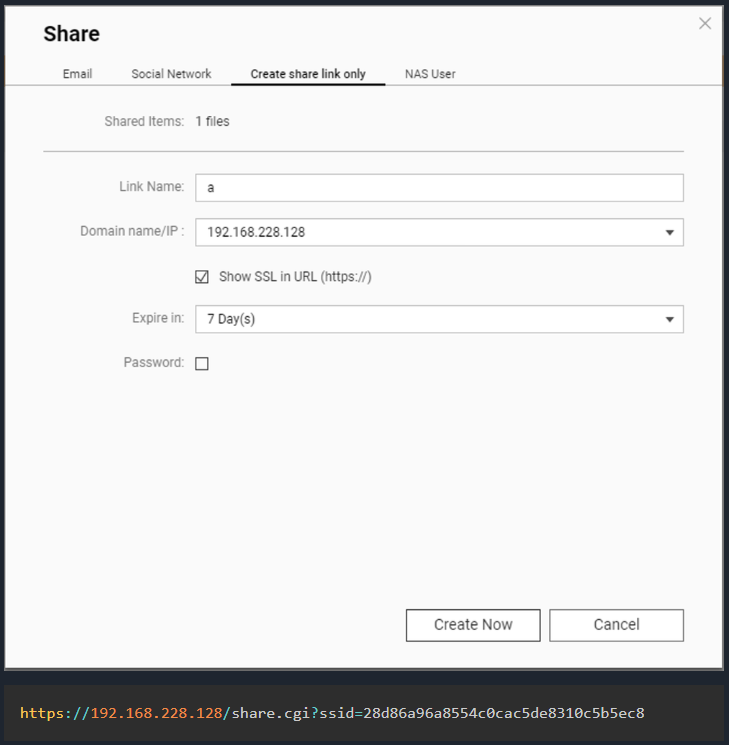

آسیبپذیری CVE-2024-27130 به دلیل استفاده ناامن از تابع ‘strcpy’ در تابع No_Support_ACL ایجاد میشود. این تابع توسط درخواست get_file_size در اسکریپت share.cgi استفاده می شود که هنگام اشتراک گذاری رسانه با کاربران خارجی استفاده می شود.

یک مهاجم میتواند یک درخواست مخرب را با یک پارامتر «name» ایجاد کرده و منجر به سرریز بافر و اجرای کد از راه دور میشود.

برای بهره برداری از CVE-2024-27130، مهاجم به یک پارامتر “ssid” معتبر نیاز دارد که زمانی که کاربر NAS فایلی را از دستگاه QNAP خود به اشتراک می گذارد، ایجاد می شود.

به طور خلاصه بهره برداری از آسیب پذیری مذکور ساده نیست اما مهاجمان درصدد استفاده از آن هستند.

آپدیت :

با فاصله یکماه QNAP یک آپدیت اضطراری برای رفع آسیب پذیری CVE-2024-27130 و 4 آسیب پذیری دیگر در نسخه QTS 5.1.7.2770 build 20240520 منتشر کرد.

منبع: