اخیرا آسیب پذیری حیاتی ای در چیپست NPU توسط محققین کشف شده است که به مهاجم اجازه eavesdrop روی داده های انتقالی تا 89درصد از شبکه های وای فای جهان را میدهد.

استفاده از چیپست هایی مثل NPU در شبکه های وای فای، نرخ انتقال داده ها را بهبود بخشیده و تاخیر در آن را کاهش میدهد اما در عین حال نگرانی های امنیتی ای را به دلیل انتقال مستقیم فریم های وایرلس توسط AP(Access Point) روترها، ایجاد می کند.

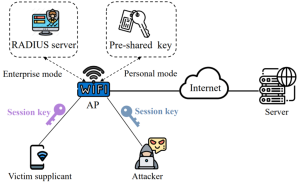

مدل حمله Wi-Fi MITM

اخیرا حفره امنیتی ای در فریم وایرلس NPU شناسایی شده است که به مهاجمان اجازه اجرای حمله Man In The Middle(MITM) روی شبکه وای فای را میدهد.

حمله مذکور، قابلیت دور زدن مکانیزم لایه امنیتی مثل WPA3 و رهگیری ترافیک متنی ساده را دارد.

یک مهاجم در این نقطه به یک شبکه وای فای متصل می شود تا برای حمله به قربانی به اینترنت دسترسی داشته باشد.

محققان دریافتند که ترافیک قربانی به راحتی می تواند از طریق دور زدن مکانیزمهای امنیتی مثل WPA2 و WPA3 رهگیری شود.

مهاجمان IP را جعل می کنند.

در اینجا مهاجم منبع آدرس IP را با استفاده از جعل هویت AP، جعل می کنند و سپس پیام های ریداریکت ICMP به قربانی ارسال می کند.

به منظور اولویت بندی عملکرد، NPU در AP روترها پیام جعلی ریدایرکت ICMP را مستقیما به قربانی ارسال می کند. زمانی که قربانی پیام را دریافت می کند، به سمت آپدیت کش روتر هدایت شده و آدرس IP مهاجم جایگزین Hop بعدی میشود، که باعث می شود بسته های IP بعدی بجای ارسال به سرور به مهاجم در لایه IP ریدایرکت می شود.

در سکوت و بدون به کارگیری راهکارهای فریب AP، مهاجم به شکل موثری حمله MITM را اجرا می کند و می تواند ترافیک قربانی را شنود کرده و تغییر دهد.

آسیب پذیری ای که مانع مسدود کردن پیامهای ریدایرکت ICMP جعلی توسط دستگاههای AP می شود تایید شده و شماره شناسایی CVE-2022-25667 به آن اختصاص داده شده است.

محققین امنیتی یک بررسی کلی در مقیاس بزرگ روی روترهای اصلیAP و شبکه های وای فای انجام داده اند و متوجه شدن که آسیب پذیری در NPUهای تعبیه شده تقریبا روی همه روترهای اصلی AP تاثیر می گذارد.

طبق بررسی ها و تستهای صورت گرفته روی 55 روتر AP آسیب پذیر از 10 وندور مشهور، محققان دریافتند که بالای 89درصد از 122 شبکه وای فای تست شده در معرض حملات از قبل شناخته شده، هستند.

به منظور کاهش ریسک، کارشناسان توصیه کرده اند که APها باید تغییر مسیرهای ICMP ساخته شده را کنترل کرده و درخواست دهندگان باید پیامهای دریافتی ICMP را تایید کنند.

منبع: