حملات باج افزاری یکی از بزرگترین دغدغه های سازمان ها و شدت این مشکل همچنان زیاد است.

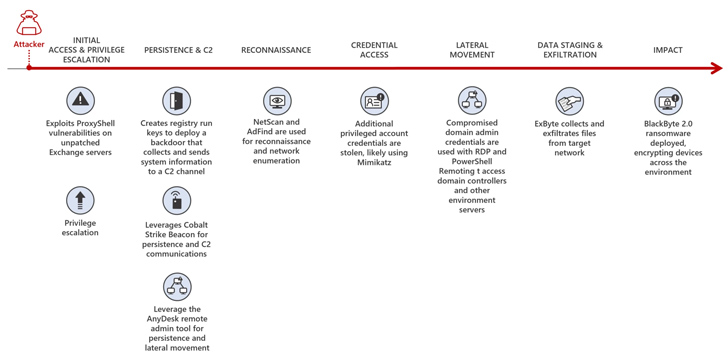

اخیرا تیم Incident Response مایکروسافت حملاتی از باج افزار BlackByte 2.0 را مورد بررسی قرار داده است و سرعت بالا و ماهیت مخرب این حملات را آشکار کرد.

طبق این بررسی ها فرآیند حمله اولیه از آغاز به دست گرفتن دسترسی تا کامل شدن آن تنها ظرف 5 روز برای مهاجم امکان پذیر است. آنها هیچ زمانی را برای نفوذ به سیستم ها، رمزگذاری داده های مهم و درخواست باج برای انتشار آنها تلف نمی کنند. این بازه زمانی کوتاه برای سازمانها و حفاظت از خود در برابر این باج افزار چالش برانگیز است.

این باج افزار در مرحله آخر حمله از کلید 8 رقمی برای رمزنگاری داده ها استفاده می کند.

برای اجرای حمله مذکور، مهاجم از مجموعه ای از ابزارها و تکنیک های قدرتمند استفاده می کند. در این بررسی ها مشخص شده است که مهاجمان از سرورهای مایکروسافت Exchange وصله نشده نیز بهره برداری می کنند- روشی که امکان موفقیت آن بالاست. با بهره گیری از چنین آسیب پذیری هایی مهاجم به شبکه هدف دسترسی پیدا کرده و فعالیت های مخرب خود را شروع می کند.

باج افزار همچنین از استراتژیهای مختلفی برای فرار از شناسایی توسط آنتی ویروسها استفاده می کند و امکان موفقیت آنها بیشتر است.

به علاوه به Web shellهایی با امکان کنترل و دسترسی از راه دور تجهیز شده اند که باعث می شوند بتوانند در سیستم در معرض خطر باقی بمانند.

طی این گزارش مشخص شده است که این باج افزار از ابزارهای پیچیده Cobalt Strike نیز استفاده می کند که امکان کنترل و فرماندهی حمله را به مهاجم میدهد.

این باج افزار می تواند مقادیر shadow کپی ها در سیستم آلوده را تغییر دهد که در این صورت امکان بازیابی اطلاعات از طریق System restore points نیز غیرممکن خواهد بود. همچنین مهاجمان backdoorهای خاصی را مستقر کرده و دسترسی خود را به سیستم در معرض خطر حفظ می کند.

پیشگیری از چنین خطراتی نیازمند اقدام و عکس العمل فوری از سمت سازمان می باشد:

1- استفاده از ابزارهای Patch management برای اطمینان از به روز بودن سیستم عامل و نرم افزارهای مورد استفاده لازم است.

2- فعال سازی حفاظت از دستکاری های ناخواسته نیز ضروری است زیرا انجام این کار در راه حل های امنیتی امکان دور زدن آنها را کمتر می کند.

3- تا حد امکان محدودیت در دسترسی های غیرضروری و share folderها تعریف شود.

منبع:

https://thehackernews.com