اخیرا محققان امنیتی متوجه فعالیت هایی از سمت باج افزار Crysis و استفاده از باج افزار Venus توسط آن شده اند.

هر دو باج افزار Crysis و Venus از جمله باج افزارهای شناخته شده هستند که سرویس های دسترسی از راه دور را هدف قرار میدهند و مشخص شده است که اینگونه حملات از طریق RDP توسط لاگ های هوشمند دفاع AhnLab انجام می شود. همچنین مهاجمان تنها از Venus و Crysis استفاده نمی کنند بلکه از ابزارهای مختلفی مثل Port Scanner و Mimikatz نیز استفاده می کنند.

حملات باج افزاری Crysis

مهاجمان از RDP به عنوان یک نقطه حمله بهره برداری کرده و به دنبال سیستم های فعال و دارای امکان دسترسی از بیرون هستند.

سیستمهای آسیب پذیر با حملات Brute Force و dictionary روبرو می شوند و با وجود اطلاعات حساب کاربری نه چندان قوی مهاجم می تواند به راحتی به آن حسابهای کاربری دسترسی یابد.

برای انجام انواع مختلفی از اقدامات و فعالیت های مخرب، اعتبار به دست آمده، مهاجمان را قادر به کنترل سیستمها از طریق RDP، می کند.

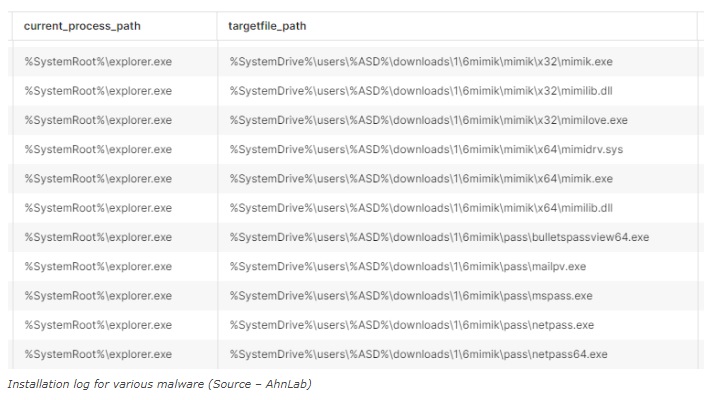

باج افزار venus نیز با استفاده از RDP انواع مختلف بدافزار را از طریق explorer.exe اجرا کرده و مانند یک فرآیند قانونی windows Explorer عمل می کند

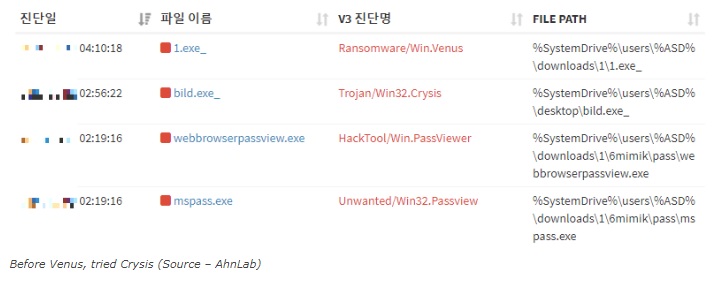

در حملات گذشته مهاجمان از Crysis به قصد رمزنگاری استفاده کردند که موفقیت آمیز نبود. بنابراین بجای آن از Venus برای رمزنگاری بعد از حمله استفاده کردند.

زمانی که حمله موفقیت آمیز باشند، مهاجم با باج افزار Crysis و از طریق RDP به سیستم دسترسی یافته و آن را آلوده می کند. در سیستم آلوده، مهاجم انواع مختلف بدافزار را اجرا کرده و اسکنرها و ابزار سرقت اطلاعات را نصب می کند.

ابزارهایی که در این حملات استفاده شده اند :

- Venus Ransomware

- Crysis Ransomware

- Mimikatz

- Web Browser Password Viewer – NirSoft

- Mail PassView – NirSoft

- VNCPassView – NirSoft

- Wireless Key View – NirSoft

- BulletsPassView – NirSoft

- RouterPassView – NirSoft

- MessenPass (IM Password Recovery) – NirSoft

- Remote Desktop PassView – NirSoft

- Network Password Recovery – NirSoft

- Network Share Scanner

مهاجم سیستم را با استفاده از RDP به سرقت برده و شبکه را به دنبال یافتن سیستم آلوده ای در شبکه ای خاص، اسکن می کند. در این صورت باج افزار شناسایی داخلی را انجام می دهد، اعتبار حسابهای کاربری را جمع آوری می کند و سایر سیستم های شبکه را رمزنگاری می کند.

Mimikatz این فرآیند را به عهده گرفته با جمع آوری اطلاعات حسابهای کاربری در میان سیستم های شبکه حرکت می کند. در حالیکه در حمله Crysis مهاجم از RDP برای حرکت در شبکه استفاده می کند.

در صورت موفقیت آمیز بودن اجرای باج افزار Crysis قربانی با پیغامی شبیه به پیغام زیر مواجه می شود:

مهاجم فایل ها را در پوشه دانلود با عنوان bild.exe برای باج افزار Venus کپی می کند و برای رمزنگاری سایر فایل های اضافی، موارد زیر را متوقف می کند:

Office

Email Clients

Databases

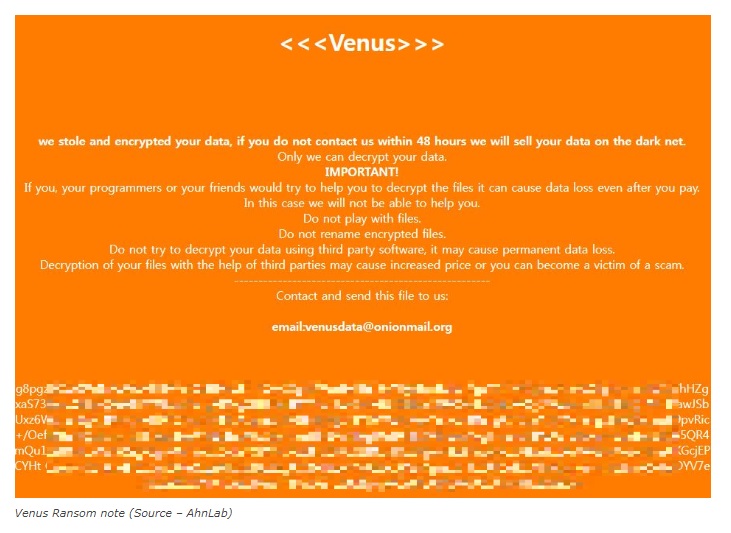

در صورت اجرای موفقیت آمیز باج افزار Venus، دسکتاپ کاربر تغییر یافته و یک فایل README مبنی بر هشدار سرقت اطلاعات و دادن زمان 48 ساعته برای تماس با مهاجم به کاربر نشان داده می شود.

توصیه ها :

سرویس های RDP به صورت فعال و مداوم در حال بهره برداری توسط مهاجمان هستند تا آسیبها و خطرات داخلی آنها را یافته و برای حرکت در شبکه از آن استفاده کنند. بنابراین محققان امنیتی اکیدا توصیه می کنند که :

- از غیرفعال بودن RDP بلااستفاده برای کاهش ریسک حمله مطمئن شوید.

- از پسوردهای قوی استفاده نمایید.

- به صورت دوره ای و مرتب پسوردهای خود را عوض کنید.

منبع: https://cybersecuritynews.com/