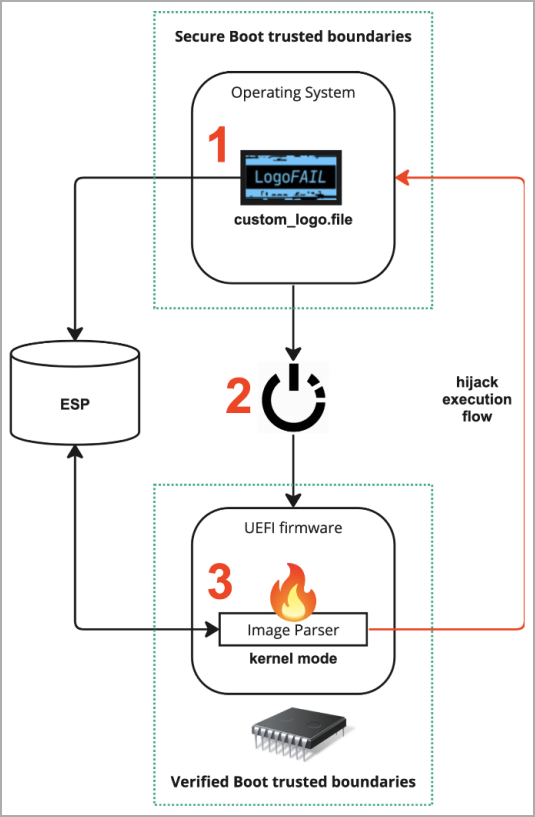

آسیب پذیری های امنیتی چندگانه ای که جمعا LogoFAIL نامیده می شود بر روی کامپوننت های Image-parsing در کدهای UEFI وندورهای مختلف تاثیر دارد. محققین هشدار میدهند که این مجموعه آسیب پذیری می تواند مورد بهره برداری قرار گرفته و زنجیره اجرای فرآیند بوت را در اختیار خود قرار داده و بوت کیت هایی را نصب کند.

با دلیل اینکه این مشکلات در کتابخانه های image parsing وجود دارد، اجرای payloadهای مخرب از طریق فایل های عکس در (ESP (EFI System Partition امکان پذیر است.

شناسایی و اثر LogoFaAIL

بهره برداری از image parserها برای حملات در UEFI از سال 2009 مشاهده و شناسایی شده است. محققین دریافتند که مهاجم می تواند یک عکس یا لوگوی مخرب را روی EFI System Partition یا در بخش هایی از فریم ورک آپدیت ذخیره کند.

برای مثال بدافزار Planting با همین روش امکان شناسایی راحتی نداشته و به صورت پایدار بعد از حمله در سیستم باقی می ماند. LogoFAIL تاثیری روی زمان اجرا ندارد چرا که نیاز به اصلاح بوت لودر یا فریم ور ندارد. در واقع طی بررسی های Binarly مشخص شده است که یک اسکریپت PoC اجرا شده و راه اندازی مجدد دستگاه منجر به ایجاد یک فایل دلخواه در سیستم می شود.

محققین تاکید دارند که این آسیب پذیری ها خاص یک وندور نبوده و وندورهای مختلفی را تحت تاثیر قرار میدهد. در حال حاضر این مشکل در محصولات بسیاری که از فریم ور UEFI استفاده می کنند، وجود دارد.

Binarly در حال حاضر روی دستگاههای زیادی مثل intel, Acer, Lenovo و … و همچنین در سه ارائه دهنده مستقل بزرگ کد فریم ور UEFI از جمله AMI, Insyde و Phoenix این آسیب پذیری را شناسایی نموده است.

لازم به ذکر است همچنان دامنه دقیق اثر LogoFAIL مشخص نشده است. محققین بر این باورند که صدها دستگاه در سطح مصرف کننده و سازمانی احتمالا در برابر این حمله جدید آسیب پذیر هستند. جزییات کاملتر و فنی این حمله طی چند روز آینده منتشر خواهد شد.

منبع:

https://www.bleepingcomputer.com

https://www.darkreading.com