محققان ESET گروهی از بدافزارهای جدیدی را کشف کردند.

محققان ESET، خانواده ای از بدافزارهای Android RAT(ابزارهای مدیریت از راه دور) را کشف کرده اند که از پروتکل های تلگرام برای دستور، کنترل و فشرده سازی داده ها استفاده می کند.

در بررسی های انجام شده ، افزایش فعالیت در بخش های قبلی IRRAT و TeleRAT ، گزارش شده بود و یک خانواده کاملا جدید بدافزارکه از اوایل ماه اوت 2017 گسترش پیدا کرده است، شناسایی شده است. در مارس 2018، کد منبع آن به صورت رایگان در کانال های هکینگ Telegram به صورت رایگان منتشر شد و در نتیجه صدها نسخه مشابه از این بدافزار منتشر شد.

یکی از آنها که با بقیه متفاوت می باشد بدافزاری تحت عنوان HeroRat، است که با وجود کد منبع رایگان، در یک کانال اختصاصی جهت فروش منتشر شده است و براساس قابلیت های متفاوت با سه قیمت مختلف عرضه می شود همچنین یک کانال ویدیویی پشتیبانی دارد.

چگونگی عملکرد آن

مهاجمان قربانی را با استفاده از عناوین برنامه هایی جعلی و جذاب از طریق فروشگاهها و منابع دانلود اپلیکشن نامعتبر، پیام رسان ها و شبکه های اجتماعی، نسبت به نصب RAT ترقیب می کنند.

اغلب بدافزارهای مشاهده شده، در ایران و با عنوان برنامه های دریافت بیت کوین رایگان، اینترنت و اتصال رایگان، افزایش فالوور و … گسترش پیدا کرده اند.

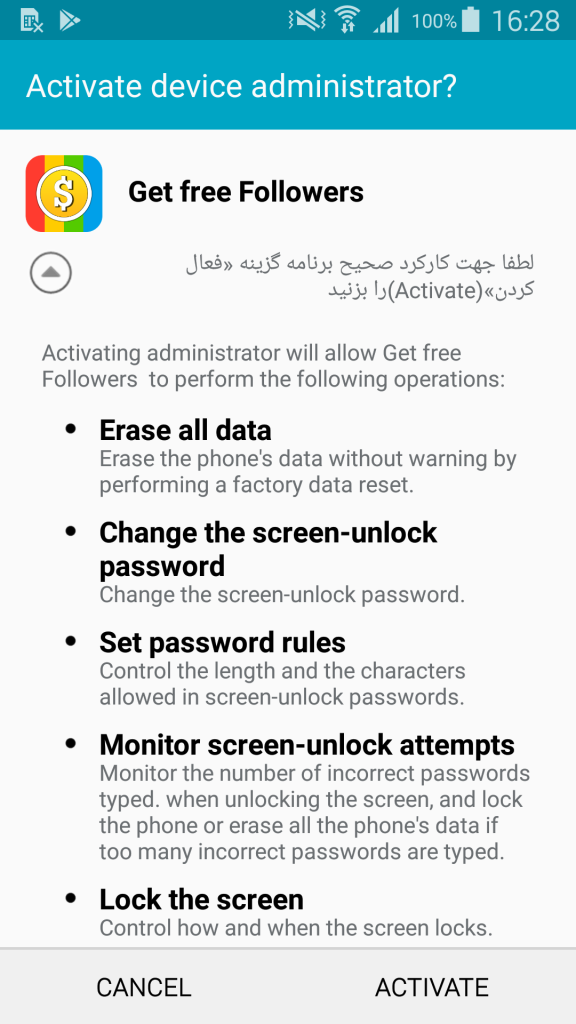

بدافزار در تمامی نسخه های اندروید اجرا می شود: با این حال کاربران آلوده شده، باید مجوزهای اعلام شده توسط آن را قبول نماید ( گاهی این مجوز می تواند انتخاب برنامه به عنوان مدیر دستگاه باشد)، در اینجاست که مهندسی اجتماعی شروع می شود.

بدافزار در تمامی نسخه های اندروید اجرا می شود: با این حال کاربران آلوده شده، باید مجوزهای اعلام شده توسط آن را قبول نماید ( گاهی این مجوز می تواند انتخاب برنامه به عنوان مدیر دستگاه باشد)، در اینجاست که مهندسی اجتماعی شروع می شود.

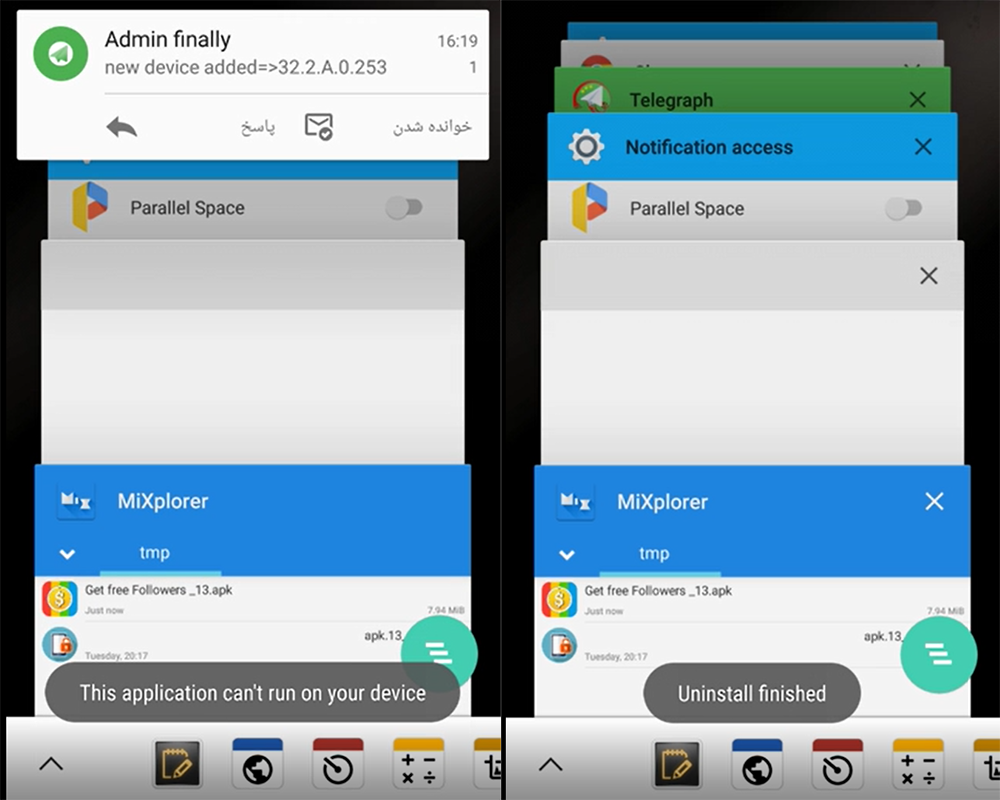

پس از نصب و اجرا بدافزار روی دستگاه قربانی، یک پنجره ی پاپ آپ کوچک باز شده و پیغام میدهند که برنامه نمی تواند اجرا شود بنابراین حذف خواهد شد. در مواردی که توسط ESET، تجزیه و تحلیل شده است این پیغام با توجه به تنظیمات زبان دستگاه قربانی می تواند انگلیسی و یا فارسی باشد.

پس از نصب و اجرا بدافزار روی دستگاه قربانی، یک پنجره ی پاپ آپ کوچک باز شده و پیغام میدهند که برنامه نمی تواند اجرا شود بنابراین حذف خواهد شد. در مواردی که توسط ESET، تجزیه و تحلیل شده است این پیغام با توجه به تنظیمات زبان دستگاه قربانی می تواند انگلیسی و یا فارسی باشد.

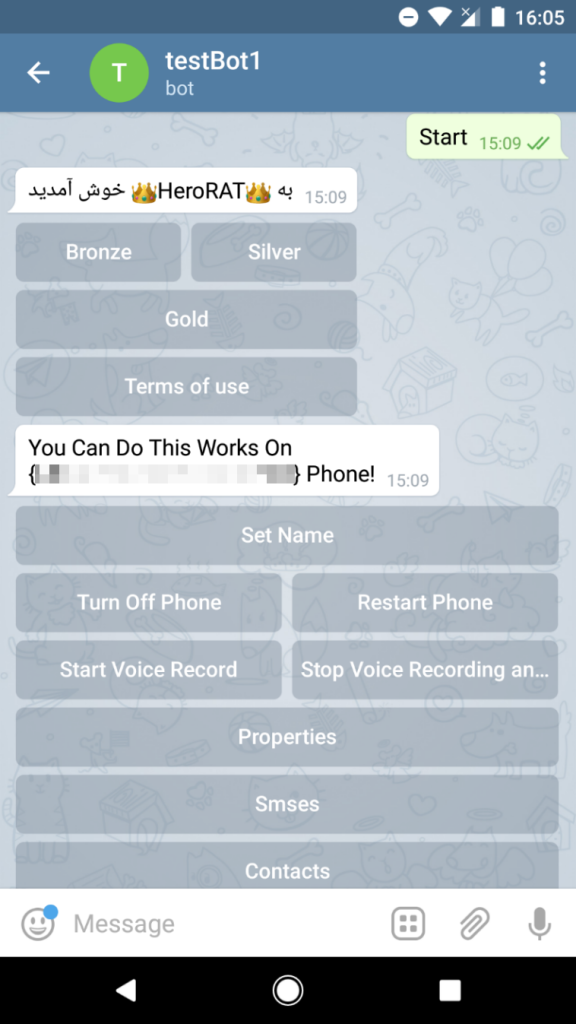

دسترسی به دستگاه قربانی برای مهاجم با استفاده از نفوذ از طریق قابلیت بات تلگرام امکان پذیر خواهد بود و میتواند کنترل دستگاه تازه وارد را به دست بگیرد. هر دستگاه آلوده توسط یک بات تلگرام کنترل می شود و مهاجم با استفاده از تلگرام نصب و راه اندازی را انجام می دهد.

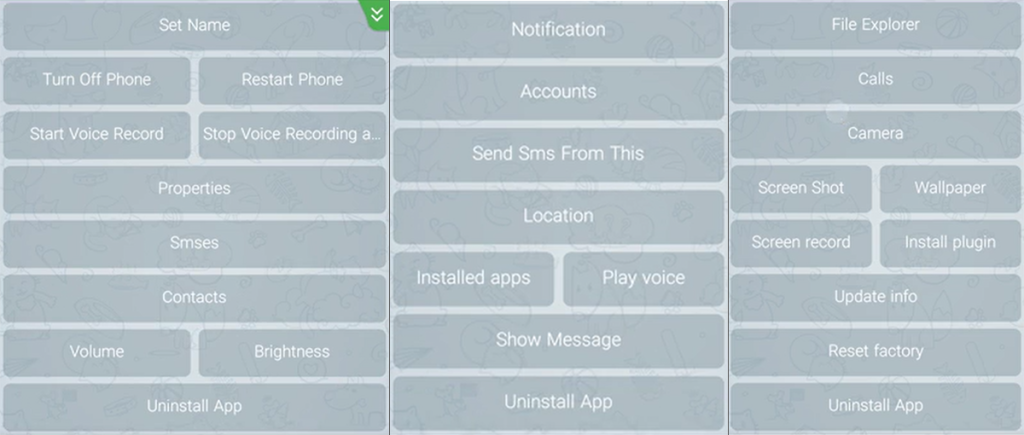

بدافزار دارای مجموعه گسترده ای از قابلیت های جاسوسی و exfiltrating data ، از جمله متوقف کردن پیام های متنی و مخاطبین، ارسال پیام های متنی و برقراری تماس، ضبط صوت و تصویر، به دست آوردن محل دستگاه و کنترل تنظیمات دستگاه، می باشد.

قابلیتهای HeroRat به سه دسته با نام های پانل های برنزی، نقره ای و طلایی تقسیم می شود و به ترتیب با قیمت های 25، 50 و 100 دلار عرضه می شود. نویسنده کد منبع HeroRat، کد خود را با قیمت 650 دلار نیز عرضه می کند.

قابلیت های بدافزار از طریق دکمه های قابل کلیک در رابط ربات Telegram در دسترس هستند. مهاجمان می توانند با استفاده از دکمه های موجود در نسخه نرم افزارهای مخرب در حال کار، دستگاههای قربانی را کنترل کنند.

بر خلاف Android RAT های مورد استفاده در تلگرام که قبلا تجزیه و تحلیل شده اند و در استاندارد اندروید جاوا نوشته شده اند، این خانواده بدافزار اخیرا کشف شده از ابتدا در C # با استفاده از چارچوب Xamarin ،نوشته شده اند که یک ترکیب نادر برای نرم افزارهای مخرب اندروید است.

این بدافزار از طریق پروتکلهای Telegram با زبان برنامه نویسی خود سازگار شده است و از Telesharp که یک کتابخانه برای ایجاد بات های تلگرامی با C# است، استفاده می کند.

به منظور جلوگیری از تشخیص براساس ترافیک به سرورهای آپلود، دستورات ارتباطی و exfiltrating data همگی از پروتکل تلگرام استفاده می کنند.

چگونگی حفظ امنیت در برابر آنها

با استفاده از کد منبع مخرب که به تازگی به صورت رایگان در اختیار همه قرار گرفته است، جهش های جدیدی از این نوع بدافزار می توانند در هر نقطه از جهان ایجاد و گسترش یابند. از آنجا که روش توزیع و شکل پنهان این نرم افزارهای مخرب بر حسب مورد متفاوت است، بررسی دستگاه براساس وجود یک برنامه خاص برای تشخیص اینکه آیا دستگاه موردنظر به خطر افتاده است یا خیر، کافی نیست.

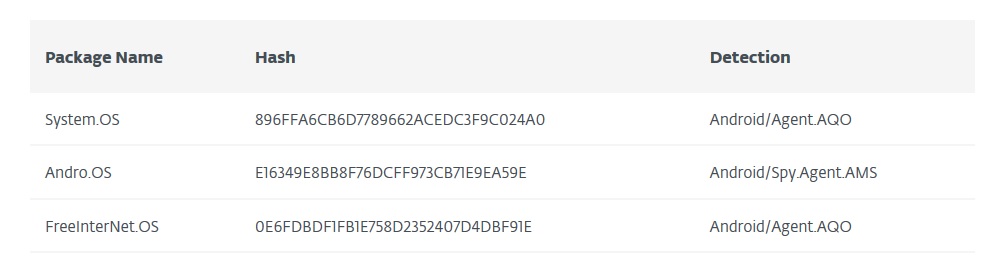

چنانچه احتمال می دهید دستگاه اندرویدی شما آلوده شده باشد، بهتر است از یک راهکار امنیتی معتبر برای اسکن و پاکسازی آن استفاده نمایید. نرم افزار ESET، این تهدید را با عنوان Android/Spy.Agent.AMS و Android/Agent.AQO شناسایی می کند.

برای جلوگیری از آلودگی به اینگونه بدافزار حتما برنامه مورنظر را با دقت بررسی نمایید از منبع معتبر مثل Google Play دانلود نموده، نظرات کاربران دیگر درمورد برنامه را مطالعه نمایید و به مجوزهایی برنامه که هنگام دانلود و نصب از شما میخواهد، توجه داشته باشید.

IOCs

منبع : https://www.welivesecurity.com/