محققین ESET یک Backdoor بنام Deadglyph کشف کرده اند که توسط گروه Stealth Falcon استفاده میشود و هدف حملات آن سازمانهای مختلفی در خاورمیانه است.

سالهاست که خاورمیانه از جمله اهداف مهم برای مهاجمان سایبری و حملات APT به شمار می رود. طی بررسی و نظارت بر فعالیت های مشکوک در سیستم های کاربران در این منطقه، محققین ESET به طور اتفاقی با یک Backdoor ناشناخته و پیچیده روبرو شدند و آن را Deadglyph نامیده و به طور کامل آنالیز کردند. این backdoor توسط گروهی با تجربه در حملات پیچیده و ناشناخته استفاده می شود. براساس شواهد و اهداف، ESET با احتمال زیادی به این نتیجه رسیده است که این backdoor از سمت گروه Stealth Falcon است.

ساختار این بدافزار نیز غیرمعمول و پیچیده بوده و از ترکیب کامپوننتهای غیرمعمول و نوشته شده با زبانهای مختلف برنامه نویسی استفاده می کند (یک کامپوننت 64x binary و دیگری NET.)، درحالیکه که در بدافزارها معمولا از یک زبان برنامه نویسی برای کامپوننتها استفاده می شود. این تفاوت می تواند نشان دهنده این موضوع باشد که توسعه دهندگان این کامپوننتها مجزا و جدا بوده و سعی داشته از قابلیت ها و مزایای منحصر به فرد هر زبان برنامه نویسی استفاده کند. همچنین این کار می تواند از تجزیه و تحلیل آن جلوگیری کند چرا که بررسی و آنالیز کدهای مخرب در این روش دشوارتر است.

در backdoorهای سنتی دستورات در باینری پیاده سازی نمی شوند و به جای آن به صورت پویا از طریق سرور C&C دریافت می شوند. این backdoor دارای قابلیت فرار از شناسایی و عدم تشخیص نیز است.

این گروه بدافزاری فعالیت خود را از سال 2012 شروع کرده اند و براساس یافته های MITRE مرتبط با کشور امارات هستند. معمولا اهداف آنها فعالین سیاسی، روزنامه نگاران و … در خاورمیانه هستند و برای اولین بار در یک حمله جاسوسی در سال 2016 توسط محققین Citizen Lab شناسایی شدند.

Daedglyph backdoor

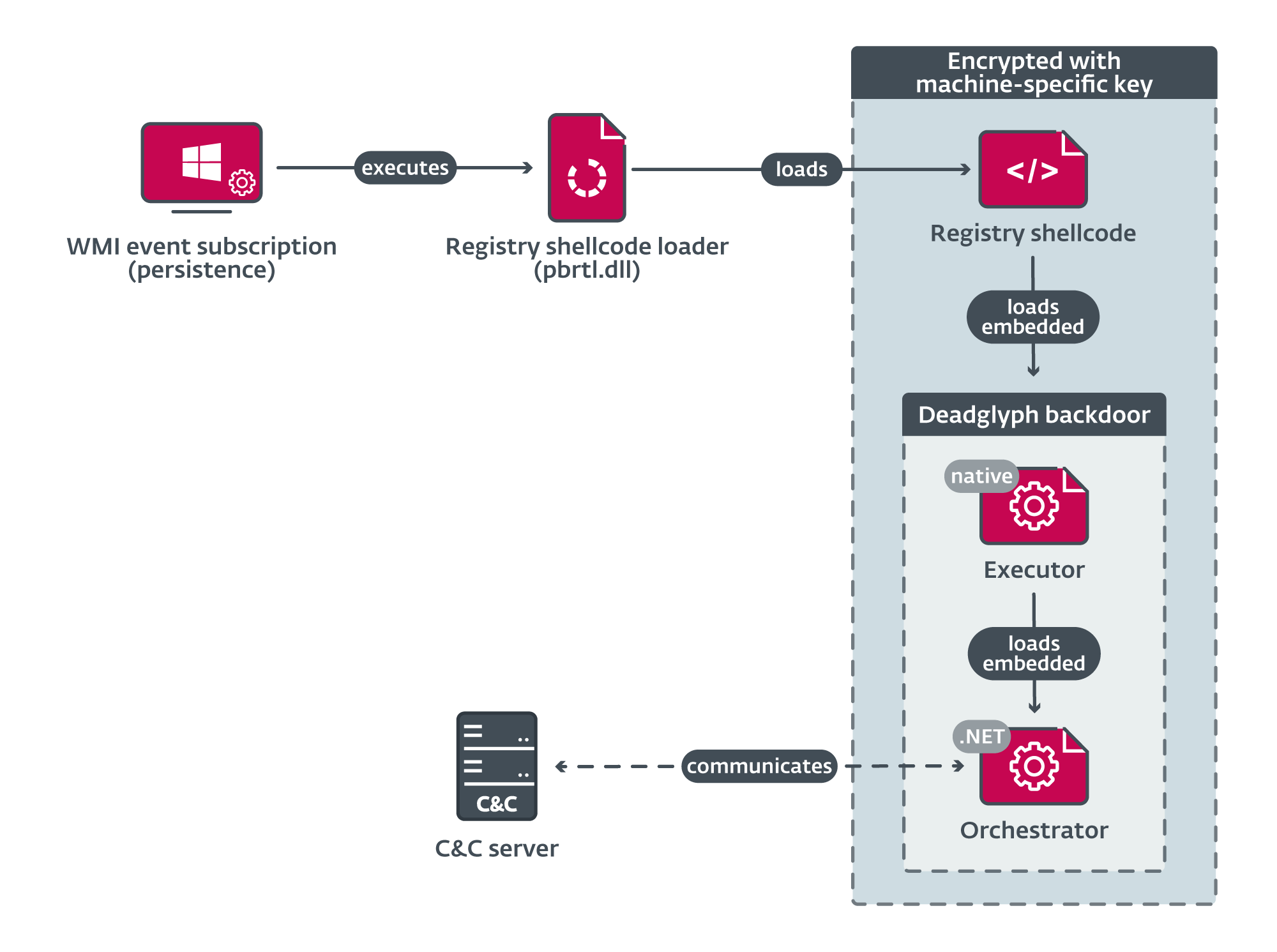

زنجیره بارگذاری این backdoor شامل کامپوننتهای مختلفی است. اولین کامپوننت یک registry shellcode loader است که shellcodeها را از رجیستری بارگذاری می کند. این shellcode استخراج شده، به نوبت بخش native 64x این backdoor را بارگذاری کند(Executor) و به دنبال آن بخش NET. بدافزار بارگذاری می شود(Orchestrator). نکته اینکه تنها کامپوننت موجود در دیسک سیستم به عنوان یک فایل همان کامپوننت اولیه بوده که به شکل یک DLL می باشد. مابقی کامپوننتها رمزنگاری شده و درون مقدار رجیستری binary ذخیره می شوند.

به طور خلاصه این بدافزار با مکانیزمهای شناسایی و شمارشی تقویت شده که امکان نظارت مداوم بر فرآیندهای سیستم داشته و الگوهای شبکه تصادفی پیاده سازی می کند. به علاوه این backdoor امکان حذف خود برای به حداقل رساندن تشخیص در برابر راهکارهای امنیتی را دارد.

برای پیشگیری از چنین حملات و بدافزارهای پیشرفته ای نیاز به استفاده از راهکارهای حرفه ای و اینترپرایز همچون ESET PROTECT Enterprise وجود دارد، برای کسب اطلاعات بیشتر در این زمینه با ما تماس بگیرید.

منبع: https://www.welivesecurity.com