حمله به سازمانها با استفاده از آسیب پذیری Citrix Bleed

مهاجمان سایبری از آسیب پذیری Citrix Bleed با شماره شناسایی CVE-2023-4966 بهره برداری کرده و به سازمانهای دولتی، فنی و … در آمریکا، اروپا، آفریقا و آسیا حمله می کنند.

طبق گزارشات منتشر شده 4 کمپین مختلف این آسیب پذیری را هدف قرار داده و از آگوست 2023 به سازمانهای زیادی حمله کرده اند. در بررسی های صورت گرفته روی شواهد و مدارک پس از حمله، محققین اعلام کردند که این حمله تا حد زیادی مخفیانه بوده و پس از آن مستندات و شواهد زیادی از خود باقی نمیگذارد.

این آسیب پذیری در 10 اکتبر به عنوان یک آسیب پذیری حیاتی در Citrix NetScaler Gateway و NetScaler ADC شناسایی شد و به مهاجم اجازه دسترسی به اطلاعات حساس را میدهد. یک هفته بعد وصله ای برای رفع این آسیب پذیری در دسترس قرار گرفت اما تا اواخر آگوست همچنان مهاجمان در حال بهره برداری از آن بودند. در پی افزایش حملات Citrix چندین بار به کاربران خود برای نصب وصله های مربوطه هشدار داده است.

بعد از بهره برداری از این آسیب پذیری، مهاجم اقدام به شناسایی شبکه کرده، اعتبارات اکانتها را به سرقت برده و از طریق RDP جابجا می شود.

محققین یک YARA rule منتشر کرده اند که می تواند با استفاده از آن Free FIRE که یک ابزار مورد استفاده هکرها در این حمله است را شناسایی نمود. وجود این ابزار در شبکه از شاخص های وقوع این حمله است.

آسیب پذیری در سه هزار سرور آنلاین Apache ActiveMQ Server

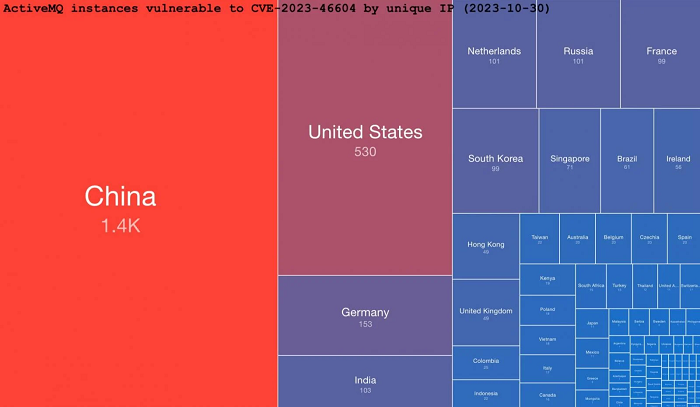

بیش از سه هزار سرور اینترنتی Apache ActiveMQ دارای آسیب پذیری جدید حیاتی RCE هستند. این سرورها به دلیل قابلیت های زیادی که دارند در شبکه های اینترپرایز به طور گسترده استفاده می شوند. این آسیب پذیری با شماره شناسایی CVE-2023-46604 و امتیاز 10 یک آسیب پذیری حیاتی بوده که به مهاجمان امکان اجرای دستورات shell دلخواه را میدهد. این آسیب پذیری روی نسخه های زیر تاثیر دارد:

- 5.18.x versions before 5.18.3

- 5.17.x versions before 5.17.6

- 5.16.x versions before 5.16.7

- All versions before 5.15.16

به روزسانی رفع این آسیب پذیری بلافاصله در ورژن های 5.15.6 ، 5.16.7، 5.17.6 و 5.18.3 منتشر شده است.

طبق بررسی محققین در ShadowServer حدود 7249 سرور با سرویس ActiveMQ فعال هستند که 3329 مورد از آنها همچنان از نسخه آسیب پذیر استفاده می کنند.

هشدار VMware در خصوص آسیب پذیری vRealize و VMware Workspace

شرکت VMware به کاربران خود در خصوص انتشار کد اکسپلویت برای آسیب پذیری شماره CVE-2023-34051 در vRealize Log Insight هشدار داد. این آسیب پذیری به مهاجم احراز هویت نشده امکان اجرای کد از راه دور با مجوزهای root را میدهد.

محققین امنیتی PoC exploit مربوطه و لیستی از IOCها را منتشر کرده اند که می توان از آنها برای تشخیص تلاشهای بهره برداری در محیط شبکه استفاده کرد.

همچنین این آسیب پذیری یک راه گریز برای آسیب پذیری های حیاتی وصله شده قبلی این محصولات نیز می باشد. مهاجمان همواره به دنبال بهره برداری از آسیب پذیری ها در شبکه های در معرض خطر برای حرکات جانبی بوده و تجهیزات آسیب پذیر از جمله VMware اهداف خوبی برای آنها هستند.

آسیب پذیری CVE-2023-20886 نیز یک آسیب پذیری با درجه اهمیت بالا در VMware workspace ONE UEM است که با بهره برداری از آن مهاجم می تواند قربانی را به یک وبسایت مخرب هدایت کرده و اطلاعات ورودی آنها را به سرقت ببرد و سپس مهاجم با استفاده از اطلاعات کاربری قربانی به کنسول VMware workspace ONE UEM دسترسی خواهد داشت.

محصولات زیر تحت تاثیر این آسیب پذیری هستند:

- Workspace ONE UEM 2302

- Workspace ONE UEM 2212

- Workspace ONE UEM 2209

- Workspace ONE UEM 2206

- Workspace ONE UEM 2203

در نسخه های زیر این آسیب پذیری رفع شده است:

- Workspace ONE UEM 23.2.0.10

- Workspace ONE UEM 22.12.0.20

- Workspace ONE UEM 22.9.0.29

- Workspace ONE UEM 22.6.0.36

- Workspace ONE UEM 22.3.0.48

منبع:

www.bleepingcomputer.com

cybersecuritynews.com