مایکروسافت بهروزرسانیهای امنیتی اضطراری SharePoint را برای دو آسیبپذیری روز صفر با شناسههای CVE-2025-53770 و CVE-2025-53771 که سرویسهای سراسر جهان را در حملات “ToolShell” به خطر انداختهاند، منتشر کرده است.

در ماه می، در طول مسابقه هک Pwn2Own برلین، محققان از یک زنجیره آسیبپذیری Zero-day به نام “ToolShell” سوءاستفاده کردند که آنها را قادر به اجرای کد از راه دور در Microsoft SharePoint میکرد.

این نقصها به عنوان بخشی از بهروزرسانیهای ماه جولای مایکروسافت برطرف شدند. با این حال، مهاجمان توانستند دو آسیبپذیری Zero-day را کشف کنند که وصلههای مایکروسافت برای نقصهای قبلی را دور میزدند.

با استفاده از این نقصها، عوامل تهدید حملات ToolShell را به سرورهای SharePoint در سراسر جهان انجام دادهاند و تاکنون بیش از ۵۴ سازمان را تحت تأثیر قرار دادهاند.

بهروزرسانیهای اضطراری منتشر شد

مایکروسافت اکنون بهروزرسانیهای امنیتی اضطراری خارج از برنامه ای را برای Microsoft SharePoint Subscription Edition و SharePoint 2019 منتشر کرده است که هر دو نقص CVE-2025-53770 و CVE-2025-53771 را برطرف میکند.

مایکروسافت هنوز در حال کار برای رفع این آسیب پذیری ها در SharePoints 2016 است و برای این نسخه هنوز وصله ای در دسترس نیست.

کاربران و مدیران Microsoft SharePoint باید بسته به نسخه، بهروزرسانیهای امنیتی زیر را در اسرع وقت نصب کنند:

- The KB5002754 update for Microsoft SharePoint Server 2019.

- The KB5002768 update for Microsoft SharePoint Subscription Edition.

پس از نصب بهروزرسانیها، مایکروسافت از مدیران میخواهد که کلیدهای ماشین شیرپوینت را با استفاده از مراحل زیر تغییر دهند:

مدیران شیرپوینت میتوانند کلیدهای ماشین را با استفاده از یکی از دو روش زیر تغییر دهند:

به صورت دستی از طریق PowerShell

برای بهروزرسانی کلیدهای ماشین با استفاده از پاورشل، از دستور Update-SPMachineKey استفاده کنید.

به صورت دستی از طریق Central Admin

با انجام مراحل زیر، کار تایمر چرخش کلید ماشین را فعال کنید:

به سایت General Administration بروید.

سپس به Monitoring -> Review job definition بروید.

Machine Key Rotation Job را جستجو کنید و Run Now را انتخاب کنید.

پس از اتمام چرخش، IIS را در تمام سرورهای شیرپوینت با استفاده از iisreset.exe مجدداً راهاندازی کنید.

همچنین توصیه میشود لاگها و سیستم فایل خود را برای وجود فایلهای مخرب یا تلاشهای سوءاستفاده تجزیه و بررسی کنید.

برای این کار:

- Creation of C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\16\TEMPLATE\LAYOUTS\spinstall0.aspx file.

- IIS logs showing a POST request to _layouts/15/ToolPane.aspx?DisplayMode=Edit&a=/ToolPane.aspx and a HTTP referer of _layouts/SignOut.aspx.

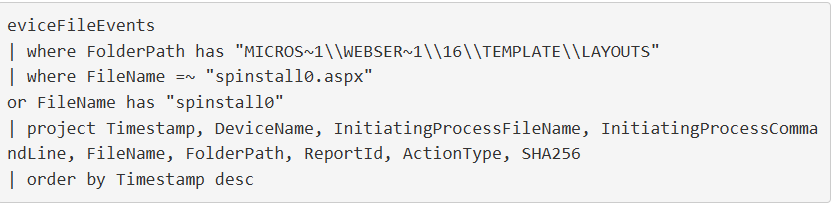

مایکروسافت کوئری زیر را در Microsoft 365 Defender به منظور بررسی ایجاد فایل spinstall0.aspx روی سرورها، به اشتراک گذاشته است.

اگر فایل وجود داشته باشد، باید بررسی کاملی روی سرور آسیبدیده و شبکه انجام شود تا اطمینان حاصل شود که عوامل مخرب به سایر دستگاهها سرایت نکرده باشند.

منبع: