بیش از 84000 وب میل Roundcube نصب شده، دارای آسیب پذیری CVE-2025-49113 هستند که یک آسیب پذیری اجرای کد از راه دور حیاتی بوده و به صورت عمومی مورد بهره برداری قرار گرفته است.

این نقص که نسخههای 1.1.0 تا 1.6.10 نرمافزار Roundcube را تحت تأثیر قرار میدهد و بیش از یک دهه قدمت دارد، پس از کشف و گزارش در ۱ ژوئن ۲۰۲۵ وصله شد.

این اشکال ناشی از ورودی غیراستاندارد $_GET[‘_from’] بوده و امکان deserialization شیء PHP و اختلال Session را هنگامی که کلیدهای Session با علامت تعجب شروع میشوند، فراهم میکند.

کمی پس از انتشار وصله، هکرها آن را مهندسی معکوس کردند تا یک بهرهبرداری عملی ایجاد کنند و آن را در انجمنهای هکری به فروش گذاشتند.

اگرچه بهرهبرداری از CVE-2025-49113 نیاز به احراز هویت دارد، مهاجمان ادعا میکنند که میتوان از طریق CSRF، log scraping یا Brute Force، اعتبارنامههای معتبر را به دست آورد.

افشای گسترده

Roundcube به طور گسترده در میزبانی وب اشتراکی (GoDaddy، Hostinger، OVH) و بخشهای دولتی، آموزشی و فناوری استفاده میشود و بیش از ۱,۲۰۰,۰۰۰ نمونه از آن به صورت آنلاین قابل مشاهده است.

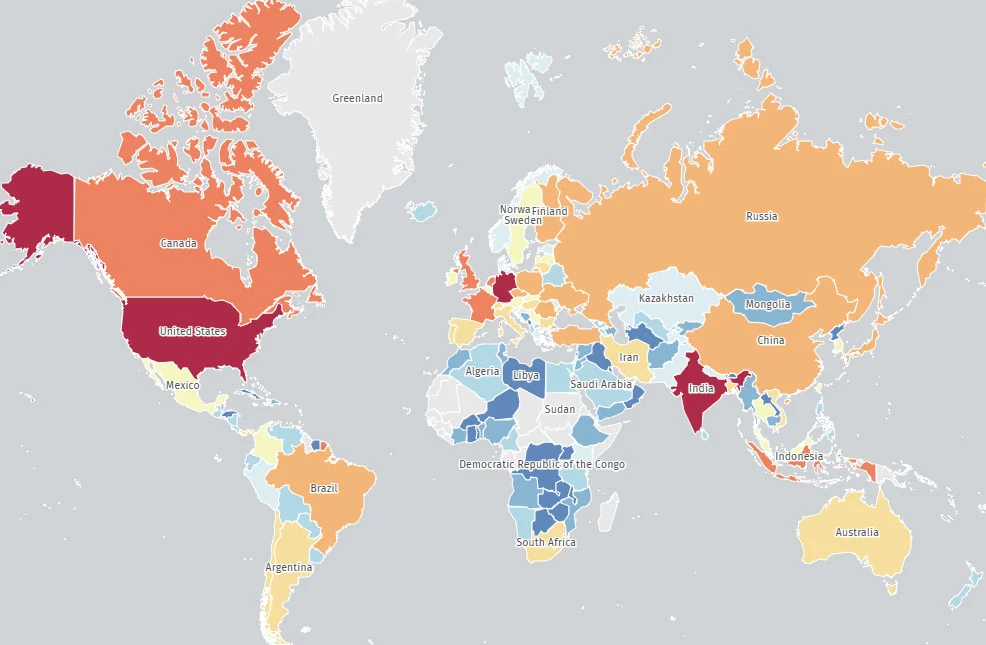

پلتفرم Shadowserver گزارش میدهد که اسکنهای اینترنتی آن تا روز 8 ماه میلادی جاری، ۸۴,۹۲۵ نمونه Roundcube را که در برابر CVE-2025-49113 آسیبپذیر هستند، نشان میدهد.

بیشتر این موارد در ایالات متحده (۱۹,۵۰۰)، هند (۱۵,۵۰۰)، آلمان (۱۳,۶۰۰)، فرانسه (۳۶۰۰)، کانادا (۳,۵۰۰) و بریتانیا (۲۴۰۰) قرار دارند.

با توجه به خطر بالای سوءاستفاده و احتمال سرقت دادهها، افشای این موارد یک خطر امنیت سایبری قابل توجه است.

به مدیران سیستمی که از این وب میل استفاده می کنند، توصیه میشود در اسرع وقت به نسخههای 1.6.11 و 1.5.10 که آسیب پذیری CVE-2025-49113 را برطرف میکنند، ارتقا دهند.

چنانچه ارتقا غیرممکن است، توصیه میشود دسترسی به وبمیل را محدود ، آپلود فایل را خاموش ، محافظت CSRF را اضافه ، توابع PHP پرخطر را مسدود و شاخصهای سوءاستفاده را رصد کنید.

منبع: