قطعا انتظار نداریم که یک کاربر نهایی به رایانه یک مجرم سایبری وارد شود، مرورگر او را باز کند و نام کاربری و رمز عبور خود را تایپ کند، اما اساساً این همان اتفاقی است که اگر کاربری، قربانی حمله Browser-in-the-Middle (BitM) شوند، رخ میدهد.

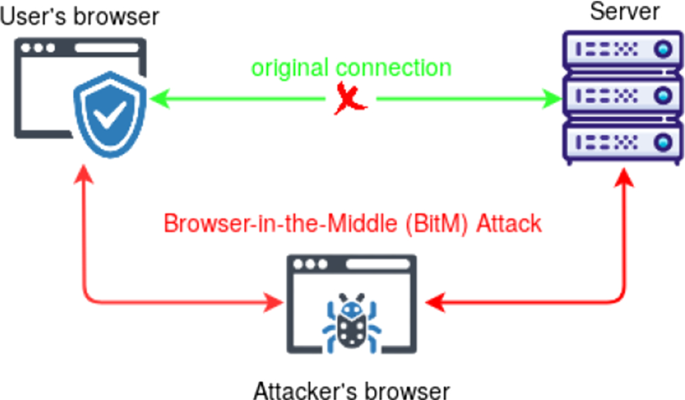

در حملات Browser-in-the-Middle (BitM) نیز مانند حملات Man-in-the-Middle (MitM)، مجرمان به دنبال کنترل جریان دادهها بین رایانه قربانی و سرویس هدف هستند. با این حال، چندین تفاوت کلیدی وجود دارد.

حمله Man-in-the-Middle در مقابل حملات Browser-in-the-Middle

حمله (MitM) Man-in-the-Middle از یک سرور پروکسی استفاده میکند که خود را بین مرورگر قربانی و سرویس هدف قانونی در لایه برنامه قرار میدهد. این حمله نیاز به نوعی بدافزار دارد که روی رایانه قربانی قرار داده و اجرا شود.

اما حمله Browser-in-the-Middle (BitM) متفاوت است. در این حمله، قربانی فکر میکند که از مرورگر خودش استفاده میکند – مثلاً بانکداری آنلاین معمولی خود را انجام میدهد – در حالی که در واقع یک مرورگر از راه دور را اجرا میکند.

همانطور که در ابتدای این مقاله ذکر شده، بنظر می رسد کاربر “روبروی رایانه مهاجم نشسته و از صفحه کلید مهاجم استفاده میکند”، به این معنی که مهاجم میتواند تبادل دادهها بین قربانی و سرویسی که به آن دسترسی دارد را ضبط، ثبت و تغییر دهد.

آناتومی حمله Browser-in-the-Middle (BitM)

چگونه کار میکند؟ یک حمله معمولی Browser-in-the-Middle (BitM) در سه مرحله رخ میدهد:

فیشینگ: قربانی فریب میخورد تا روی یک لینک مخرب که به سرور مهاجم اشاره میکند کلیک کند و برنامه وب خود را تأیید کند.

مرورگر جعلی: قربانی از طریق درج جاوا اسکریپت مخرب به سرور مهاجم و مرورگر وب شفاف متصل میشود. این حمله از برنامههایی مانند کیلاگرها برای توانمندسازی مجرمان جهت رهگیری و استفاده از دادههای قربانی استفاده میکند.

هدف قرار دادن برنامههای وب: قربانی از تمام سرویسهای معمول خود به صورت آنلاین استفاده میکند، بدون اینکه متوجه شود از یک مرورگر جعلی استفاده میکند. اکنون اعتبارنامههای آنها در معرض دید مجرمان قرار میگیرد.

توکنهای session

این حمله با هدف قرار دادن توکنهای session کار میکند. این امر مهاجمان را قادر میسازد تا حتی احراز هویت چند عاملی (MFA) را نیز مختل کنند؛ پس از اینکه کاربر MFA خود را تمام کرد، معمولاً یک توکن session در مرورگر او ذخیره میشود. همانطور که محققان Mandiant، اشاره کردهاند، اگر خود توکن قابل سرقت باشد، MFA دیگر اهمیتی ندارد:

“سرقت این توکن session معادل سرقت session احراز هویت شده است، به این معنی که یک مهاجم دیگر نیازی به انجام چالش MFA نخواهد داشت.” این امر، توکنها را به هدفی مفید برای مهاجمان سایبری تبدیل می کند.

Mandiant خاطرنشان میکند که با استفاده از یک چارچوب Browser-in-the-Middle (BitM) در هدف قرار دادن توکنهای session احراز هویت شده، مهاجمان از مزایای قابلیت هدفگیری سریع بهرهمند میشوند، زیرا میتوانند تنها در عرض چند ثانیه و با حداقل نیاز به پیکربندی به هر وبسایتی دسترسی پیدا کنند. هنگامی که یک برنامه مورد هدف قرار میگیرد، سایت قانونی از طریق مرورگر تحت کنترل مهاجم ارائه میشود و تشخیص تفاوت بین یک سایت واقعی و همتای جعلی آن را برای قربانی بسیار دشوار میکند.

کوکیها یا توکنهای OAuth درست قبل از رمزگذاری ربوده میشوند، در حالی که استخراج سریع به این معنی است که توکنهای دزدیده شده میتوانند در عرض چند ثانیه به سرورهای مهاجم منتقل شوند.

استراتژیهای کاهش خطر

این حملات پیچیده میتوانند خسارات قابل توجهی ایجاد کنند، اما راههایی برای جلوگیری یا کاهش عواقب آن وجود دارد. در گستردهترین سطح، کاربران باید همیشه نسبت به لینکهایی که به آنها دسترسی دارند بسیار مراقب باشند، شاید بهتر باشد قبل از کلیک روی هر لینکی، پیشنمایشی از سایت را مشاهده کنند. در اینجا چند گزینه دیگر وجود دارد:

کنترل افزونه: اعمال لیستهای سفید/لیستهای سیاه در سطح سازمان، که دسترسی به سیستم و مرورگرها را فقط برای اقدامات یا فعالیت های تایید شده، مجاز میکند، میتواند منطقی باشد. با این حال، این یک ابزار کند است و اجرای آن میتواند زمانبر باشد.

Token Hardening: صدور توکنهای چرخشی کوتاهمدت با تاریخ انقضای متغیر. این امر امنیت داخلی را در صورت سرقت یا نشت توکنها فراهم میکند.

سیاست امنیتی محتوا (CSP): یک ابزار CSP قوی به توسعهدهندگان این امکان را میدهد تا برنامهها را قفل کنند و آسیبپذیری در برابر تزریق محتوا و سایر تهدیدات را کاهش دهند.

نظارت رفتاری: ارسال هرگونه تلهمتری در سطح مرورگر به ابزارهای مدیریت اطلاعات و رویدادهای امنیتی (SIEM). هشدار در مورد فراخوانیهای غیرمعمول API یا الگوهای بهروزرسانی توکن.

ایزولاسیون مرورگر: اجرای سایتهای پرخطر در کانتینرهای سندباکس یا سرویسهای مرور از راه دور.

تست راهکارهای دفاعی: تمرینهای فصلی Red teamها که به تهدیدات مبتنی بر مرورگر میپردازند، میتوانند به شناسایی هرگونه آسیبپذیری در مرورگرهای شما نیز کمک کنند.

پیاده سازی راهکارهای امنیتی مدرن و جامع: راهکارهای امنیتی جامع و معتبر با داشتن قابلیت هایی مانند مرورگر امن و امنیت چندلایه می توانند با چنین حملاتی مقابله نمایند.

رمزهای عبور در عصر جدید

حملات Browser-in-the-Middle (BitM)میتوانند رویکردهای امنیتی سنتی را دور بزنند، حتی مجرمان را قادر به رهگیری نامهای کاربری و رمزهای عبور میکنند. آیا این باعث میشود رمزهای عبور بیاهمیت شوند؟

پاسخ یک «نه» قاطع است. با ایجاد احراز هویت چند عاملی (MFA) و رمزهای عبور قوی، شما هنوز هم کار را برای مجرمان سایبری سختتر میکنید، به خصوص اگر آنها نتوانند توکن session را فوراً به دست آورند.

حتی با پیچیدهتر شدن مهاجمان، باید اصول اولیه را نیز در نظر داشته باشید. رمزهای عبور همچنان یک جزء حیاتی از MFA هستند – در واقع، برای اکثر سازمانها، آنها احتمالاً اولین خط دفاعی باقی میمانند. با محافظت از رمزهای عبور خود، صرف نظر از نحوه حمله مهاجمان، میتوانید راه ورود آنها را ببندید.

منبع: