سال ۲۰۲۵ شاهد نوآوریهای زیادی از سوی مهاجمان در زمینه حملات Phishing بود، چرا که مهاجمان همچنان بر تکنیکهای مبتنی بر هویت تأکید دارند. تکامل مداوم Phishing به این معنی است که این روش همچنان یکی از مؤثرترین روشهای موجود برای مهاجمان امروزی است – در واقع، میتوان گفت که از همیشه مؤثرتر است.

بیایید نگاهی دقیقتر به روندهای کلیدی که حملات Phishing را در سال ۲۰۲۵ تعریف کردند و اینکه این تغییرات برای تیمهای امنیتی در آستانه سال ۲۰۲۶ چه معنایی دارد، بیندازیم.

1: Phishing به کانالهای فراگیر تبدیل میشود

مدتی است که در مورد افزایش Phishing غیر ایمیلی صحبت میکنیم، اما سال 2025 سالی بود که Phishing واقعاً به کانالهای فراگیر تبدیل شد.

اگرچه بیشتر دادههای صنعت در مورد Phishing هنوز از وندورها و ابزارهای امنیت ایمیل به دست میآید، اما دیدگاه در حال تغییر است. تقریباً از هر 3 حمله Phishing شناسایی شده توسط Push Security، یکی خارج از ایمیل انجام شده است.

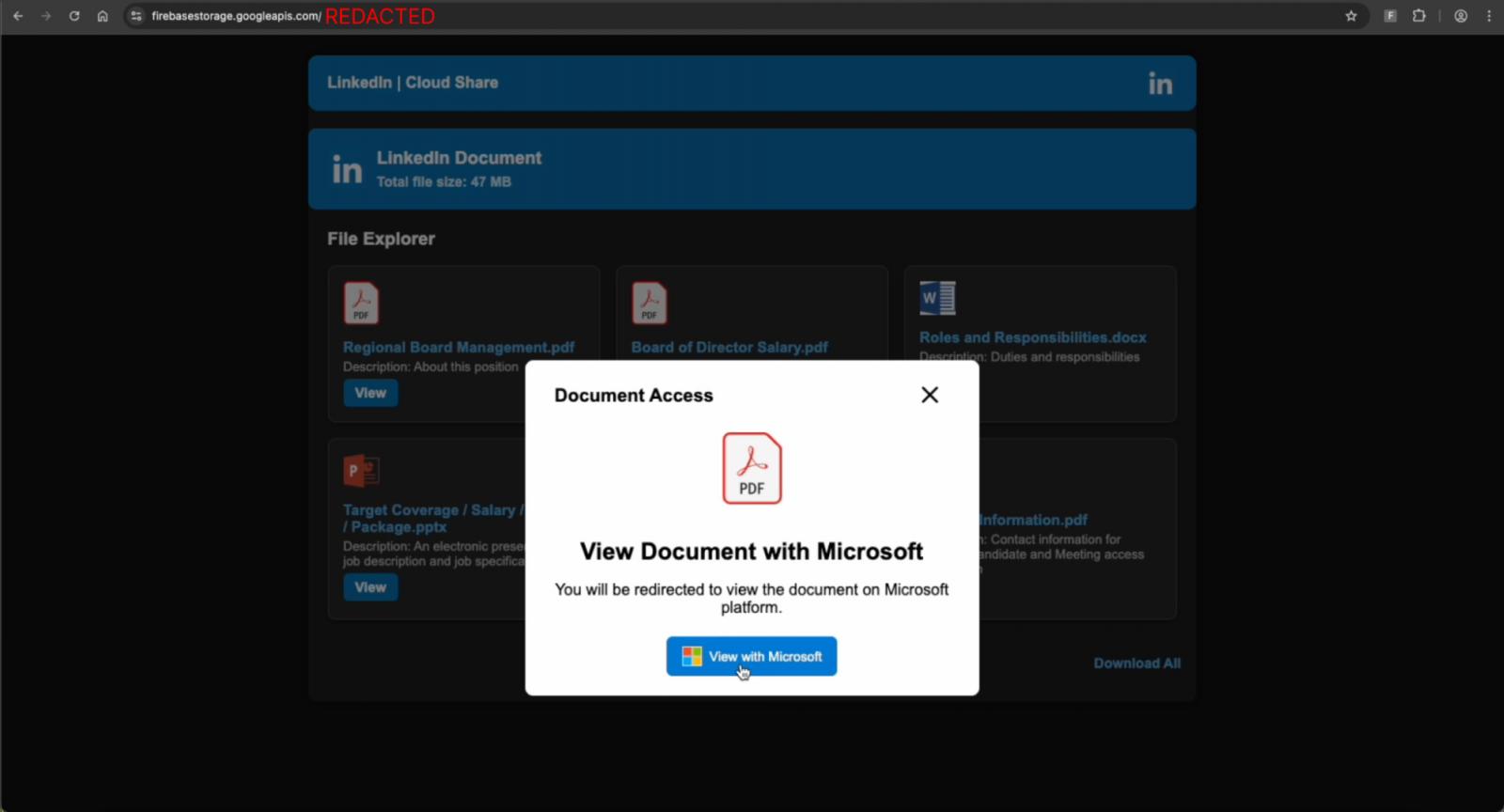

نمونههای زیادی از کمپینهای Phishing وجود دارد که از روشهای مختلفی به غیر از ایمیل انجام میشوند برای مثال پیامهای لینکدین و جستجوی گوگل کانالهای اصلی شناسایی شده هستند. کمپینهای قابل توجه عبارتند از:

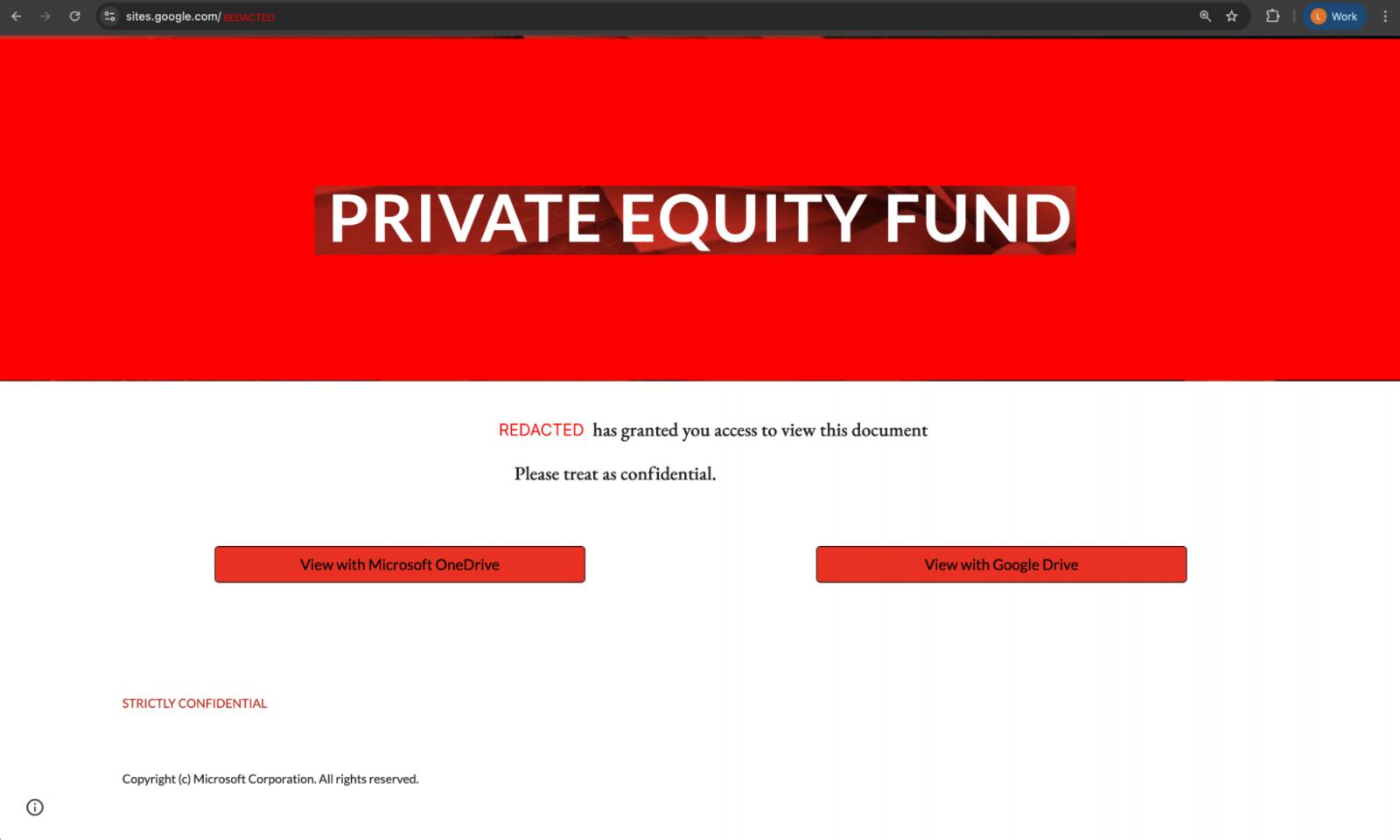

یک کمپین هدفمند علیه مدیران اجرایی یک شرکت فناوری که از طریق حسابهای کاربری هک شده در لینکدین از سایر کارمندان همان سازمان، به عنوان یک فرصت سرمایهگذاری ارائه شد.

یک کمپین که خود را به عنوان یک صندوق سرمایهگذاری آمریکای جنوبی معرفی میکند و فرصت پیوستن به صندوق را ارائه میدهد.

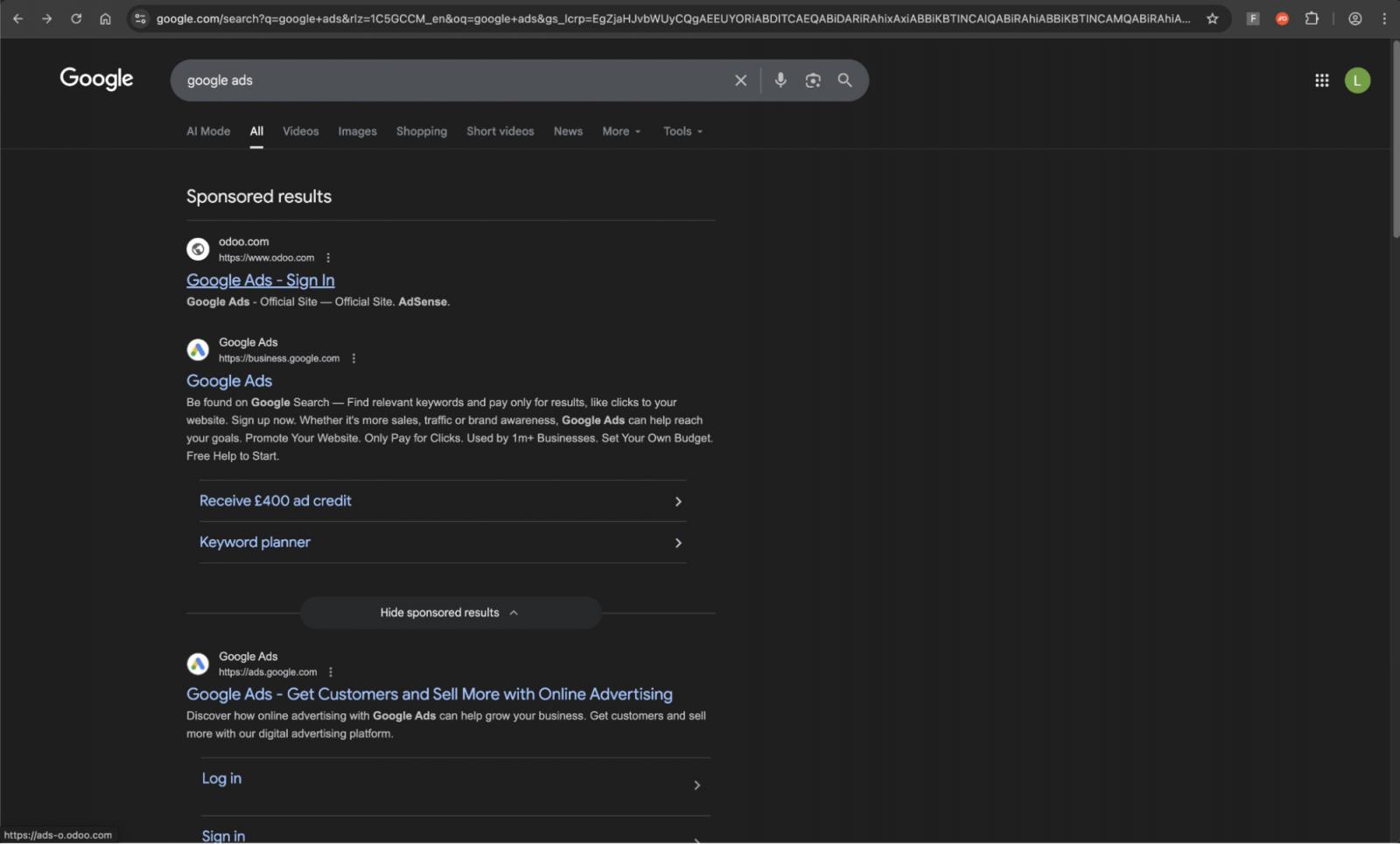

چندین کمپین تبلیغات مخرب، کاربرانی را که به دنبال عبارات کلیدی جستجو مانند Google Ads، TradingView و Onfido هستند، جذب میکند.

Phishing از طریق کانالهای غیر ایمیلی مزایای متعددی دارد. از آنجایی که ایمیل بهترین مسیر محافظتشده برای Phishing است، این مسیر کاملاً از این کنترلها عبور میکند. نیازی به ایجاد اعتبار برای فرستنده، یافتن راههایی برای فریب موتورهای تحلیل محتوا یا امید به اینکه پیام شما در پوشه هرزنامه قرار نگیرد، نیست.

در مقایسه، مسیرهای غیر ایمیلی عملاً هیچ غربالگری ندارند، تیم امنیتی شما هیچ دیدی ندارد و کاربران کمتر احتمال دارد ریسک Phishing احتمالی را پیشبینی کنند.

2: کیتهای PhaaS مجرمانه غالب هستند

اکثریت قریب به اتفاق حملات Phishing امروزی از یک پروکسی معکوس استفاده میکنند. این بدان معناست که آنها گاهی می توانند برخی از انواع MFA را دور بزنند، زیرا یک session به صورت بلادرنگ به عنوان بخشی از حمله ایجاد و سرقت میشود. در مقایسه با Phishing اعتبارنامه اولیه که بیش از یک دهه پیش رایج بود، هیچ نقطه ضعفی در این رویکرد وجود ندارد.

این حملات Attacker-in-the-Middle توسط کیتهای Phishing-as-a-Service(PhaaS) مانند Tycoon، NakedPages، Sneaky2FA، Flowerstorm، Salty2FA، همراه با انواع مختلف Evilginx (که در اصل ابزاری برای red temaها است، اما به طور گسترده توسط مهاجمان استفاده میشود) پشتیبانی میشوند.

کیتهای PhaaS برای جرایم سایبری بسیار مهم هستند زیرا قابلیتهای پیچیده و مداوم در حال تکامل را در دسترس مهاجمان سایبری قرار میدهند و موانع ورود برای مهاجمانی که کمپینهای Phishing پیشرفته را اجرا میکنند، کاهش میدهند.

این موضوع منحصر به Phishing نیست: Ransomware-as-a-Service، Credential Stuffing-as-a-Service و بسیاری از ابزارها و خدمات دیگر برای مجرمان وجود دارد که میتوانند با دریافت هزینه از آنها استفاده کنند.

این محیط رقابتی، نوآوری مهاجمان را تقویت کرده و منجر به محیطی شده است که در آن دور زدن MFA به یک چالش تبدیل شده است، احراز هویت مقاوم در برابر Phishing از طریق حملات downgrade دور زده میشود و از تکنیکهای فرار از تشخیص برای دور زدن ابزارهای امنیتی – از اسکنرهای ایمیل گرفته تا ابزارهای امنیتی web-crawling و پروکسیهای وب که ترافیک شبکه را تجزیه و تحلیل میکنند – استفاده میشود.

همچنین به این معنی است که وقتی قابلیتهای جدیدی – مانند Browser-in-the-Browser – ظاهر میشوند، این موارد به سرعت در طیف وسیعی از کیتهای فیشینگ ادغام میشوند.

میتوان گفت که احتمال تعامل مدیر اجرایی یک شرکت با دایرکت لینکدین از یک حساب کاربری معتبر بیشتر از یک ایمیل است و برنامههای رسانههای اجتماعی معمولا هیچ کاری برای تجزیه و تحلیل پیامها برای لینکهای Phishing انجام نمیدهند. (و به دلیل محدودیتهای بررسیهای مبتنی بر URL در مورد حملات Phishing چند مرحلهای امروزی، حتی اگر آنها تلاش کنند، این کار بسیار دشوار خواهد بود).

موتورهای جستجو نیز فرصت بزرگی را برای مهاجمان فراهم میکنند، چه در حال به خطر انداختن سایتهای موجود با اعتبار بالا باشند، چه در حال نمایش تبلیغات مخرب، یا صرفاً در حال کدنویسی وبسایتهای بهینهسازیشده برای سئوی خود باشند.

این یک روش مؤثر برای انجام حملات به سبک «watering hole» است که با ایجاد یک شبکه گسترده، اعتبارنامهها و دسترسی به حسابها را جمعآوری میکند و میتواند با دریافت هزینهای دوباره به سایر مهاجمان فروخته شود، یا توسط شرکای اکوسیستم جرایم سایبری به عنوان بخشی از نقضهای سایبری بزرگ (مانند حملات اخیر گروه مجرمانه «Scattered Lapsus$ Hunters» که همگی با دسترسی اولیه مبتنی بر هویت آغاز شدند) مورد استفاده قرار گیرد.

برخی از رایجترین روشهای فرار از تشخیص که امسال دیدهایم عبارتند از:

استفاده گسترده از محافظت رباتها. امروزه هر صفحه فیشینگ با یک CAPTCHA سفارشی یا Cloudflare Turnstile (نسخههای قانونی و جعلی) ارائه میشود که برای جلوگیری از تجزیه و تحلیل صفحات Phishing توسط رباتهای امنیتی وب طراحی شده است.

زنجیرههای تغییر مسیر گسترده بین لینک اولیه ارسال شده به قربانی و صفحه مخرب واقعی که محتوای Phishing را میزبانی میکند، به گونهای طراحی شده است که سایتهای Phishing را در میان چندین صفحه قانونی پنهان کند.

بارگیری چند مرحلهای صفحه از طریق جاوا اسکریپت در سمت کلاینت انجام میشود. این بدان معناست که صفحات به صورت مشروط بارگذاری میشوند و اگر شرایط برآورده نشوند، محتوای مخرب ارائه نمیشود – بنابراین صفحه تمیز به نظر میرسد. این مراحل همچنین به این معنی است که بیشتر فعالیتهای مخرب به صورت محلی و بدون ایجاد درخواستهای وب که میتوانند توسط ابزارهای تحلیل ترافیک شبکه تجزیه و تحلیل شوند، اتفاق میافتد.

این امر به محیطی کمک میکند که در آن Phishing برای مدت طولانی ناشناخته میماند. حتی وقتی یک صفحه علامتگذاری میشود، برای مهاجمان بسیار ساده است که به صورت پویا صفحات Phishing مختلفی را از همان زنجیره بیخطر URLهای مورد استفاده در حمله ارائه دهند.

همه اینها به این معنی است که رویکرد قدیمی برای مسدود کردن سایتهای مخرب با URL بسیار سختتر شده و شما را همیشه دو قدم از مهاجمان عقب نگه میدارد.

3: مهاجمان راههایی برای دور زدن احراز هویت مقاوم در برابر Phishing (و سایر کنترلهای امنیتی) پیدا میکنند

قبلاً اشاره کردیم که کاهش اعتبار MFA مورد توجه محققان امنیتی و مهاجمان بوده است. اما روشهای احراز هویت مقاوم در برابر Phishing (یعنی کلیدهای عبور) تا زمانی که عامل مقاوم در برابر Phishing تنها عامل ورود ممکن باشد و هیچ روش پشتیبانگیری برای حساب فعال نباشد، همچنان مؤثر هستند. (اگرچه در حال حاضر استفاده از تنها یک عامل، برای محافظت از حسابهای کاربری نسبتاً غیرمعمول است).

به همین ترتیب، سیاستهای کنترل دسترسی را میتوان در برنامههای سازمانی بزرگتر و پلتفرمهای ابری اعمال کرد تا خطر دسترسی غیرمجاز را کاهش دهد (اگرچه پیادهسازی و نگهداری بدون خطا این موارد میتواند دشوار باشد).

در هر صورت، مهاجمان در حال بررسی همه احتمالات و جستجوی راههای جایگزین برای ورود به حسابهایی هستند که کمتر محافظت میشوند. این امر عمدتاً شامل دور زدن فرآیند احراز هویت استاندارد توسط مهاجمان از طریق تکنیکهایی مانند موارد زیر است:

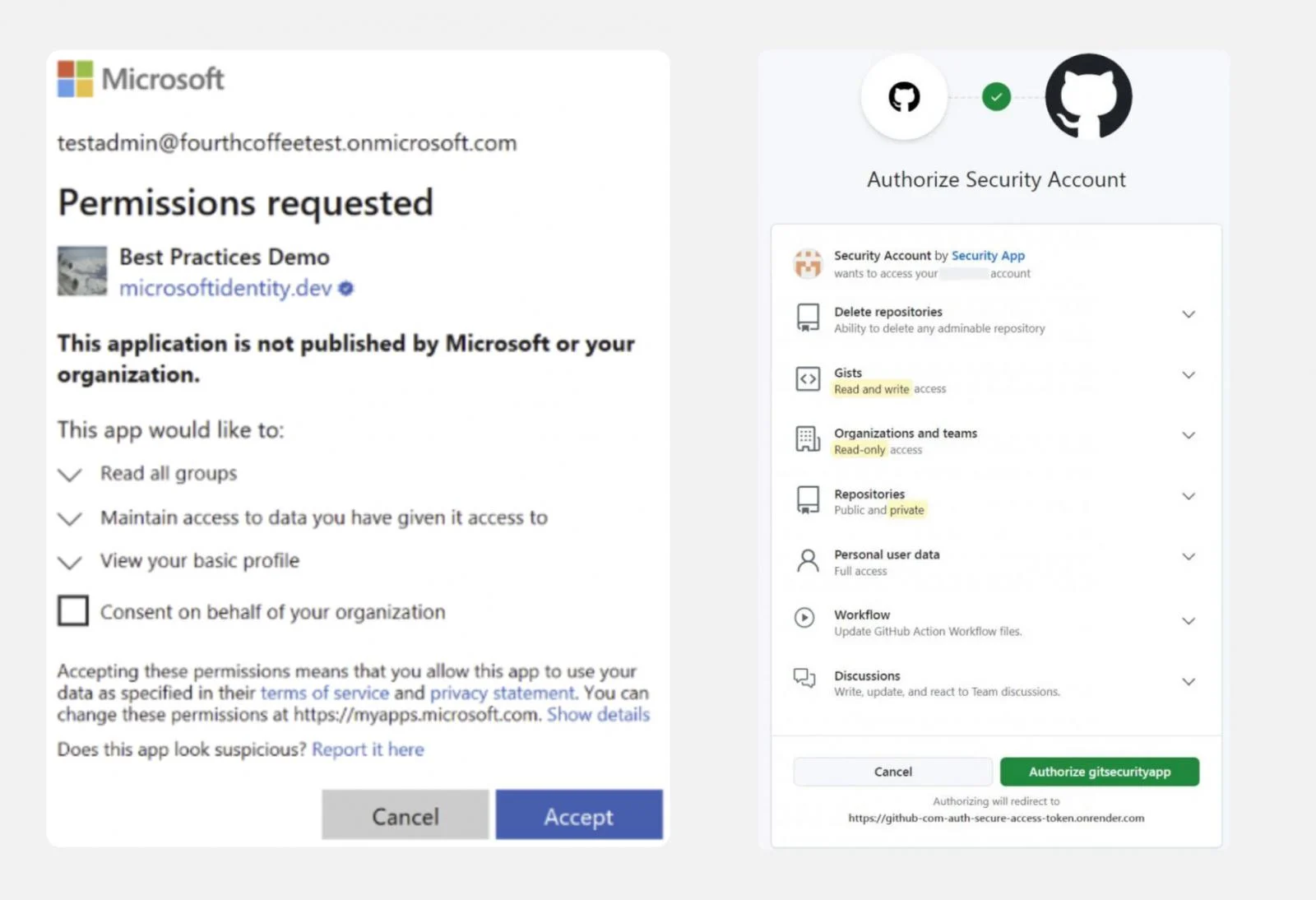

Consent phishing: فریب قربانیان برای اتصال برنامههای مخرب OAuth به برنامه خود.

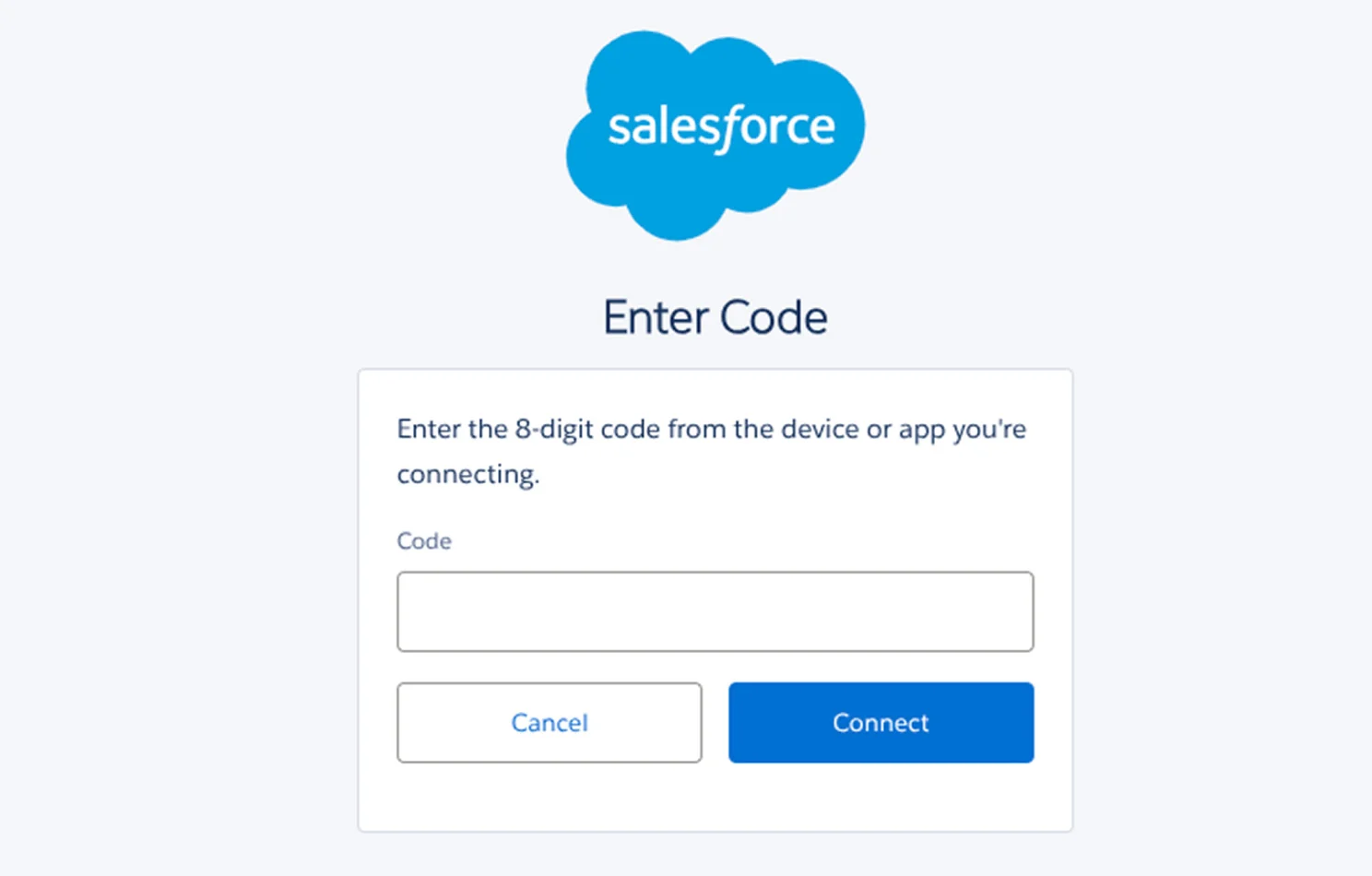

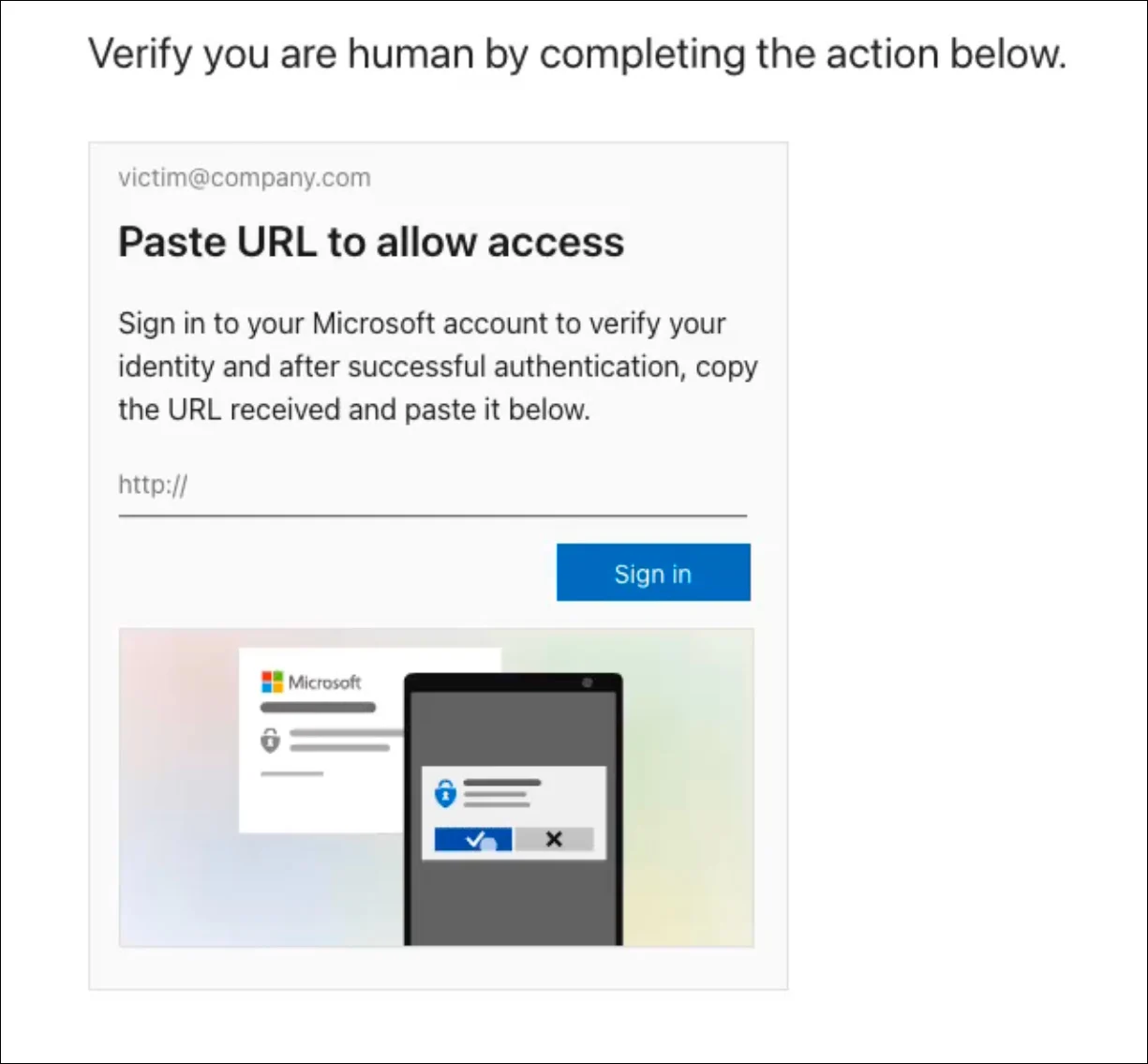

Device code phishing: همان Consent phishing است، اما از طریق جریان کد دستگاه که برای ورود به دستگاههایی که نمیتوانند از OAuth پشتیبانی کنند، با ارائه یک کد عبور جایگزین، مجوز میدهد.

افزونههای مخرب مرورگر: فریب قربانیان برای نصب یک افزونه مخرب (یا ربودن یک افزونه موجود) برای سرقت اعتبارنامهها و کوکیها از مرورگر.

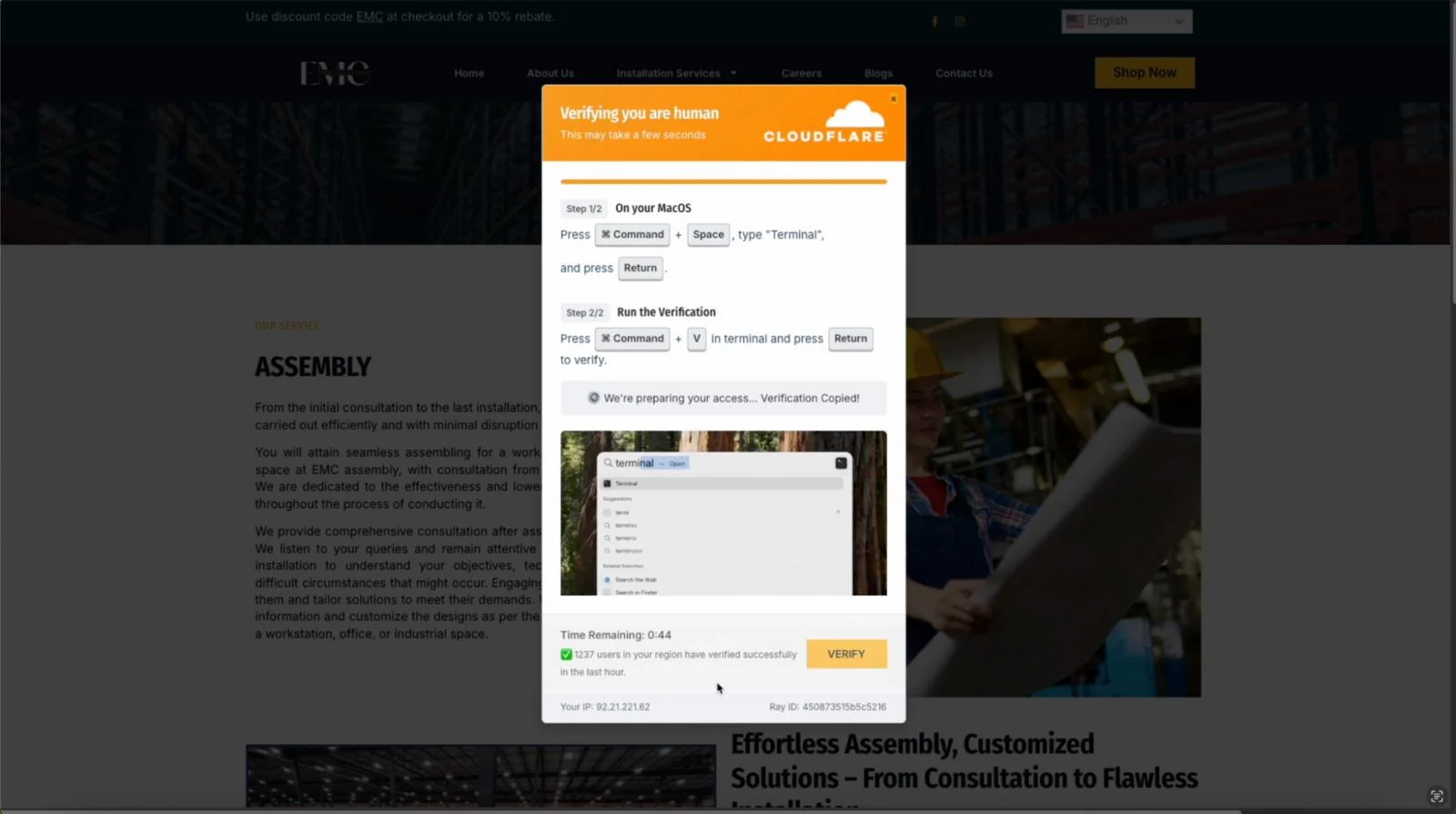

یکی دیگر از تکنیکهایی که مهاجمان برای سرقت اعتبارنامهها و جلسات استفاده میکنند، ClickFix است. ClickFix اولین وکتور دسترسی اولیهای بود که سال گذشته توسط مایکروسافت شناسایی شد و در ۴۷٪ از حملات دخیل بود.

اگرچه این یک حمله Phishing سنتی نیست، اما مهاجمان با مهندسی اجتماعی کاربران را وادار به اجرای کد مخرب روی دستگاهشان میکنند و معمولاً از ابزارهای دسترسی از راه دور و بدافزارهای سرقت اطلاعات استفاده میکنند. سپس از سرقت اطلاعات برای جمعآوری اعتبارنامهها و کوکیها برای دسترسی اولیه به برنامهها و سرویسهای مختلف استفاده میشود.

این نوع حمله حتی از ClickFix خطرناکتر است زیرا کاملاً بومی مرورگر است – سطح تشخیص Endpoint (و کنترلهای امنیتی قوی مانند EDR) را حذف میکند. و در مورد خاصی که توسط محققان امنیتی مشاهده شد، مهاجمان Azure CLI (یک برنامه مایکروسافت third party است که مجوزهای ویژه دارد و نمیتوان آن را مانند دیگر برنامههای third party محدود کرد) را هدف قرار دادند.

در واقع، مهاجمان میتوانند از تکنیکهای مختلف زیادی برای تصاحب حسابهای کاربری در برنامههای کلیدی تجاری استفاده کنند – برای مقابله با Phishing استفاده از یک عامل برای حفاظت از حساب های کاربری و یا تکیه بر رمزعبور تنها، قدیمی شده است.

راهنمایی برای تیمهای امنیتی در سال ۲۰۲۶

برای مقابله با Phishing در سال ۲۰۲۶، تیمهای امنیتی باید مدل تهدید خود را برای Phishing تغییر دهند و بدانند که:

- محافظت از ایمیل به عنوان سطح اصلی ضد Phishing سازمان به تنهایی کافی نیست

- ابزارهای نظارت بر شبکه و ترافیک سنتی با صفحات فیشینگ مدرن همگام نیستند.

- از احراز هویت مقاوم در برابر Phishing استفاده کرده، آنها را به طور کامل اجرا نمایید.

- به کارگیری راهکارهای تشخیص و پاسخ کلیدی و مهم است. اما همچنان اکثر سازمانها شکافهای قابل توجهی در نظارت دارند.

منبع:

bleepingcomputer