مقابله با تهدیدات سایبری و امنیت سایبری یک صنعت بیش از حد واکنشی است. اغلب باید مانند آتش نشانها عمل کنیم و از تهدیدی به تهدید دیگر رفته و یک به یک با آنها مقابله کنیم تا آسیب را به حداقل برسانیم به جای این دویدن ها هم می توان محیطی طراحی کرد که ضد آتش باشد!

فقط چند تکنولوژی پیشرفته شناسایی و پاسخ را در نظر بگیرید که توسط تحلیلگران و سازمانهای بسیاری در سراسر جهان استفاده می شوند:

- 2013 : گارتنر از اصلاح Endpoint Detection and Response (EDR) استفاده کرد.

- 2016: Managed Detection and Response (MDR) به منظور تاکید بر کاهش مسئولیت های مدیریتی، به کار گرفته شد.

- 2018: Extended Detection and Response (XDR) برای انتقال و جمع آوری اطلاعات از منابع متعدد از جمله EDR, NDR, SIEM و … معرفی شد.

- 2019: Network Detection and Response (NDR) که قابلیت های تشخیص را با جریان های کاری واکنش به حادثه ترکیب می کند.

امروزه حتی صحبت از ITDR، MXDR، MDR و … هم می شود چرا که هنوز کمبود هایی در قابلیت های واکنشی تیم های امنیتی احساس می شود و البته نمی توان تنها با تکیه بر SOC سازمان به تمامی تهدیدات سایبری پاسخ داد.

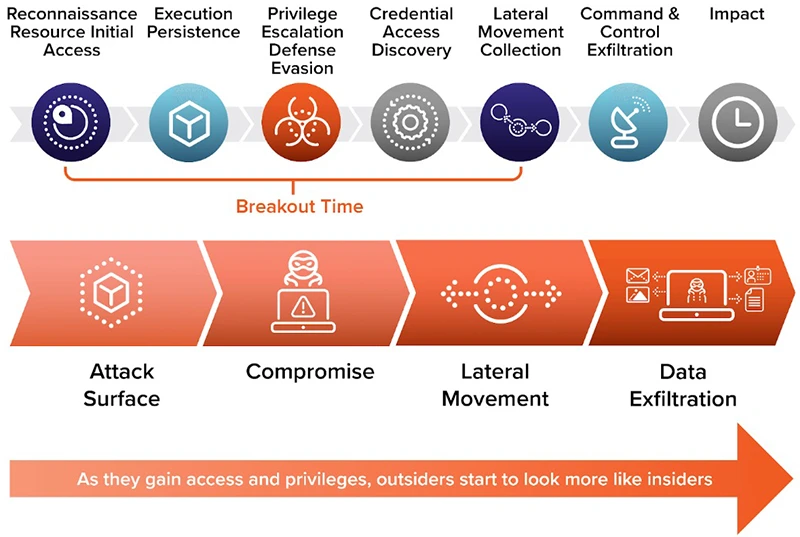

طی گزارشات CrowdStrike در خصوص طول مدت زمان شکست و زمانی که برای اقدام پس از نقض اولیه لازم است، مشخص شده که مجرمان سایبری ظرف 62 دقیقه رخنه می کنند. در سال 2023 رکورد زمان شکست 2 دقیقه و 7 ثانیه هم ثبت شده است. تیم SOC با متوسط زمان واکنش خود نمی تواند به راحتی با این سرعت ها مقابله کند.

به نظر می رسد که بخش عمده سرمایه گذاری ما در بخش امنیت سایبری بر نفوذهایی متمرکز شده است که قبلا اتفاق افتاده است و ما کاملا در مقابل تهدیدات تجهیز نیستیم.

پس گرفتن ابتکار عمل

داشتن یک رویکرد فعالتر مستلزم اندازه گیری محیط خود در برابر تاکتیک ها، تکنیک ها و رویه شناخته شده مهاجمان است. چارچوبهایی مانند MITER ATT&CK ساختار مناسبی برای چنین تلاش هایی دارند.

حملات LOTS را در نظر بگیرید. به گفته MITER مجرمان سایبری در حال استخراج داده ها از طریق سایت های قابل اعتمادی مانند GitHub و OneDrive هستند. امروزه مجرمان سایبری برای انجام عملیات جاسوسی و خرابکارانه خود برای دستیابی به اطلاعات و داده های حساس سازمانها، بیش از بدافزارها به اعتبارنامه و مجوزهای به خطر افتاده متکی هستند. در واقع مهاجمان هک نمی کنند بلکه لاگین می کنند!

سیستم های دفاعی و امنیتی باید روی کاهش چشم انداز حمله، حفاظت در برابر خطرات داخلی، پیشگیری از تحرکات جانبی و متوقف کردن استخراج داده های حساس متمرکز باشند.

نکته مهم اینکه، نوع دفاع بستگی به درک مهاجم و انگیزه های آنها نیز دارد. برخی مهاجمان به سرقت مالکیت معنوی مرتبط بوده و اقدام به استخراج داده های استراتژیک می کنند، مجرمان سایبری با انگیزه مالی به دنبال تلاش های بیشتر برای رسیدن به منافع مالی بیشتر هستند. مهاجمان با انگیزه های بالاتر نیز به دنبال ایجاد خرابی و حملاتی مانند DDoS هستند.

کدام دسته از مهاجمان ممکن است به سازمان شما علاقمند باشند؟ استراتژی امنیتی سازمان باید براساس پاسخ به این سوال چیده شود. مهاجمان صبور نیازمند دفاع صبورانه ای نیز هستند.

برای رسیدن به راهکارهای امنیتی پیشرفته و فعال تر باید موارد زیر را در نظر داشت:

فریب یا اعتماد کاذب: استفاده از هانی پات ها و فریب برای به دام انداختن مهاجمانی که در جستجوی اطلاعات مهم و حساس سازمانی هستند یکی از روشهای گیر انداختن مهاجمانی است که محیط با شبکه سازمان آشنایی ندارند.

مدیریت تهدید: استفاده از راهکارهای دارای هوش مصنوعی که به شما نشان میدهد کجای شبکه ممکن است در معرض خطر و تهدید بوده، کجا تنظمیات نادرست است و کجا TTPهای مورد استفاده رایجی که برای بهره برداری در محیط و شبکه های مشابه با سازمان شما استفاده شده اند، وجود دارد.

سندباکس داخلی: یک رویه رایج در امنیت سایبری، باز کردن و اجرای یک فایل مشکوک در محیطی ایزوله و کنترل شده (سندباکس) است که رویکردی کلاسیک و کارآ در پیشگیری از تهدیدات امنیتی سایبری محسوب می شود.

ایزوله سازی مرورگر: با قرار دادن مرورگر اندپوینتها در یک محیط سندباکس و ایزوله مخصوص، حملات و تهدیداتی که از طریق مرورگرها رخ میدهند را کاهش خواهید داد. قابلیت های copy/paste را محدود کرده، از drive-by-downloads و سایر حملات مبتنی بر مرورگر از طریق دسترسی به اینترنت در یک محیط مجزا پیشگیری نمایید.

دسترسی به شبکه و پیاده سازی جداسازی و Zero-trust: هر درخواست منبع جدیدی نیازمند بررسی فعال یک کاربر، حجم کاری یا دستگاه برای احراز هویت و مجوز است. برای مثال از روشها و راهکاری استفاده شود که بتوان از طریق آنها همزمان هویت و امکان دسترسی یک کاربر را به تجهیز مشخصی، تایید کرد.

بجز موارد ذکر شده، پیشنهاد می شود استراتژی های زیر را نیز مدنظر قرار دهید:

دفاع پیشگیرانه مبتنی بر هدف: با نتیجه ای که دوست دارید به آن برسید، شروع کنید. این کار میتواند مستلزم اصلاح هر آسیب پذیری ای که مورد سوءاستفاده قرار گرفته یا کاهش سطح حمله در شبکه سازمان (برای مثال دارایی هایی که به اینترنت متصل هستند) باشد.

طرز فکر مهاجم را درک کنید: از آخرین رخدادهای نقض داده ها و نفوذ مطلع باشید. این رخداد می تواند در یک شرکت و سازمان مشابه یا سازمانهای بالاتر پیش آمده باشد. به این فکر کنید که آیا این اتفاق می تواند در سازمان شما هم رخ دهد؟ چه چیزی مانع از موفق شدن یک مهاجم می شود؟ چگونه می توان منبع خطر را در سازمان رفع کرد؟

شبیه سازی حملات نقض و نفوذ: راه حل های شبیه سازی حمله روش خوبی برای کشف حفره ها در زنجیره حملات هستند تا بتوانید آنها را قبل از یک حادثه واقعی کنترل و مدیریت کنید. روشهای تست نفوذ زیادی وجود دارد که در این زمینه کمک کننده هستند.

به کاری گیری راهکارهای شناسایی و پاسخ به تهدیدات EDR و مدیریت آسیب پذیری ها نیازمند بررسی و مشاوره دقیق است. از آنجایی هر روزه راهکارهای امنیتی متناسب با تهدیدات پیشرفته، به روز تر می شوند، انتخاب مناسبترین راهکار کار ساده ای نیست. شرکت مهندسی پانا در زمینه مشاوره و ارائه بهترین و مناسبترین راهکارها همواره در کنار شما می باشد. ما متناسب با نیاز سازمان شما، منابع در دسترس و … راهکارهای امنیتی کامل و مقرون به صرفه ای به شما ارائه خواهیم کرد. جهت کسب اطلاعات بییشتر با ما تماس بگیرید.

منبع: