تقریبا نزدیک به 50،000 تجهیز FTD و ASA سیسکو تحت وب، تحت تاثیر دو آسیب پذیری هستند که توسط هکرها مورد بهره برداری قرار گرفته است.

آسیب پذیری ها با شماره CVE-2025-20333 و CVE-2025-20362 امکان اجرای کد و دسترسی به URL اندپوینت های محدود شده با VPN را به مهاجم میدهد.

در روز 25 سپتامبر سیسکو به کاربران خود هشدار داد که این آسیب پذیری ها در حملاتی قبل از در دسترس قرار گرفتن وصله ها، مورد بهره برداری قرار گرفته است.

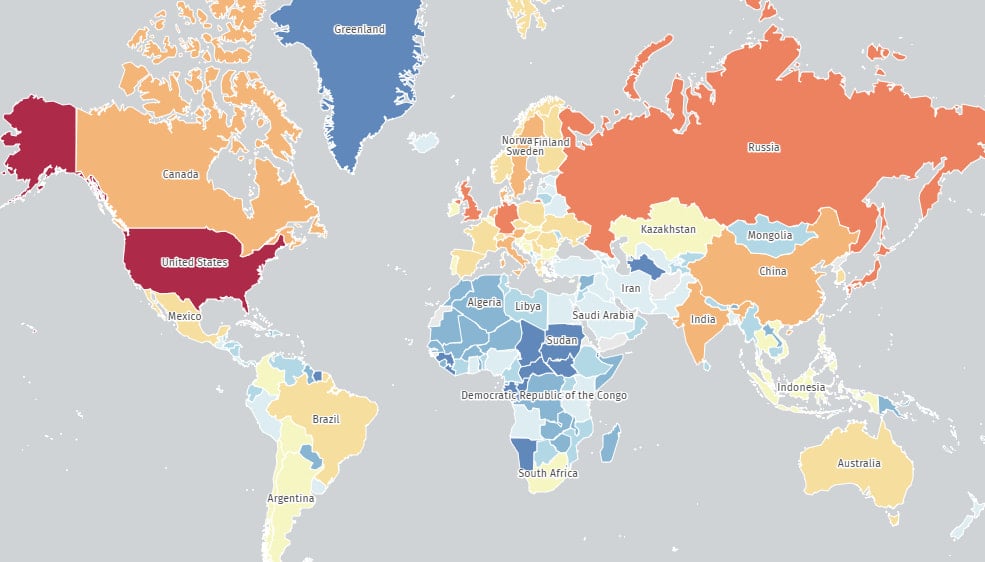

طبق گزارشات Shadowserver بیش از 48،800 ASA و FTD تحت اینترنت هنوز در برابر این دو آسیب پذیری، وصله نشده اند. در تصویر زیر گستردگی این تجهیزات آسیب پذیر مشخص شده است:

این آمار مربوط به ۲۹ سپتامبر است که نشان دهنده عدم پاسخ مناسب به وجود بهرهبرداری مداوم و همچنین هشدارهای قبلی است.

قابل ذکر است که Greynoise در ۴ سپتامبر در مورد اسکنهای مشکوکی که از اواخر ماه آگوست رخ داده و دستگاههای Cisco ASA را هدف قرار دادهاند، هشدار داده بود. در ۸۰٪ موارد، این اسکنها نشانهای از نقصهای مستند نشده در محصولات هدف هستند.

گزارشی از مرکز ملی امنیت سایبری بریتانیا (NCSC) جزئیات بیشتری از این حملات را روشن کرد و خاطرنشان کرد که هکرها یک بدافزار shellcode loader به نام «Line Viper» و به دنبال آن یک bootkit GRUB به نام «RayInitiator» را مستقر کردهاند.

با توجه به اینکه بهرهبرداری فعال بیش از یک هفته است که در حال انجام است، به مدیران سیستمهای بالقوه آسیبپذیر توصیه میشود که در اسرع وقت توصیههای سیسکو را برای CVE-2025-20333 و CVE-2025-20362 اعمال کنند.

منبع: