عملیات باج افزاری جدیدی با جعل هویت سازمانی Cicada 3301 در حال حاضر 19 قربانی در لیست اخاذی خود منتشر کرده و به سرعت در حال تکثیر در شرکتهای سراسر جهان است.

از آنجایی که این باج افزار از نام و لوگوی Cicada 3301 استفاده نموده است، به همین نام نیز شناخته می شود. اما سازمان Cicada 3301 از مهاجمین پشت این باج افزار اظهار بی اطلاعی می کنند.

اجرا شده در اوایل ژوئن

این باج افزار برای اولین بار در 29 ژوئن و در یک فروم انجمن باج افزاری معرفی شد. طبق گزارشات مختلف این حملات از اوایل ژوئن شناسایی شده بودند. همانند سایر حملات باج افزاری، باج افزار مذکور شبکه های سازمانی را آلوده کرده، داده ها را به سرقت می برند و سپس سیستم ها و دستگاهها را رمزنگاری می کنند. پس از آن در ازای کلید رمزگشایی و عدم نشر اطلاعات سرقتی درخواست باج می کنند.

همانند سایر حملات باج افزاری، باج افزار مذکور شبکه های سازمانی را آلوده کرده، داده ها را به سرقت می برند و سپس سیستم ها و دستگاهها را رمزنگاری می کنند. پس از آن در ازای کلید رمزگشایی و عدم نشر اطلاعات سرقتی درخواست باج می کنند.

مهاجمان از یک سایت نشت اطلاعات به عنوان بخشی از طرح اخاذی خود و فشار بر روی قربانی استفاده می کنند. طبق تجزیه و تحلیل های مختلف همپوشانی قابل توجهی بین این باج افزار و باج افزار ALPHV/BlackCat وجود دارد که نشان دهنده این است که این باج افزار می تواند توسط اعضای تیم ALPHV ایجاد شده باشد.

طبق تجزیه و تحلیل های مختلف همپوشانی قابل توجهی بین این باج افزار و باج افزار ALPHV/BlackCat وجود دارد که نشان دهنده این است که این باج افزار می تواند توسط اعضای تیم ALPHV ایجاد شده باشد.

همچنین علائمی وجود دارد که نشان می دهد عملیات باج افزار Cicada3301 ممکن است با بات نت Brutus برای دسترسی اولیه به شبکه های شرکتی همکاری کند یا از آن استفاده کند. بات نت مذکور قبلاً با فعالیتهای brute-forcing VPN در مقیاس جهانی مرتبط بود که دستگاههای Cisco، Fortinet، Palo Alto و SonicWall را هدف قرار میداد.

یک تهدید دیگر برای VMware ESXi

باج افزار Cicada یک عملیات باج افزار مبتنی بر Rust و با رمزگذاری ویندوز و سیستم های لینوکسی/ VMware ESXi است.

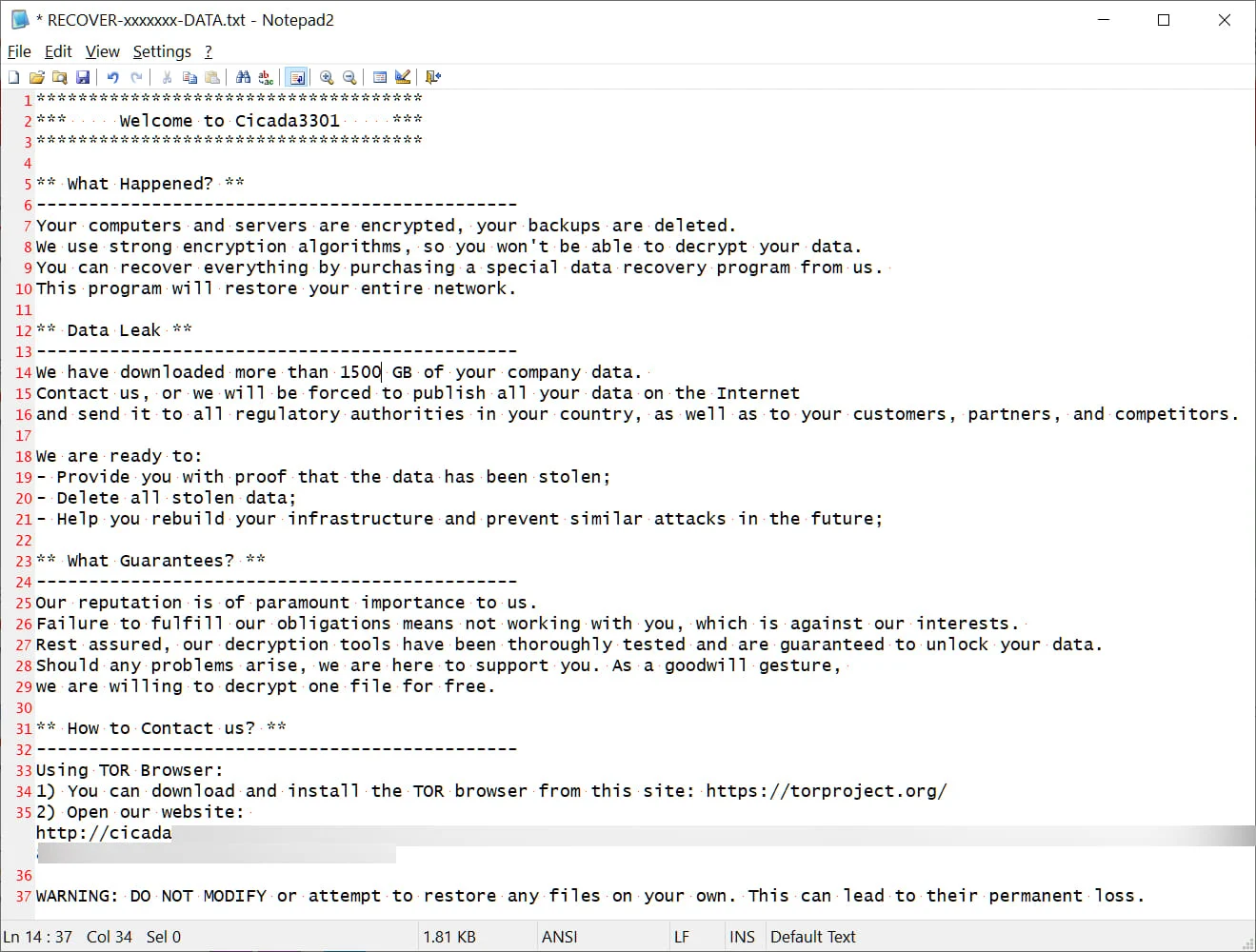

این باج افزار از استریم chacah20 برای رمزنگاری یک فایل استفاده می کند و سپس کلید متقارن مورد استفاده در فرآیند را با یک کلید RSA رمزنگاری می کند. کلید های رمزنگاری به طور تصادفی ایجاد می شوند. پس از رمزنگاری فایل ها، یک پسوند تصادفی هفت کاراکتری به نام فایل اضافه می شود و یادداشت هایی با نام RECOVER-[extension]-DATA.txt ایجاد می کند. این روال به همین شکل در باج افزار ALPHV/BlackCat نیز استفاده می شد. اپراتور باج افزار با استفاده از تنظیم پارامتر sleep اجرای عملیات رمزنگاری را به تاخیر انداخته تا از شناسایی سریع جلوگیری کند. همچنین با استفاده یک پارامتر no_vm_ss به باج افزار دستور میدهد تا ماشین های مجازی ESXi را بدون خاموش کردن آنها، رمزنگاری کند!

اپراتور باج افزار با استفاده از تنظیم پارامتر sleep اجرای عملیات رمزنگاری را به تاخیر انداخته تا از شناسایی سریع جلوگیری کند. همچنین با استفاده یک پارامتر no_vm_ss به باج افزار دستور میدهد تا ماشین های مجازی ESXi را بدون خاموش کردن آنها، رمزنگاری کند!

فعالیت ها و میزان موفقیت باج افزار مذکور نشان میدهد که پشت آن یک مهاجم با تجربه است که می داند در حال انجام چه کاری است.

تمرکز باج افزار بر روی محیط ESXi، طراحی استراتژیک آن را برای به حداکثر رساند آسیب در محیط های سازمانی را مشخص می کند.

ترکیب رمزنگاری فایل با توانایی مختل کردن عملیات VM و حذف گزینه های بازیابی حمله ای با تاثیر بالا را در پی دارد که کل شبکه ها و زیرساخت ها را تحت تاثیر قرار میدهد و فشار وارده بر قربانیان را به حداکثر می رساند.

منبع:

bleepingcomputer.com