آسیب پذیری در VMware Aria Operation for Networks یک آسیب پذیری حیاتی دور زدن احراز هویت بوده که به مهاجم از راه دور امکان دور زدن احراز هویت SSH و دسترسی به اندپوینتهای خصوصی را میدهد.

VMware Aria مجموعه ای برای مدیریت و نظارت بر محیط های مجازی و ابری هیبریدی است که قابلیت های اتوماسیون IT، مدیریت لاگ، تجزیه و تحلیل، نظارت بر شبکه، امنیت و برنامه ریزی های ظرفیت و مدیریت کامل عملیات است.

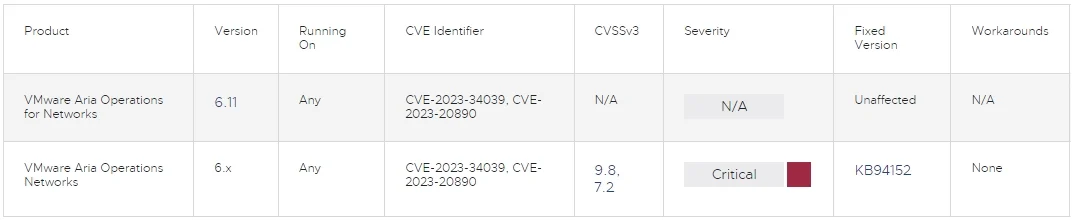

روز 4شنبه شرکت سازنده یک هشدار امنیتی برای این آسیب پذیری که روی تمامی ورژن های Aria 6.x تاثیر دارد، صادر کرد.

آسیب پذیری مذکور با شماره CVE-2023-34039 مشخص می شود و امتیاز 9.8 داشته و در دسته آسیب پذیری های حیاتی قرار میگیرد.

با بهره برداری از این آسیب پذیری می توان استخراج داده یا اعمال نفوذ از طریق خط دستوری محصول انجام داد. بسته به تنظیمات، مهاجم با این دسترسی می تواند در شبکه گسترش پیدا کند، تنظیمات را تغییر دهد، بدافزاری نصب کرده و حرکت جانبی داشته باشد.

شرکت سازنده هیچ اقدام کاهشی و پیشگیرانه ای ارائه نکرده و تنها راه مقابله با این آسیب پذیری ارتقا به ورژن 6.11 یا نصب وصله KB94152 در ورژن های قبلی است.

با کلیک روی این لینک می توانید به صفحه دانلود این وصله بروید.

دومین آسیب پذیری با شدت بالا (CVSS v3: 7.2) که توسط همین وصله برطرف شده است CVE-2023-20890 است. این آسیب پذیری می تواند به یک مهاجم با داشتن دسترسی مدیریتی اجازه دهد تا کد دلخواه خود را از راه دور اجرا کند.

با توجه به استفاده زیاد از این نرم افزار در سازمانهای مختلف، هکرها سریعا به دنبال راههای بهره برداری از این آسیب پذیری ها هستند. در ژوئن 2023 این شرکت به کاربران خود در خصوص آسیب پذیری CVE-2023-20887 نیز هشدار داده بود. تلاشهای مهاجمان برای اسکن انبوه دستگاههای آسیب پذیر تنها دو روز بعد از انتشار اکسپلویت آن آغاز شد و البته VMware یک هفته بعد وصله امنیتی مربوطه را منتشر کرد.

پس هرگونه تاخیر در اعمال وصله ها ممکن است شبکه شما را در معرض خطر حملات هکری قرار میدهد.

منبع : https://www.bleepingcomputer.com/