شرکت Palo Alto Networks هشدار داده است که هکرها در حال بهره برداری از آسیب پذیری DoS به شماره CVE-2024-3393 هستند که محافظت های فایروال از طریق ری بوت اجباری غیرفعال می کند.

با این حال، استفاده مکرر از این آسیب پذیری امنیتی باعث می شود دستگاه وارد حالت تعمیر و نگهداری شده و برای بازگرداندن آن به حالت عادی نیاز به مداخله دستی است.

در هشدار این شرکت آمده است: «آسیب پذیری DoS در ویژگی DNS Security نرم افزار PAN-OS به یک مهاجم تایید نشده اجازه می دهد تا بسته مخربی را از طریق صفحه داده فایروال که فایروال را راه اندازی مجدد می کند، ارسال کند.

اشکال DoS به طور فعال مورد سوء استفاده قرار می گیرد

Palo Alto Networks میگوید که بهرهبرداری از این آسیبپذیری توسط یک مهاجم تایید نشده امکانپذیر است که یک بسته مخرب ساختهشده خاص را به دستگاه آسیبدیده ارسال میکند.

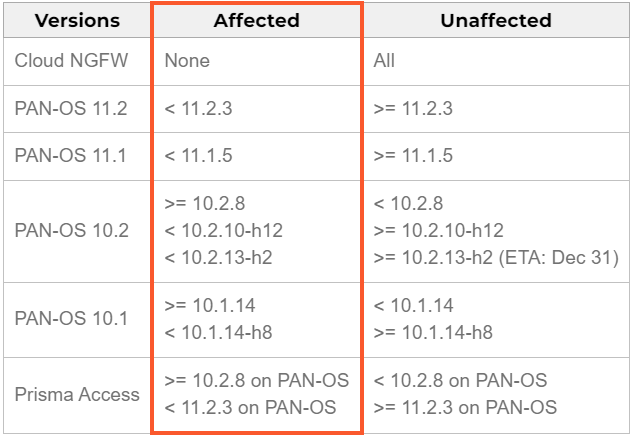

نسخه های محصول تحت تأثیر CVE-2024-3393 در تصویر زیر نشان داده شدهاند:

این شرکت تایید کرده است که این نقض به طور فعال مورد سوءاستفاده قرار گرفته است و اضافه نمود که کاربران هنگامی که فایروال آنها بسته های DNS مخرب از مهاجمان دریافت می شد را مسدود می کرد، با قطعی مواجه می شدند.

این آسیب پذیری در نسخه های PAN-OS 10.1.14-h8، PAN-OS 10.2.10-h12، PAN-OS 11.1.5، PAN-OS 11.2.3 و نسخه های بعدی برطرف شده است.

با این حال، اشاره شده است که PAN-OS 11.0 که تحت تأثیر CVE-2024-3393 قرار گرفته است، وصله ای دریافت نخواهد کرد زیرا آن نسخه به تاریخ پایان دوره خود (EOL) در 17 نوامبر رسیده است.

منبع:

bleepingcomputer.com