تحلیلگران امنیتی Google Mandiant نسبت به روند جدید نگرانکننده توانایی بیشتر مهاجمان برای کشف و بهرهبرداری از آسیبپذیری های Zero-day نرم افزارهای مختلف هشدار میدهند.

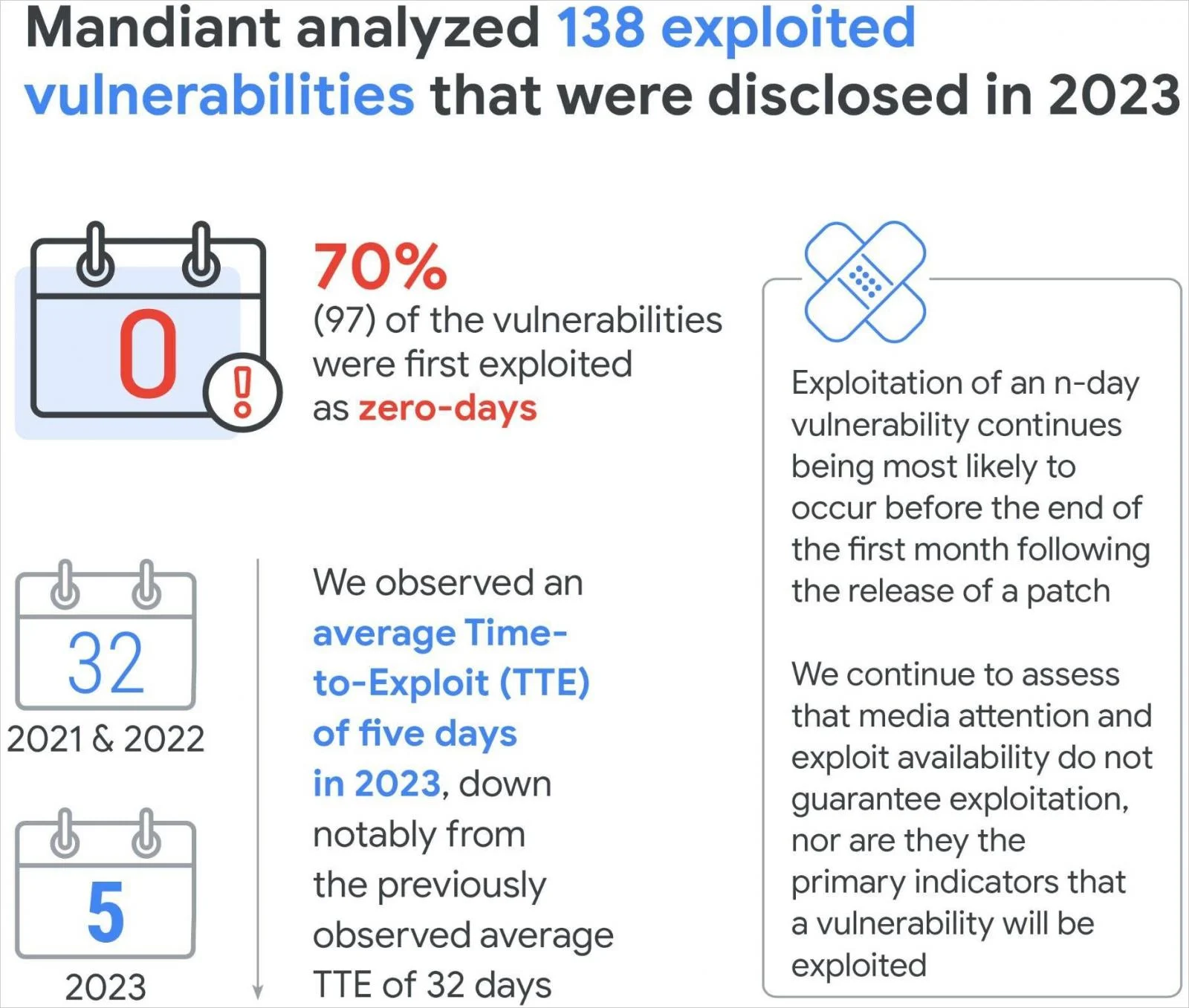

به طور خاص، از 138 آسیبپذیری که در سال 2023 به طور فعال مورد سوء استفاده قرار گرفتهاند، به گفته این تحلیلگران، 97 آسیبپذیری (70.3 درصد) بهعنوان Zero-day مورد بهره برداری قرار گرفته اند.

این بدان معناست که عوامل تهدید قبل از اینکه سازندگان نرم افزارها از وجود آسیب پذیری ها مطلع شوند یا بتوانند آنها را وصله کنند، از این آسیب پذیری ها سوء استفاده می کنند.

از سال 2020 تا 2022، نسبت بین آسیب پذیری های رفع شده و Zero-day تقریبا ثابت در 4:6 باقی ماند، اما در سال 2023، این نسبت به 3:7 تغییر یافت.

گوگل توضیح میدهد که این موضوع به دلیل کاهش بهره برداری از آسیب پذیری های رفع شده نیست بلکه به دلیل افزایش سوءاستفاده ها از آسیب پذیری های Zero-day است. این افزایش فعالیت های مخرب و تنوع در محصولات هدف حملات، بر روی تعداد سازندگان و ارائه دهندگانی که تحت تاثیر آسیب پذیری های مورد بهره برداری قرار گرفته اند، نیز اثر دارد. این تعداد در سال 2023 به 56 عدد رسید که نسبت به عدد 44 در سال 2022 و 48 در سال 2021 افزایش یافته است.

زمان پاسخ کوتاهتر می شود.

نکته قابل توجه دیگری در رابطه به زمان صقر شده برای بهره برداری از یک آسیب پذیری جدید است که در حال حاضر تنها به 5 روز کاهش یافته است. برای مقایسه در سال 2018 و 2019 این زمان 63 روز و در سال 2021 و 2022 32 روز بوده است. این امر به مدیران سیستم زمانی زیادی برای برنامه ریزی نصب وصله ها و اجرای اقدامات کاهشی به منظور ایمن سازی سیستم های آسیب دیده میداد.

در حال حاضر با کاهش این زمان به 5 روز، داشتن استراتژی هایی مانند تقسیم بندی شبکه، شناسایی بلادرنگ و اولویت بندی نصب فوری وصله ها بسیار حیاتی تر شده است. به گفته گوگل ارتباطی بین افشای کدهای اکسپلویت و زمان بهره برداری دیده نشده است.

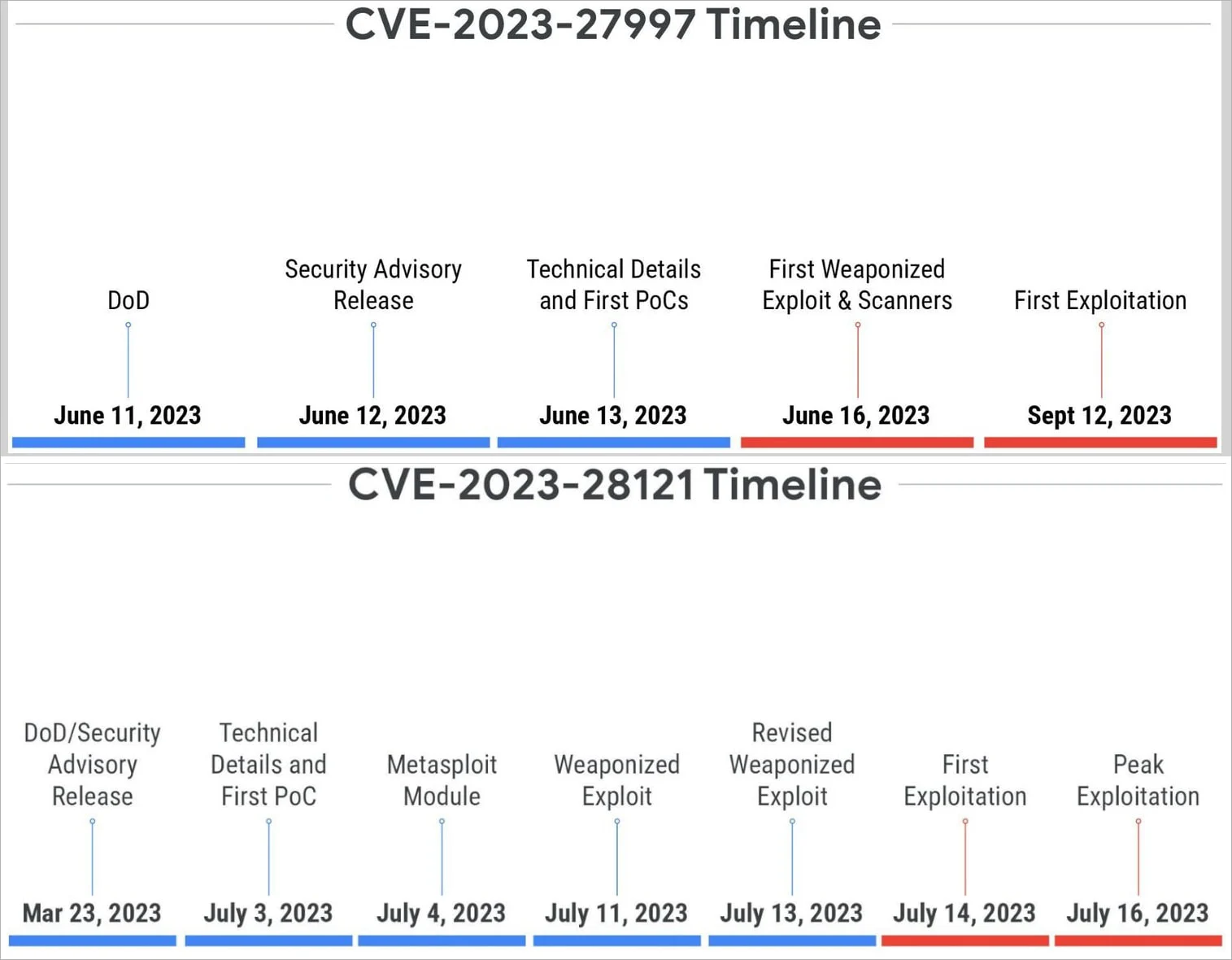

در سال 2023، 75درصد از اکسپلویت ها قبل از شروع بهره برداری افشا شدند و 25 درصد پس از استفاده هکرها از آسیب پذیری، منتشر شده اند. دو مثال برجسته برای نشان دادن اینکه هیچ ارتباط ثابتی به در دسترس بودن بهره برداری به صورت عمومی و فعالیت مخرب وجود ندارد، آسیب پذیری های CVE-2023-28121 ورد پرس و CVE-2023-27997 در Fortinet FortiOS هستند.

در مورد آسیب پذیری ورد پرس بهره برداری از آن سه ماه پس از افشا و ده روز پس از proof-od-concept آغاز شد.

در مورد FortiOS آسیب پذیری مذکور تقریبا بلافاصله کد اکسپلویت آن به صورت عمومی منتشر شد اما اولین رخداد سوءاستفاده از آن چهار ماه بعد ثبت شد.

دشواری یک بهره برداری، انگیزه عوامل تهدید، ارزش هدف و پیچیدگی کلی حمله، عناصر موثر در زمان بهره برداری دارند و به گفته گوگل ارتباط مستقیم یا مجزا با در دسترس بودن PoC نقض امنیتی دارد.

مطلب مرتبط: حمله روز صفر یا Zero-day به چه حملاتی گفته می شود؟

منبع: