هزاران دستگاه فایروال Fortinet دارای آسیب پذیری حیاتی امنیتی CVE-2023-27997 می باشند با اینکه تقریبا یک ماه از انتشار به روز رسانی توسط Fortinet برای رفع این مشکل گذشته است!

این آسیب پذیری یک آسیب پذیری اجرای کد از راه دور با امتیاز و شدت اهمیت 9.8 از 10 بوده و ناشی از یک مشکل سرریز بافر در FortiOS می باشد.

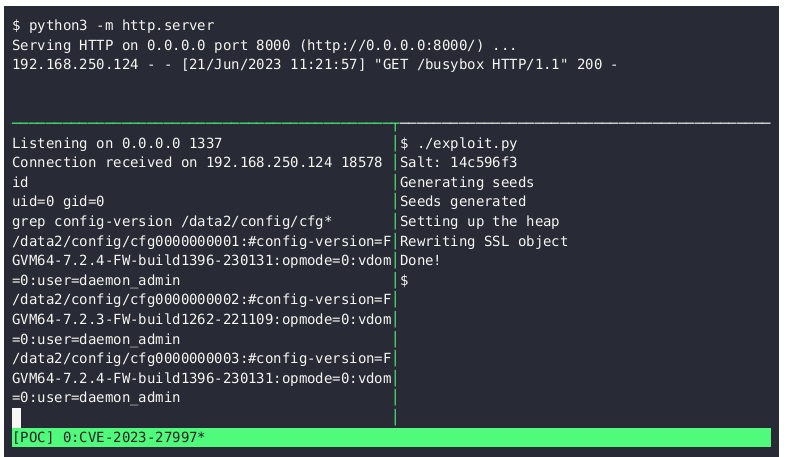

CVE-2023-27997 امکان بهره برداری داشته و به مهاجم احراز هویت نشده اجازه اجرا کد از راه دور روی دستگاه آسیب پذیر با SSL VPN را میدهد. در گزارشی که توسط Fortinet در اواسط ژوئن منتشر شد نسبت به بهره برداری از این آسیب پذیری هشدار داده شده است.

Fortinet قبل از انتشار عمومی در 11 ژوئن وجود این آسیب پذیری را در ورژن های 6.0.17، 6.2.13، 7.0.12 و 7.2.5 FortiOS مشخص کرده بود.

طبق گزارشی که اخیرا منتشر شده است، مشخص شده بیش از 300 هزار تجهیز فایروال FortiGate همچنان دارای این آسیب پذیری هستند و قابل دسترسی و حمله در محیط عمومی اینترنت می باشند.

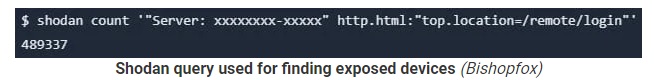

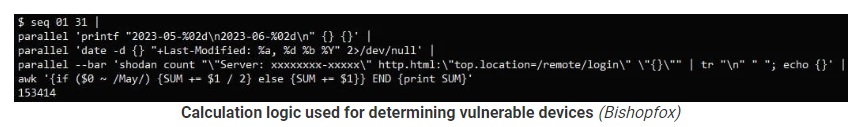

محققان با استفاده از موتور جستجوی Shodan برای پیدا کردن دستگاههای دارای رابط کاربری SSL VPN استفاده کردند. آنها به این مهم از طریق جستجوی تجهیزاتی که پاسخ خود را در قالب هدر خاص HTTP ارسال می کنند، دست یافتند.

آنها نتایج را براساس مواردی که به remote/login هدایت شده اند، فیلتر کردند و این موضوع نشانه مشخصی از یک رابط SSL VPN در معرض نمایش می باشد.

کوئری بالا نشان می دهد که 489.337 دستگاه هست که الزاما همه آنها دارای آسیب پذیری CVE-2023-27997 نیستند. همچنین محققین دریافتند که حدود 151.414 از تجهیزات یافت شده، به ورژن امن FortiOS ارتقا پیدا کرده اند.

این بدین معنی است که حدود 335.900 از دستگاههای در دسترس فایروال FortiGate در وب، در معرض آسیب و حمله هستند.

در یافته های دیگری مشخص شده است که بسیاری از این دستگاهها هیچ آپدیتی در 8 سال گذشته!!! دریافت نکرده اند و برخی از آنها از FortiOS 6 استفاده می کنند که سال گذشته دوره ساپورت آن به پایان رسیده است!

این دستگاهها حفره امنیتی مختلفی دارند و امکان اجرای کد بهره برداری proof of concept به صورت عمومی در آنها محیا است.

منبع :

https://www.bleepingcomputer.com/