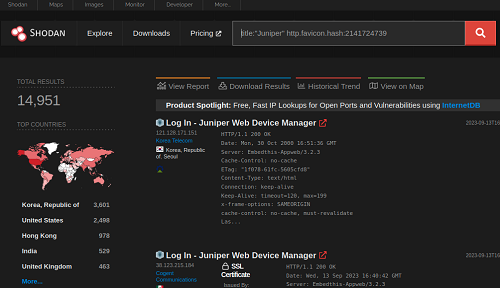

حدود 12000 فایروال Juniper SRX و سوییچ EX آسیب پذیر بوده و امکان اجرای کد از راه دور را به مهاجمی که بتواند از آن بهره برداری کند، میدهد.

در ماه آگوست Juniper اطلاعات آسیب پذیریهای CVE-2023-36844/CVE-2023-36845 و CVE-2023-36846/CVE-2023-36847 را با درجه حساسیت متوسط منتشر کرد. اما طی بررسی های صورت گرفته مشخص شد در صورتیکه به صورت زنجیره ای بهره برداری شوند، این آسیب پذیری ها در دسته آسیب پذیری های حیاتی قرار خواهند گرفت.

در گزارشات بعدی در این خصوص یک PoC در جهت استفاده زنجیره وار CVE-2023-36845 و CVE-2023-36846 منتشر شد که امکان اجرای کد از راه دور به وسیله آپلود دو فایل در دستگاه آسیب پذیر را میداد.

این هفته نیز یک PoC دیگر منتشر شد که تنها با استفاده از CVE-2023-36845 امکان دور زدن با آپلود فایل و اجرای کد از راه دور وجود دارد.

یک اکسپلویت جدید

با توجه به اینکه وب سرور فایروالهای Juniper Appweb درخواستهای HTTP کاربر را از طریق stdin زمانی که اسکریپت CGIاجرا شود، پردازش می کند؛ در این اکسپلویت مهاجم می تواند سیستم را نسبت به شناسایی شبه فایل dev/fd/o/ تحریک کرده و با تنظیم متغیرهای محیط PHPRC و درخواست HTTP، داده های حساس را نمایش دهد.

سیستم های در معرض خطر

آسیب پذیری CVE-2023-36845 روی نسخه های زیر از Junox OS در سری EX و سری SRX اثر دارد:

• All versions before 20.4R3-S8

• 21.1 version 21.1R1 and later versions

• 21.2 versions before 21.2R3-S6

• 21.3 versions before 21.3R3-S5

• 21.4 versions before 21.4R3-S5

• 22.1 versions before 22.1R3-S3

• 22.2 versions before 22.2R3-S2

• 22.3 versions before 22.3R2-S2, 22.3R3

• 22.4 versions before 22.4R2-S1, 22.4R3

شرکت سازنده آپدیتهای امنیتی برای رفع این آسیب پذیری ها را در 17 آگوست منتشر کرد اما از آنجایی که این آسیب پذیری ها را در دسته حیاتی و مهم قرار نداده است، هشداری برای کاربران تحت تاثیر ارسال نکرده و ممکن است بسیاری آنها این به روز رسانی را به تاخیر انداخته باشند.

با توجه به اینکه مهاجمان دائما در حال جستجو و پیدا کردن فرصت و دستگاه آسیب پذیر هستند پیشنهاد می شود در صورت استفاده از این تجهیزات هرچه سریعتر آخرین به روز رسانی های در دسترس را انجام دهید.

منبع:

https://www.bleepingcomputer.com/