آسیب پذیری جدید و مهم در Cisco IOS

آسیب پذیری تازه کشف شده در سیستم عاملهای Cisco به مهاجم امکان کنترل کامل، اجرای کد و ایجاد شرایط DoS را در دستگاه آسیب پذیر میدهد. حداقل یک اکسپلویت به صورت فعال و گسترده در حال حاضر از این آسیب پذیری وجود دارد.

در 27 سپتامبر شرکت Cisco گزارش امنیتی شش ماهه خود را منتشر کرد و در آن با جزییات در خصوص آسیب پذیری CVE-2023-20109 در سیستم عامل های IOS و IOS EX خود صحبت کرده است. طبق این گزارش آسیب پذیری مذکور در حال حاضر به صورت گسترده در حال بهره برداری می باشد.

به گفته این شرکت Cisco آپدیت های نرم افزاری برای این آسیب پذیری ها منتشر نموده است و تاکید دارند که این آسیب پذیری ها نباید نادیده گرفته شوند.

آسیب پذیری CVE-2023-20109 بروی قابلیت GET VPN در VPNهای Cisco اثر داشته، این قابلیت در محیط های unicast یا multicast کار میکند. مهاجم باید در ابتدا به یک شبکه خصوصی در محیط نفود پیدا کند تا بتواند از این آسیب پذیری به دو روش بهره برداری کند. آنها می توانند کلید سرور را به خطر انداخته و پاکتهای ارسالی را تغییر دهد یا می توانند کلید سرور خود را ایجاد و نصب کنند و اعضای گروه را مجددا تنظیم کرده تا از این طریق با آنها در ارتباط باشند.

میلیونها سرور میل Exim در معرض حملات Zero-day RCE

یک آسیب پذیری Zero-day در تمامی نسخه های Exim (mail transfer agent-MTA) می تواند به مهاجم امکان اجرای کد از راه دور در سرورهای روی اینترنت را بدهد.

این به روز رسانی به شماره شناسایی CVE-2023-42115 به علت حفره یافت شده در سرویس SMTP می باشد. طی گزارشهای منتشر شده این آسیب پذیری در ژوئن 2022 به تیم Exim گزارش شده بود اما تاکنون برای رفع آن به روز رسانی ای منتشر نشده است.

میلیونها سرور در معرض خطر حمله

سرورهای MTA مثل Exim از اهداف بسیار آسیب پذیر محسوب می شوند چرا که اغلب از طریق اینترنت در دسترس هستند. همچنین Exim به صورت پیشفرض روی توزیع Debian لینوکس قرار دارد و از نرم فزارهای محبوب MTA در جهان محسوب می شود و طبق بررسی های انجام شده Exim در بیش از 56درصد (حدود 342.000 عدد) از مجموع 602.000 سرور ایمیل قابل دسترس در اینترنت نصب شده است.

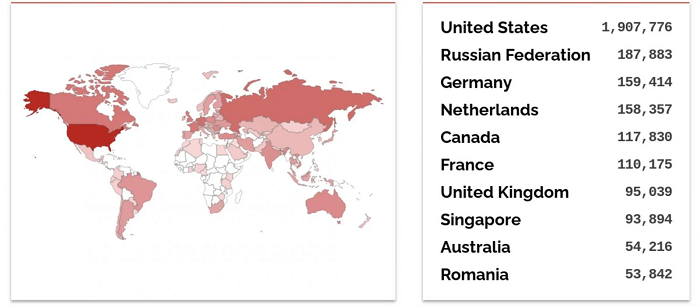

براساس جستجوی shodan در حال حاضر تنها بیشتر از 3.5 میلیون سرور Exim به صورت آنلاین در معرض دید قرار دارد.

از آنجایی که هیچ وصله ای در حال حاضر برای این سرورها در دسترس نیست، توصیه شده است که دسترسی از راه دور از طریق اینترنت را در جهت خنثی کردن حملات بالقوه محدود نمایید.

رفع پنجمین آسیب پذیری سال جاری در Google Chrome

گوگل پنجمین آسیب پذیری Zero-day کروم در سال جاری را طی یک به روز رسانی اضطراری رفع نموده است. آسیب پذیری CVE-2023-5217 در حملات به صورت فعال نیز مورد بهره برداری قرار گرفته است. آسیب پذیری مذکور در نسخه 117.0.5938.132 برای تمامی کاربران دسکتاپ رفع شده است و طی روزهای آتی نیز در دسترس سایر کاربران نیز قرار خواهد گرفت.

این آسیب پذیری با درجه اهمیت بالا ناشی از ضعف سرریز بافر در کدینگ VP8 از کتابخانه libvpx video codec بوده است و توسط محققین TAG شناسایی شده است. علی رغم استفاده از آن در آسیب پذیری ها، برای حفظ مسائل امنیتی جزییات بیشتری از این حملات و نحوه بهره برداری از سوی گوگل منتشر نشده است.

انتشار اکسپلویت حفره امنیتی موجود در Microsoft SharePoint Server

کد اکسپلویتی در GitHub منتشر شده است که از طریق آن می توان از آسیب پذیری حیاتی دور زدن احراز هویت درMicrosoft SharePoint Server بهره برداری کرد و امکان افزایش امتیازات را به مهاجم میدهد.

استفاده از این کد اکسپلویت برای آسیب پذیری CVE-2023-29357 می تواند به مهاجم ناشناس امکان دسترسی به امتیازات ادمین و اجرای حملات با پیچیدگی کم و بدون نیاز به واکنشی از سمت کاربر را بدهد. لازم به ذکر است در این بهره برداری مهاجم امکان اجرای کد از راه دور را نخواهد داشت. جزییات فنی این آسیب پذیری توسط محققین STAR Labs منتشر شده است.

یک YARA rule در دسترس قرار گرفته است تا کارشناسان مربوطه با استفاده از آن در سرورهای SharePoint خود لاگ ها را به منظور یافتن نشانه ای از اکسپلویت های بالقوه آسیب پذیری مذکور، تجزیه و تحلیل نمایند.

علی رغم اینکه امکان اجرای کد از راه دور در این اکسپلویت وجود ندارد اما اکیدا توصیه می شود که وصله های امنیتی مربوط به آن را در جهت پیشگیری از حملات بالقوه نصب نمایید.

منبع:

www.bleepingcomputer.com

www.darkreading.com