شرکت Zyxel یک دستورالعمل امنیتی در خصوص آسیب پذیری های مورد بهره برداری قرار گرفته در تجهیزات سری CPE منتشر کرده است و هشدار میدهد که برنامه ای برای وصله آسیب پذیری ها در مدلهای قدیمی نداشته و از کاربران خواسته است از مدلهای دارای پشتیبانی استفاده نمایند.

به گزارش محققان امنیتی دو اسیب پذیری در جولای 2024 شناسایی شد که اعلام شده همچنان تحت بهره برداری هستند.

بر طبق بررسی های صورت گرفته بیش از 1500 دستگاه سری CPE آنلاین هستند و بنابراین چشم انداز حملات قابل توجه خواهد بود.

VulnCheck جزییات کاملی از این دو آسیب پذیری مورد بهره برداری قرار گرفته در حملات منتشر نموده است:

CVE-2024-40891: کاربران احراز هویت شده می توانند از تزریق دستور Telnet ناشی از اعتبارسنجی نامناسب دستور در libcms_cli.so سوء استفاده کنند. برخی از دستورات (مانند ifconfig، ping، tftp) بدون علامت به یک تابع اجرای shell ارسال میشوند و امکان اجرای کد دلخواه با استفاده از متاکاراکترهای shell را فراهم میکنند.

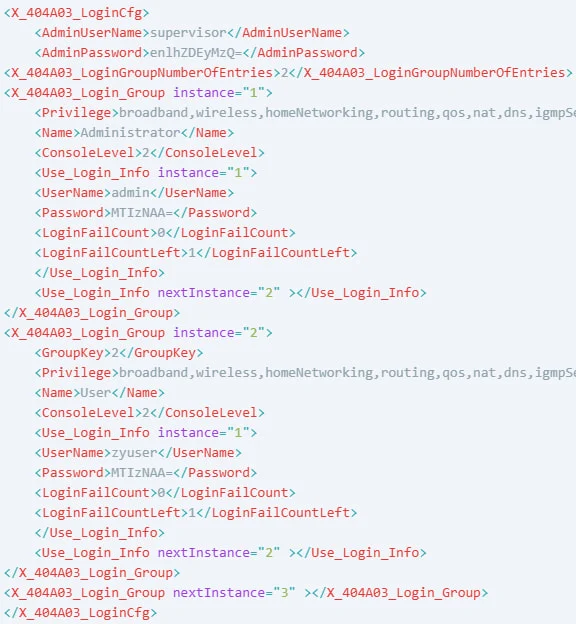

CVE-2025-0890: اغلب تجهیزات از مجوزهای ضعیف و پیش فرض که معمولا بسیاری از کاربران آنها را تغییر نمیدهند، استفاده می کنند. اکانت سوپروایزر دارای امتیازات مخفی و دسترسی کامل به سیستم است بنابراین کاربر می تواند از آسیب پذیری CVE-2024-40891 به منظور اجرای کد از راه دور بهره برداری نمایند.

محققین هشدار میدهند که علی رغم اینکه این تجهیزات مدت زیادی از دوره پشتیبانی آنها گذشته است با این حال همچنان در بسیاری از شبکه ها مورد استفاده قرار گرفته اند. با توجه این موضوع که مهاجمان همچنان در حال بهره برداری از این روترهای آسیب پذیر هستند پس نیاز به توجه و بازنگری در استفاده از آنها وجود دارد.

Zyxel پیشنهاد جایگزینی میدهد

این شرکت سازنده وجود این آسیب پذیری ها در مدلهای VMG1312-B10A, VMG1312-B10B, VMG1312-B10E, VMG3312-B10A, VMG3313-B10A, VMG3926-B10B, VMG4325-B10A, VMG4380-B10A, VMG8324-B10A, VMG8924-B10A, SBG3300, و SBG3500 را تایید کرده و اعلام نموده از آنجایی که دوره پشتیبانی این تجهیزات به پایان رسیده و وصله ای دریافت نمی کنند، کاربران آنها را با تجهیزات جدید جایگزین نمایند.

Zyxel همچنین در گزارش خود آسیب پذیری CVE-2024-40890 را نیز آورده که یک مشکل تزریق دستور پیش از احراز هویت مشابه CVE-2024-40891 است.

منبع: