وقتی هر دقیقه مهم است، آمادگی و دقت میتواند تفاوت بین اختلال و فاجعه را رقم بزند. در این مقاله باهم 5 اقدام لازم پس از کشف یک حمله سایبری را مرور خواهیم کرد.

مدافعان شبکه احساس خطر میکنند. تعداد نقضهای دادهای که Verizon سال گذشته بررسی کرد، به عنوان بخشی از کل حوادث، نسبت به سال قبل 20 درصد افزایش یافته است. این موضوع نباید آنقدر که به نظر میرسد فاجعهبار باشد، مادامی که تیمها بتوانند به سرعت و قاطعانه به هر نفوذی پاسخ دهند. اما دقایق و ساعات اولیه بسیار مهم هستند.

داشتن آمادگی کلید پاسخ مؤثر به حادثه است. اگرچه هر سازمان (و حادثهای) متفاوت است، اما قرار نیست به محض اینکه زنگ خطر به صدا درآمد، درجا چیزی ساخته شود! اگر همه افراد در تیم پاسخ به حادثه دقیقاً بدانند چه باید بکنند، احتمال بیشتری برای حل سریع، رضایتبخش و کمهزینه وجود دارد.

نیاز به سرعت

زمانی که عاملان تهدید و مهاجمان وارد شبکه شما میشوند، زمان به سرعت میگذرد. چه آنها به دنبال دادههای حساس برای سرقت و باجگیری باشند، چه بخواهند باجافزار یا سایر بدافزارها را مستقر کنند، نکته کلیدی این است که قبل از اینکه بتوانند به اطلاعات حساس و دسترسی های مهم سازمان برسند، آنها را متوقف کرد. این کار هر لحظه چالش برانگیزتر میشود.

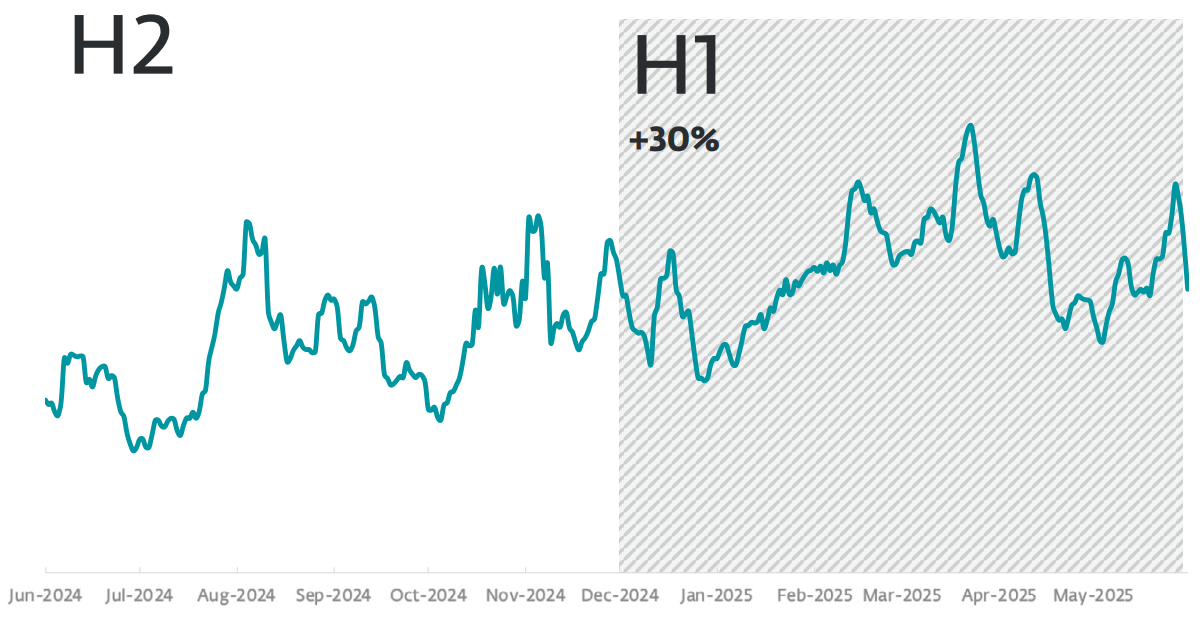

آخرین تحقیقات ادعا میکند که پیشرفت دشمنان از دسترسی اولیه به حرکت جانبی (معروف به “زمان شکست”) در سال 2024، 22 درصد سریعتر از سال قبل بوده است. میانگین این زمان 48 دقیقه بود، اگرچه سریعترین حمله ثبت شده تقریباً نصف این زمان بود: فقط 27 دقیقه. آیا میتوان در کمتر از نیم ساعت به یک نقض امنیتی پاسخ داد؟

در همین حال، طبق گزارش IBM، میانگین زمانی که سازمانهای جهانی برای شناسایی و مهار یک نقض صرف میکنند، 241 روز است. انگیزه مالی زیادی برای به دست آوردن اطلاعات صحیح وجود دارد. طبق این گزارش، نقضهایی با چرخه عمر کمتر از 200 روز، امسال حدود 5 درصد کاهش هزینه داشته و به 3.9 میلیون دلار رسیدهاند، در حالی که نقضهایی که بیش از 200 روز طول کشیدهاند، بیش از 5 میلیون دلار هزینه داشتهاند.

5 اقدام لازم پس از کشف یک حمله سایبری

هیچ سازمانی ۱۰۰٪ در برابر نفوذ امنیتی مقاوم نیست. اگر دچار حادثهای شدید و به دسترسی غیرمجاز مشکوک شدید، سریع و در عین حال هدفمند عمل کنید. این پنج گام میتواند به شما در ۲۴ تا ۴۸ ساعت اول کمک کند. همچنین توجه داشته باشید که برخی از این گامها باید همزمان انجام شوند. تمرکز باید بر سرعت، اما در عین حال دقت باشد، بدون اینکه دقت یا شواهد به خطر بیفتد.

۱. جمعآوری اطلاعات و درک دامنه

اولین قدم این است که دقیقاً بفهمیم چه اتفاقی افتاده و شروع به کار روی یک واکنش کنید. این کار به معنای فعال کردن طرح از پیش ساخته شده بازیابی اطلاعات و اطلاع دادن به تیم است. این گروه باید شامل ذینفعان، از جمله منابع انسانی، روابط عمومی و ارتباطات، رهبری حقوقی و اجرایی باشد. همه آنها نقش مهمی پس از حادثه دارند.

در مرحله بعد، شعاع انفجار حمله را محاسبه کنید:

• متخاصم شما چگونه وارد شبکه شرکت شد؟

• کدام سیستمها به خطر افتادهاند؟

• مهاجمان تاکنون چه اقدامات مخربی انجام دادهاند؟

باید هر مرحله را مستند کرده و شواهد را نه تنها برای ارزیابی تأثیر حمله، بلکه برای تحقیقات بعدی و احتمالاً اهداف قانونی نیز جمعآوری ک. حفظ زنجیره نگهداری، اعتبار را در صورت نیاز به دخالت سازمانهای نظارتی تضمین میکند.

۲. به اشخاص ثالث مربوطه اطلاع دهید

پس از اینکه متوجه شدیم چه اتفاقی افتاده است، لازم است به مقامات مربوطه اطلاع داده شود. مانند مقامات نظارتی که اگر اطلاعات شخصی قابل شناسایی به سرقت رفته است، طبق قوانین حفاظت از دادهها یا قوانین خاص بخش با مقامات مربوطه تماس گرفته شود. بیمهگران، اکثر بیمهنامهها تصریح میکنند که به محض وقوع نقض، ارائهدهنده بیمه شما مطلع میشود. مشتریان، شرکا و کارمندان، شفافیت باعث ایجاد اعتماد میشود و به جلوگیری از اطلاعات نادرست کمک میکند.

۳. ایزوله و مهار

در حالی که ارتباط با اشخاص ثالث مربوطه در حال انجام است، باید سریعاً برای جلوگیری از گسترش حمله اقدام شود. سیستمهای آسیبدیده را از اینترنت ایزوله کرده، اما دستگاهها را خاموش نکنید تا در صورت از بین بردن شواهد، دسترسی مهاجم محدود شود. به عبارت دیگر، هدف محدود کردن دسترسی مهاجم بدون از بین بردن شواهد ارزشمند است.

هرگونه پشتیبانگیری باید آفلاین و جدا باشد تا مهاجمان نتوانند آنها را بدزدند و باجافزار نتواند آنها را خراب کند. تمام دسترسی های از راه دور باید غیرفعال شود، اعتبارنامههای VPN بازنشانی شوند و از ابزارهای امنیتی برای مسدود کردن هرگونه ترافیک مخرب ورودی و اتصالات فرمان و کنترل استفاده شود.

۴. حذف و بازیابی

پس از اعمال محدودیت، ریشهکنی و بازیابی باید انجام شود. تجزیه و تحلیلهای قانونی را برای درک تاکتیکها، تکنیکها و رویههای (TTP) مهاجم خود، از ورود اولیه تا حرکت جانبی و (در صورت لزوم) رمزگذاری یا استخراج دادهها، انجام شود . هرگونه بدافزار، درهای پشتی، حسابهای کاربری مخرب و سایر نشانههای نفوذ را حذف کنید.

اکنون زمان بازیابی است. اقدامات کلیدی عبارتند از:

- حذف بدافزار و حسابهای کاربری غیرمجاز.

- تأیید یکپارچگی سیستمها و دادههای حیاتی

- بازیابی پشتیبانهای پاک (پس از تأیید عدم نفوذ آنها).

- نظارت دقیق بر نشانههای نفوذ مجدد یا مکانیسمهای پایداری.

از مرحله بازیابی برای مقاومسازی سیستمها استفاده کنید، نه فقط بازسازی آنها. این ممکن است شامل تشدید کنترلهای امتیاز، پیادهسازی احراز هویت قویتر و اجرای تقسیمبندی شبکه باشد. برای تسریع بازیابی، از شرکا کمک بگیرید یا ابزارهایی مانند ESET’s Ransomware Remediation و یا ماژول ضدباجگیر پادویش را برای سرعت بخشیدن به روند در نظر بگیرید.

۵. بررسی و بهبود

پس از رفع خطر فوری، کار هنوز تمام نشده است. لازم است تعهدات خود را نسبت به نهادهای نظارتی، مشتریان و سایر ذینفعان (مثلاً شرکا و تأمینکنندگان) انجام دهیم. پس از درک میزان نقض، بهروزرسانی ارتباطات و گزارشات ضروری خواهد بود.

بررسی پس از حادثه به تبدیل یک رویداد دردناک به کاتالیزوری برای تابآوری کمک میکند. پس از آرام تر شدن شرایط، همچنین ایده خوبی است که بفهمید چه اتفاقی افتاده و چه درسهایی میتوان آموخت تا از وقوع حادثه مشابه در آینده جلوگیری شود. بررسی کنید که چه چیزی اشتباه پیش رفته، چه چیزی مؤثر بوده و تشخیص یا ارتباط در کجا با تأخیر مواجه شده است. طرح بازیابی اطلاعات، کتابچههای راهنما و رویههای تشدید خود را بر این اساس بهروزرسانی کنید. هرگونه تغییر در طرح بازیابی اطلاعات یا توصیههایی برای کنترلهای امنیتی جدید و نکات آموزشی کارکنان مفید خواهد بود.

یک فرهنگ قوی پس از حادثه، هر نقض را به عنوان یک تمرین آموزشی برای مورد بعدی در نظر میگیرد و دفاع و تصمیمگیری را در شرایط استرس بهبود میبخشد.

فراتر از فناوری اطلاعات

همیشه نمیتوان از نقض امنیتی جلوگیری کرد، اما میتوان آسیب را به حداقل رساند. استفاده از راهکارهای تشخیص و پاسخ به حوادث مانند EDR و XDR معتبر در این پیشگیری به سازمانها بسیار کمک می کند. اگر سازمانی منابع لازم برای نظارت بر تهدیدات به صورت ۲۴ ساعته و ۷ روز هفته را ندارد، می تواند از راهکار تشخیص و پاسخ مدیریتشده (MDR) استفاده کرد. هر اتفاقی که بیفتد، طرح بازیابی اطلاعات خود را بارها و بارها آزمایش کنید. پاسخ موفقیتآمیز به حادثه فقط مربوط به فناوری اطلاعات نیست. این امر مستلزم همکاری ذینفعان از سراسر سازمان و خارج از سازمان است تا با هماهنگی با هم کار کنند.

جهت کسب اطلاعات بیشتر و دریافت مشاوره در خصوص محصولات تشخیص و پاسخ به حوادث با ما تماس بگیرید.

منبع:

welivesecurity.com