بیش از ۷۷۰۰۰ آدرس IP در معرض اینترنت در برابر آسیب پذیری حیاتی اجرای کد از راه دور React2Shell (CVE-2025-55182) آسیبپذیر هستند و محققان امنیتی تأیید میکنند که مهاجمان تاکنون بیش از ۳۰ سازمان را در بخشهای مختلف به خطر انداختهاند.

React2Shell یک آسیبپذیری اجرای کد از راه دور احراز هویت نشده است که میتواند از طریق یک درخواست HTTP مورد سوءاستفاده قرار گیرد و بر تمام چارچوبهایی که React Server Components را پیادهسازی میکنند، از جمله Next.js تأثیر میگذارد.

React این آسیبپذیری را در ۳ دسامبر افشا کرد و توضیح داد که deserialization ناامن دادههای کنترلشده توسط کلاینت در React Server Components به مهاجمان امکان میدهد تا اجرای دستورات دلخواه را از راه دور و احراز هویت نشده آغاز کنند.

توسعهدهندگان موظفند React را به آخرین نسخه بهروزرسانی کنند، برنامههای خود را بازسازی کنند و سپس برای رفع این آسیبپذیری، آن را مجدداً مستقر کنند.

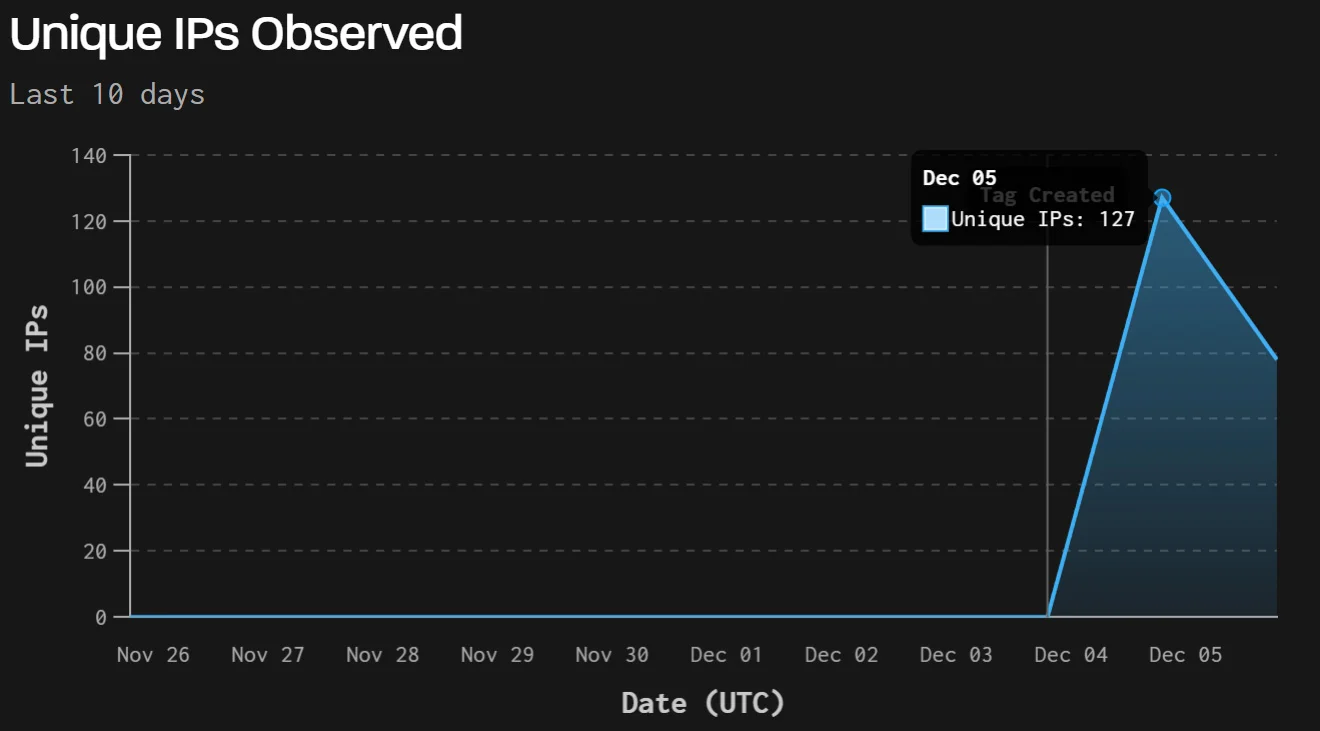

در ۴ دسامبر، یک محقق امنیتی یک proof-of-concept کارآمد منتشر کرد که اجرای دستورات از راه دور را علیه سرورهای وصله نشده نشان میداد. کمی پس از آن، اسکن این آسیب پذیری با شروع استفاده مهاجمان و محققان از این اکسپلویت عمومی با ابزارهای خودکار، سرعت گرفت.

بیش از ۷۷۰۰۰ آدرس IP آسیبپذیر

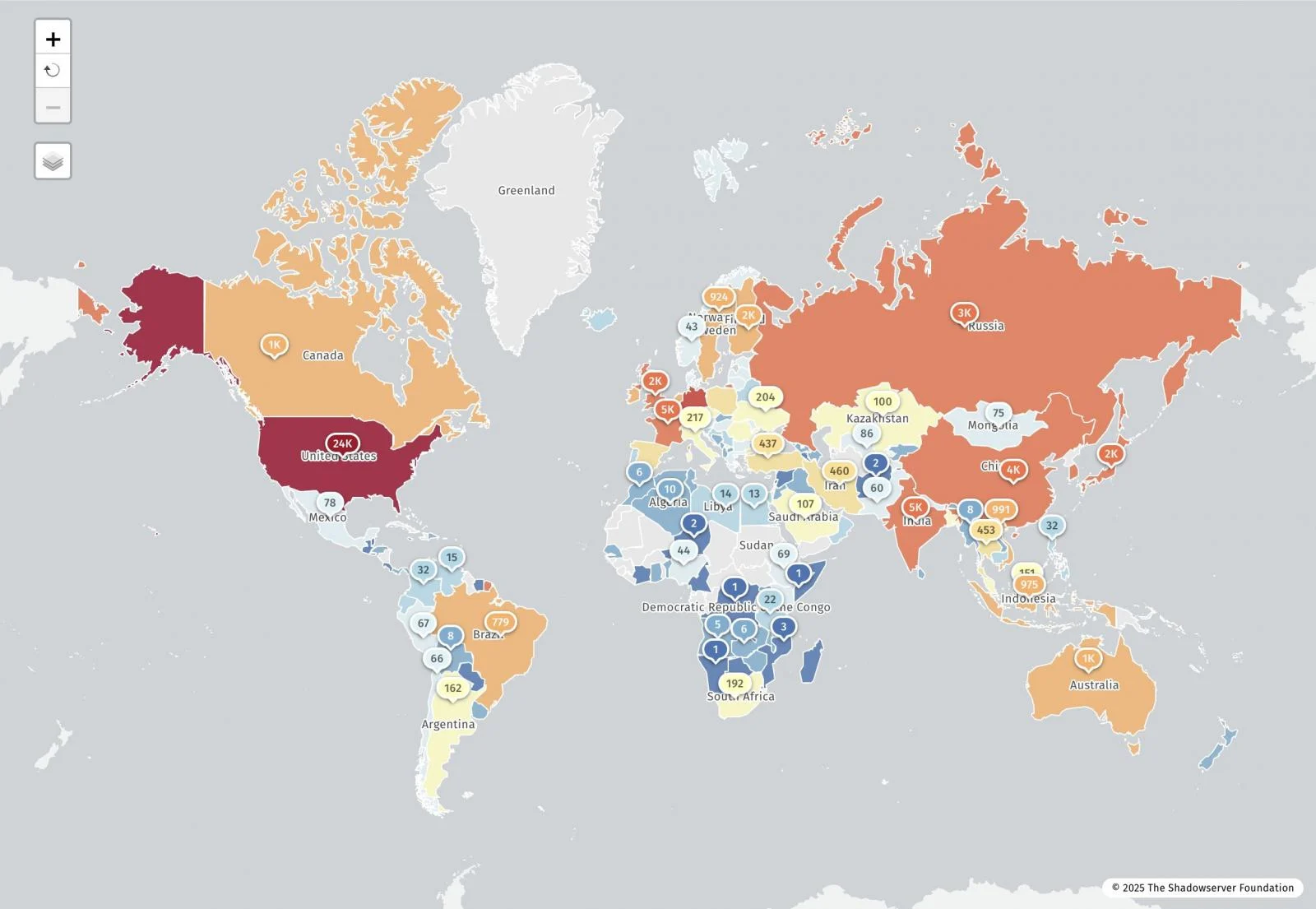

مرکز Shadowserver گزارش داده است که ۷۷۶۶۴ آدرس IP آسیبپذیر در برابر نقص React2Shell را شناسایی کرده است و در تصویر زیر فراوانی آن در هر منطقه نمایش داده شده است برای مثال در ایران حدود 460 آدرس IP آسیب پذیری شناسایی شده است.

محققان با استفاده از یک تکنیک تشخیص توسعهیافته توسط Searchlight Cyber/Assetnote، که در آن یک درخواست HTTP برای سوءاستفاده از این نقص به سرورها ارسال میشد و یک پاسخ خاص برای تأیید آسیبپذیری دستگاه بررسی میشد، تشخیص دادند که آدرسهای IP آسیبپذیر هستند.

GreyNoise همچنین ۱۸۱ آدرس IP مجزا را که در ۲۴ ساعت گذشته سعی در سوءاستفاده از این نقص داشتند، ثبت کرد که بیشتر ترافیک به صورت خودکار ظاهر میشد.

به گزارش شرکت Palo Alto Networks بیش از ۳۰ سازمان تاکنون از طریق آسیب پذیری React2Shell مورد نفوذ قرار گرفتهاند و مهاجمان از این آسیبپذیری برای اجرای دستورات، انجام عملیات شناسایی و تلاش برای سرقت فایلهای پیکربندی و اعتبارنامههای AWS سوءاستفاده کردهاند.

سوءاستفاده گسترده از React2Shell

از زمان افشای آن، محققان و شرکتهای اطلاعاتی تهدید، سوءاستفاده گسترده از نقص CVE-2025-55182 را مشاهده کردهاند.

GreyNoise گزارش میدهد که مهاجمان اغلب با دستورات PowerShell که یک تابع ریاضی پایه را برای تأیید آسیبپذیری دستگاه در برابر نقص اجرای کد از راه دور انجام میدهند، شروع میکنند.

این آزمایشها نتایج قابل پیشبینی را ارائه میدهند و در عین حال نشانههای کمی از سوءاستفاده را باقی میگذارند:

powershell -c “40138*41979”

powershell -c “40320*43488”

پس از تأیید اجرای کد از راه دور، مشاهده شد که مهاجمان در حال اجرای دستورات PowerShell کدگذاری شده با base64 هستند که اسکریپتهای اضافی را مستقیماً در حافظه دانلود میکنند.

powershell -enc <base64>

یکی از دستورات مشاهدهشده، یک اسکریپت PowerShell مرحله دوم را از سایت خارجی (23[.]235[.]188[.]3) اجرا میکند که برای غیرفعال کردن AMSI جهت دور زدن امنیت اندپوینت و استقرار payloadهای اضافی استفاده میشود.

طبق گفته VirusTotal، اسکریپت PowerShell مشاهدهشده توسط GreyNoise یک نشانه ی Cobalt Strike را روی دستگاه هدف نصب میکند و به عوامل تهدید، درپایی در شبکه مشخص می کند.

در این بهرهبرداری، عوامل تهدید با استفاده از دستوراتی مانند whoami و id، تلاش برای نوشتن فایلها و خواندن /etc/passwd.، شناسایی روی سرورهای آسیبپذیر را انجام میدهند.

بدافزارهای مستقر در این حملات عبارتند از:

Snowlight: یک بدافزار که به مهاجمان از راه دور اجازه میدهد تا payloadهای اضافی را روی دستگاههای نقضشده بارگذاری کنند.

Vshell: یک backdoor که معمولاً توسط گروههای هکری چینی برای دسترسی از راه دور، فعالیتهای پس از بهرهبرداری و حرکت جانبی از طریق یک شبکه آسیبدیده استفاده میشود.

پچ کردن در اسرع وقت

به دلیل شدت نقص React، شرکتهای سراسر جهان برای نصب وصله و اعمال اقدامات کاهشدهندهی آن اقدامات فوری ای انجام داده اند.

شرکت Cloudflare به دلیل سوءاستفادهی گسترده و شدت آسیب پذیری React در فایروال برنامهی وب (WAF) خود، اقدامات تشخیص و کاهش اضطراری را ارائه داد.

با این حال، این بهروزرسانی ناخواسته باعث قطع دسترسی بسیاری از وبسایتها قبل از اصلاح شد.

به سازمانهایی که از کامپوننتهای سرور React یا چارچوبهای ساختهشده بر روی آنها استفاده میکنند، توصیه میشود در سریع ترین زمان ممکن بهروزرسانیها را اعمال کنند، برنامههای خود را بازسازی و مجدداً مستقر کنند و لاگ ها را برای نشانههایی از اجرای دستورات PowerShell یا shell بررسی کنند.

منبع: