در حوزه جرایم سایبری، مسلماً تغییر تنها عامل ثابت است. در حالی که اخاذی سایبری به عنوان یک دسته گستردهتر از جرایم، قدرت ماندگاری خود را ثابت کرده است، باجافزار – که مخربترین نوع آن است – تنها با رمزگذاری زنده نمیماند یا نمیمیرد. شیوه کار «گذشته» عمدتاً شامل قفل کردن فایلها یا سیستمها و درخواست پرداخت باج برای ارائه کلید رمزگشایی فایل ها بود، اما در سالهای اخیر، کمپینها به ترکیبی از رمزگذاری با استخراج دادهها و تهدید به انتشار اطلاعات سرقت شده روی آوردهاند.

اینجاست که سایتهای نشت اختصاصی یا سایتهای نشت داده (DLS) وارد عمل میشوند. DLSها که اولین بار در سال ۲۰۱۹ ظاهر شدند، از آن زمان به یکی از ارکان اصلی استراتژی اخاذی دوگانه تبدیل شدهاند. عوامل تهدید، دادههای شرکتها را (قبل از رمزگذاری) به سرقت برده و سپس از این داده ها به صورت عمومی استفاده میکنند و عملاً یک حادثه امنیتی را به یک بحران عمومی تبدیل میکنند.

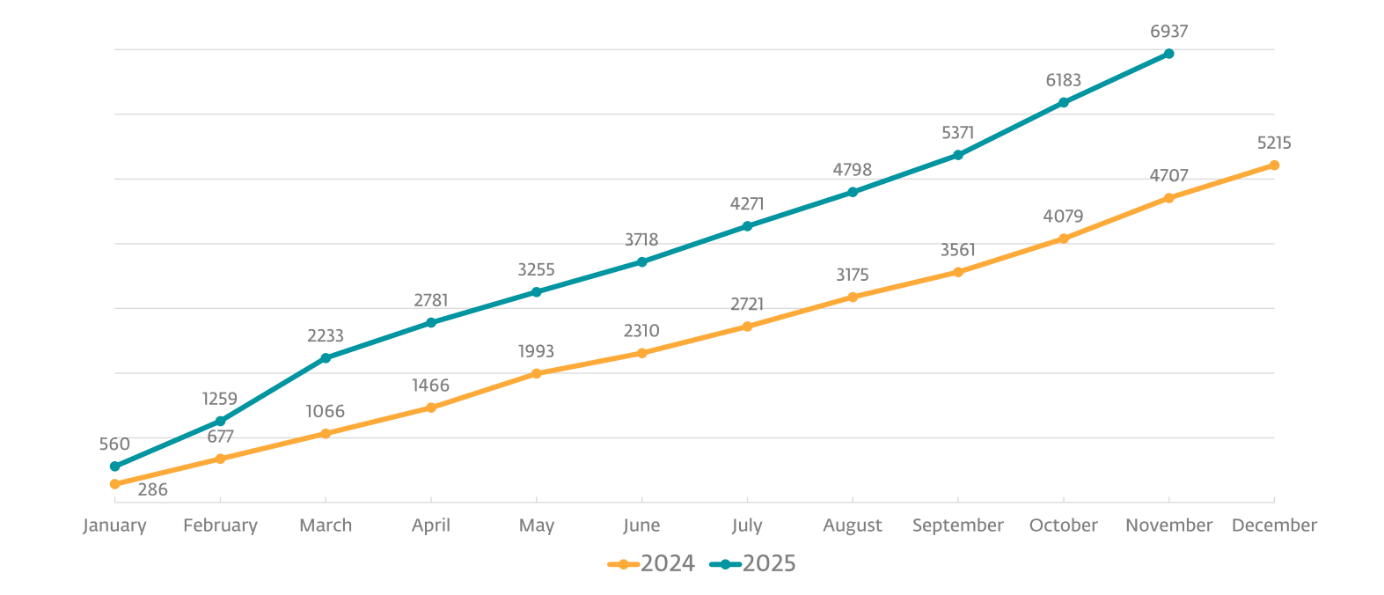

البته کارشناسان امنیتی و مجریان قانون سالهاست که این تغییر را پیگیری میکنند. پروژههای ردیابی عمومی مانند Ransomware.live نیز در همین راستا هستند، حتی تعداد دقیق قربانیان باید با دقت بررسی شود. سایتهای نشت اطلاعات فقط آنچه مجرمان برای «تبلیغ» انتخاب میکنند را منعکس میکنند، نه کل جهان حوادث.

در ادامه نقش DLSها را در اکوسیستم باجافزار و پیامدهای آن برای سازمانهای قربانی بررسی خواهیم کرد.

گروههای باجافزاری چگونه از سایتهای نشت اطلاعات استفاده میکنند؟

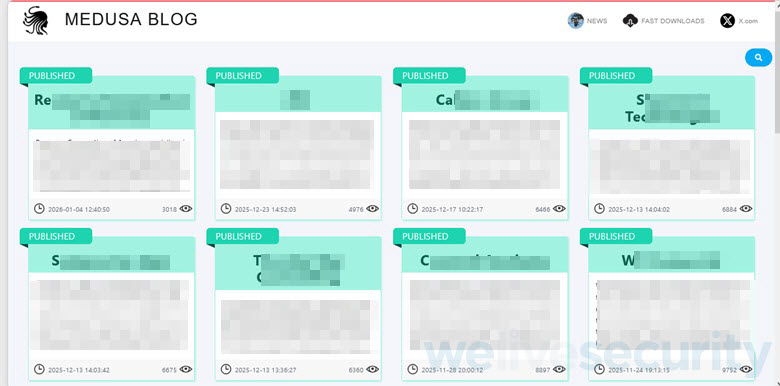

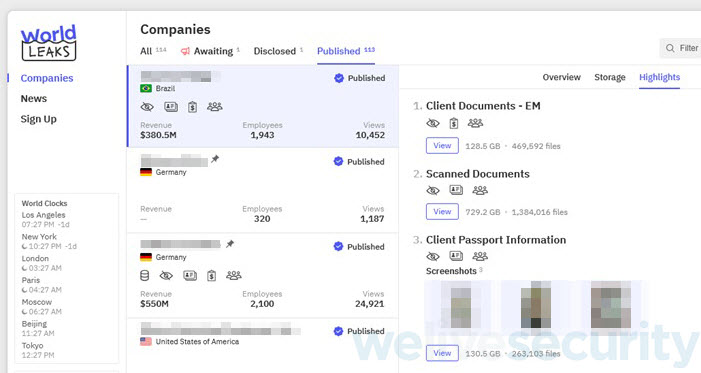

این سایتها که در دارک وب میزبانی میشوند و از طریق شبکه Tor قابل دسترسی هستند، اغلب نمونهای از دادههای سرقت شده را منتشر میکنند و قربانیان را تهدید میکنند که در صورت عدم پرداخت وجه، اطلاعات را به طور کامل افشا میکنند. گاهی اوقات این اطلاعات پس از آنکه قربانی از پرداخت باج خودداری میکند، منتشر میشود و در نتیجه، فشار بیشتری بر آنها وارد میشود. اطلاعات مربوط به قربانیان، میزان اطلاعات سرقت شده و حتی مهلتهایی که قرار است غیرقابل تغییر به نظر برسند، همگی بخشی از این استراتژی هستند.

چیزی که این استراتژی را ویرانگر میکند، سرعت و تشدید آن است. به محض اینکه حادثه آشکار میشود، خطرات متعدد در یک لحظه واحد و کاملاً قابل مشاهده، در هم میشکنند و سازمان قربانی زیر ابری از سوءظن و عدم اطمینان فعالیت میکند – اغلب حتی قبل از اینکه کارکنان فناوری اطلاعات و امنیت آن تصویر کاملی از آنچه دزدیده شده یا میزان گسترش نفوذ داشته باشند. و البته نکته همین است – سایتهای نشت دادهها ابزاری برای اعمال زور هستند.

به همین دلیل است که آنها با دقت انتخاب میشوند. مهاجمان اغلب به اندازه ای داده های سرقتی را منتشر میکنند تا نشان دهند که ادعای آنها حقیقت دارد: برای مثال تعداد انگشتشماری قرارداد یا مجموعهای از ایمیلها. و همزمان اعلام می کنند که موارد بیشتری برای انتشار در اختیار دارند مگر اینکه قربانی تسلیم شود.

در واقع، آسیب به ندرت با قربانی اولیه متوقف میشود. دادهها، پس از رها شدن یا فروش مجدد، به ابزاری برای جرایم بعدی تبدیل میشوند و تیمهای امنیتی شاهد ظهور مجدد آن در کیتهای فیشینگ، کمپینهای business email compromise (BEC) و طرحهای کلاهبرداری هویتی هستند. در حوادث زنجیره تأمین، یک نقض میتواند به بیرون سرایت کند و مشتریان و شرکای قربانی را در معرض خطر قرار دهد. با توجه به این اثر آبشاری، شرکت های امنیت سایبری و متخصصان امنیت، باجافزار را به عنوان یک ریسک سیستمی، به جای یک سری اتفاقات ناگوار مجزا، در نظر میگیرند.

فشار از طریق طراحی

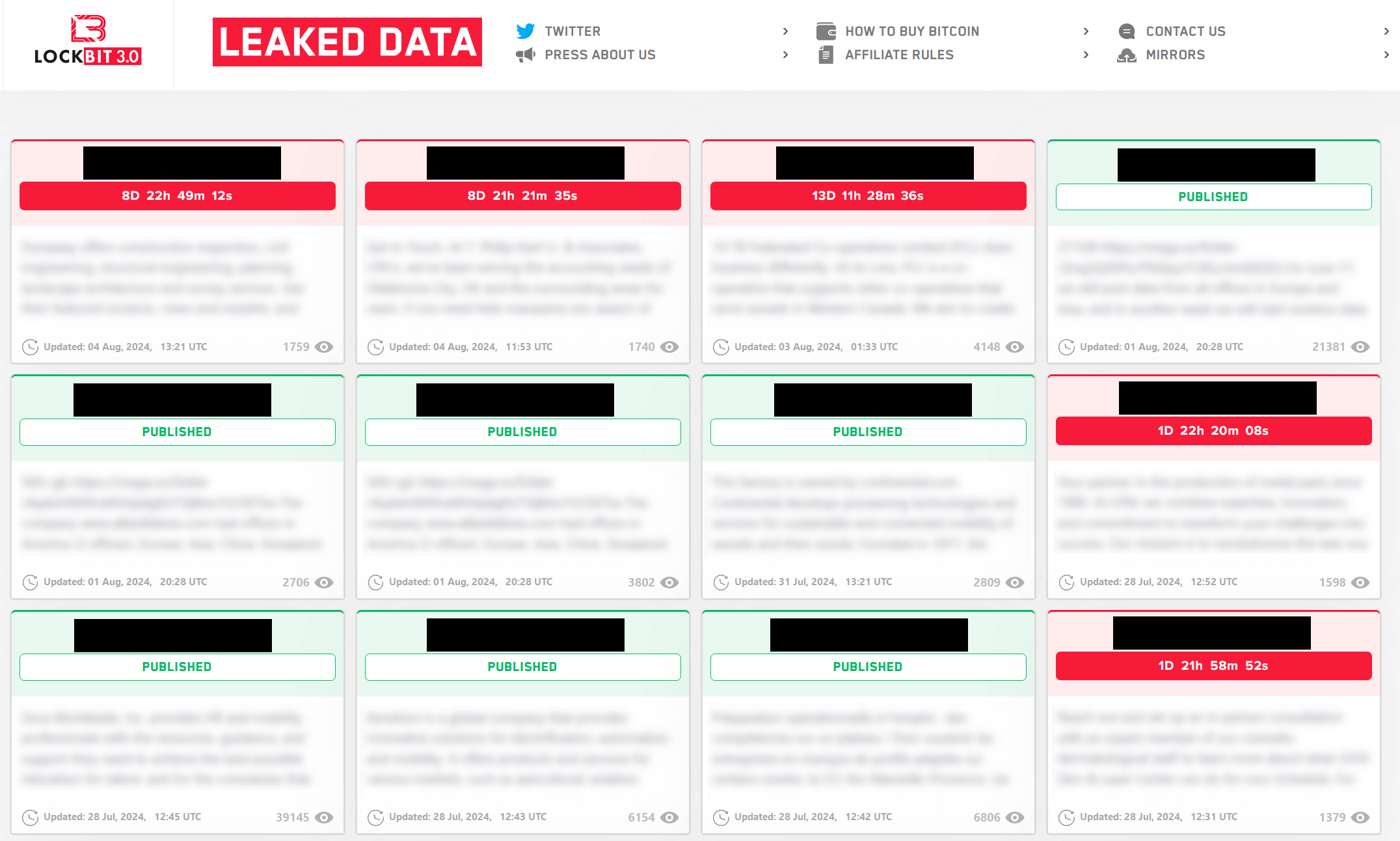

هر عنصر یک سایت نشت اطلاعات برای به حداکثر رساندن فشار روانی طراحی شده است.

اثبات دسترسی غیرمجاز. این باندها اسناد نمونه، مانند قراردادها و ایمیلهای داخلی، را منتشر میکنند تا نشان دهند که نفوذ واقعی بوده و تهدید معتبر است.

- اضطرار: تایمرها و شمارش معکوس این حس را القا میکنند که زمان در حال اتمام است زیرا تصمیماتی که تحت فشار زمانی گرفته میشوند، بیشتر به نفع طرفی است که زمان را کنترل میکند.

- افشاگری عمومی: حتی اگر دادههای دزدیده شده هرگز به صورت عمومی منتشر نشوند، صرف ارتباط با یک نقض امنیتی باعث آسیب به اعتبار میشود که جبران آن میتواند سالها طول بکشد.

- خطر نظارتی: تحت چارچوبهایی مانند GDPR، HIPAA و مجموعهای رو به گسترش از قوانین حفظ حریم خصوصی در سطح ایالت در ایالات متحده، یک نقض امنیتی تایید شده شامل دادههای شخصی میتواند باعث افشای اجباری، تحقیقات و جریمه شود.

فراتر از اخاذی

برخی از اپراتورهای ransomware-as-a-service (RaaS) فعالیتهای سایتهای افشاگر اطلاعات را گسترش دادهاند. لاکبیت، قبل از اینکه زیرساختهایش در اوایل سال ۲۰۲۴ توسط نیروهای انتظامی توقیف شود، یک برنامه پاداش در ازای اشکال (bug bounty) را در سایت افشاگر خود اجرا میکرد و به هر کسی که آسیبپذیریهایی در کد آنها پیدا میکرد، پول پیشنهاد میداد.

برخی دیگر به کارمندانی که مایل به ارائه اعتبارنامه ورود یا تضعیف کنترلهای امنیتی هستند، پول پیشنهاد میدهند. با این حال، سایتهای دیگری نیز به عنوان پلتفرمهای آموزش برای موج بعدی مهاجمان عمل میکنند، زیرا مهاجمان «برنامههای وابسته» را تبلیغ میکنند و تقسیم درآمد و نحوه درخواست را توضیح میدهند.

بزرگنمایی

سایتهای نشت داده به این دلیل مؤثر هستند که به نقاط ضعف شرکتها که فراتر از فناوری هستند، ضربه میزنند. نشت احتمالی دادهها به طور همزمان خطرات متعددی را ایجاد میکند: آسیب به اعتبار، از دست رفتن اعتماد بین مشتریان و شرکا، ضربههای مالی، تحریمهای نظارتی و دعاوی حقوقی.

از آنجایی که باندهای باجافزار اطلاعات دزدیده شده را نیز میفروشند، بازارها را برای دادههای دزدیده شده تغذیه میکنند و حملات بعدی را ممکن میسازند. برخی از گروهها حتی دیده شدهاند که رمزگذاری را به طور کامل نادیده میگیرند و در عوض «فقط» دادهها را میگیرند و تهدید به انتشار آنها میکنند.

در همین حال، قربانیان باید بدون زمان کافی برای فکر کردن به عواقب آن تصمیم بگیرند. افرادی که اطلاعات شخصی آنها در این حادثه گرفتار شده است، با روند طولانی پاکسازی، تصاحب احتمالی حساب و کلاهبرداری هویتی روبرو میشوند.

در چنین شرایطی، پرداخت ممکن است به عنوان راه حل (نسبتاً) آسان یا گزینه کمخطرتر به نظر برسد که هیچکدام نیست. پرداخت، بازیابی فایل یا سیستم را تضمین نمیکند و همچنین تضمینی بابت اینکه دادهها خصوصی باقی بمانند، نمیدهد. بسیاری از سازمانهایی که باج را پرداخت کردند، ظرف چند ماه دوباره مورد حمله قرار گرفتند در واقع هر پرداختی به تأمین مالی حمله بعدی کمک میکند.

برای سازمانها، تهدید باجافزار نیازمند اقدامات دفاعی جامع است که شامل موارد زیر است:

- بهکارگیری راهحلهای امنیتی پیشرفته با قابلیتهای EDR/XDR/MDR. در میان سایر موارد، آنها رفتارهای غیرعادی، مانند اجرای فرآیند غیرمجاز و حرکت جانبی مشکوک، را رصد میکنند تا تهدید را در مسیر خود متوقف کنند. در واقع، این محصولات مانع بزرگی برای مجرمان هستند و به همین علت مرتبا به دنبال راههای برای دور زدن EDR یا از کار انداختن محصولات امنیتی، معمولاً با سوءاستفاده از درایورهای آسیبپذیر، هستند.

- محدود کردن حرکت جانبی از طریق کنترلهای دسترسی دقیق و تعریفشده. اصول Zero-Trust با حذف فرضیات اعتماد پیشفرض برای هر نهاد، وضعیت امنیتی یک شرکت را بهبود میبخشد. عاملان تهدید اغلب از اعتبارنامههای ورود به سیستم و دسترسی به پروتکل های دسترسی از راه دور که به خطر افتادهاند، برای پیمایش دستی شبکهها سوءاستفاده میکنند.

- تمام نرمافزارهای خود را بهروز نگه دارید. آسیبپذیریهای شناختهشده یکی از مسیرهای اصلی ورود عاملان باجافزار هستند.

- پشتیبانگیریها را در محیطهای ایزوله و ایزولهشدهای که باجافزار نمیتواند به آنها دسترسی پیدا کند یا آنها را تغییر دهد، نگهداری کنید. هدف اصلی باجافزار، یافتن و رمزگذاری دادههای حساس است. بدتر از آن، حتی زمانی که قربانیان باج را پرداخت میکنند، فرآیندهای رمزگشایی ناقص میتوانند منجر به از دست رفتن دائمی دادهها شوند و دیگر پیامدهای احتمالی پرداخت باج را نیز نباید فراموش کرد. پشتیبانگیریهای انعطافپذیر و قابلیتهای اصلاح باجافزار، در کاهش آسیبهای ناشی از تهدید، بسیار مؤثر هستند.

- هوشیاری انسانی، که با آموزش آگاهیبخشی امنیتی بهخوبی طراحیشده، بهبود یافته است، همچنین یک مانع دفاعی بسیار مؤثر است. کارمندی که میتواند یک ایمیل مخرب را در مراحل اولیه شناسایی کند، یکی از نقاط ورود مورد علاقه عاملان باجافزار را حذف میکند و همین امر به تنهایی میتواند خطر حملهای را که کل سازمان شما را قربانی میکند، بهطور قابلتوجهی کاهش دهد.

- تکامل باجافزار همچنان ادامه دارد، زیرا مدل ransomware-as-a-service (RaaS) همچنان پایگاه کاربری مجرمانه گستردهای را جذب میکند و به تهدیدات متعدد، طول عمر و سازگاری میبخشد. تا زمانی که مجرمان بتوانند دادههای دزدیده شده را به یک نمایش عمومی تبدیل کنند، به این کار ادامه خواهند داد و باجافزار همچنان یک ماشین پولسازی خواهد بود.

منبع: