گروه هکری جدید CoralRaider اطلاعات مالی قربانیان، اطلاعات ورود به حسابهای کاربری و … را به سرقت می برد. این گروه اصالتا از ویتنام بوده و از اواخر 2023 فعالیت خود را با هدف قرار دادن کاربران در کشورهای آسیایی شروع کرده است.

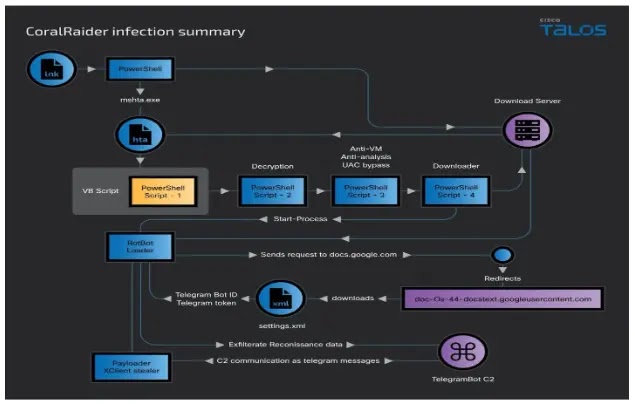

در کمپین اخیر مهاجمان از دو ماژول XClient Stealer و RotBot که یک نسخه سفارشی QuasarRAT هستند به عنوان payload استفاده کرده اند. آدرس IP، ASN، فرآیندهای فعال از جمله موارد تستی هستند که RotBot برای جلوگیری از شناسایی شدن روی کامپیوتر قربانی اجرا می کند. XClient Stealer با داشتن ماژول پلاگین و ماژول های مختلف برای انجام عملیات مدیریت از راه دور، قابلیت های قابل توجهی برای سرقت اطلاعات ارائه می دهد.

تکنیک های قابل توجه

بر طیق گزارشات محققین مهاجم از دو بات نیز تلگرامی استفاده می کند یکی بات debug برای دی باگ کردن و دومی بات online برای دریافت اطلاعات قربانی.  یک فایل اکسل نیز که به احتمال زیاد حاوی داده های قربانیان است مورد بررسی قرار گرفته است. به گفته محققین این گروه هکری در این فایل با بکار گیری کلمات سخت ویتنامی اطلاعات سرقتی را نوشته و در یک فایل متنی به صورت موقت روی سیستم قربانی ذخیره می کنند.

یک فایل اکسل نیز که به احتمال زیاد حاوی داده های قربانیان است مورد بررسی قرار گرفته است. به گفته محققین این گروه هکری در این فایل با بکار گیری کلمات سخت ویتنامی اطلاعات سرقتی را نوشته و در یک فایل متنی به صورت موقت روی سیستم قربانی ذخیره می کنند.

هدف این کمپین بیشتر کشورهای کره جنوبی، بنگلادش، پاکستان، اندونزی، ویتنام، هند و چین و سایر کشورهای آسیایی است. فایل میان بر ویندوز به عنوان بردار اصلی این کمپین عمل کرده است. در این حملات روش مهاجم برای دادن LNK به قربانیان هنوز مشخص نشده است. یک فایل میان بر ویندوز که یک فایل HTML را از سایت تحت کنترل مهاجم دانلود و اجرا می کند اولین قدم در شروع حمله است. زمانی که فایل HTA باز می شود یک اسکریپت ویژوال بیسیک تعبیه شده اجرا می شود.

یک فایل میان بر ویندوز که یک فایل HTML را از سایت تحت کنترل مهاجم دانلود و اجرا می کند اولین قدم در شروع حمله است. زمانی که فایل HTA باز می شود یک اسکریپت ویژوال بیسیک تعبیه شده اجرا می شود.

با اجرای این اسکریپت Powershell در واقع سه اسکریپت ارسال می شود که RotBot را دانلود و اجرا می کند، اعلان های برنامه و ویندوز را غیرفعال کرده، کنترل دسترسی کاربران را دور زده و چک های anti-VM و anti-analysis را انجام میدهد.

XClient Stealer از داده های مرورگر قربانی، شماره کارتهای اعتباری و پسوردهای ورود به حسابهای کاربری او استفاده می کند. این ماژول از فایل های داده مرورگرهای کروم، فایرفاکس، اپرا، Microsoft Edge، Brave، CocCoc از طریق مسیرهای نصب مرورگر مربوطه استفاده می کند. در نهایت XClient Stealer یک بسته zip تولید کرده و اطلاعات قربانی را در آن ذخیره می کند.

برای پیشگیری از چنین حملاتی بهتر است از پسوردهای امن استفاده کرده و در فواصل زمانی مختلف آنها را تغییر دهید.

منبع: