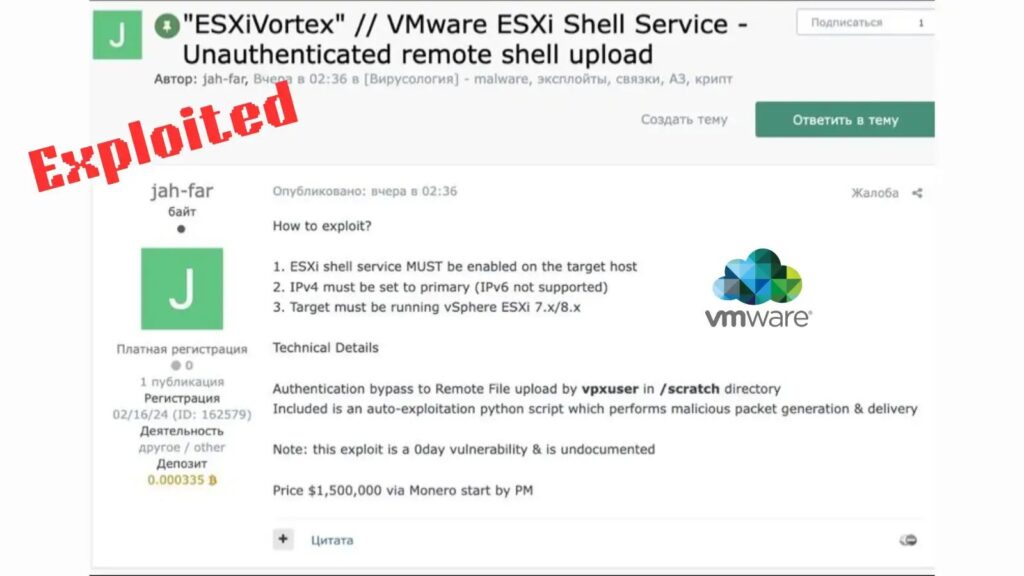

اکسپلویت جدیدی با هدف سرویس VMware ESXi Shell شناسایی شده است و در فروم های هکری مختلف دست به دست می شود.

این آسیب پذیری برای شبکه و سازمانهایی که از VMware برای مجازی سازی استفاده میکنند، یک خطر جدی محسوب می شود و به طور بالقوه امکان دسترسی احراز هویت نشده و کنترل کامل ماشین های مجازی را به مهاجم می دهند.

ESXi Shell یک کامپوننت ضروری برای مدیریت هاست های VMware ESXi است و یک رابط کاربری خط دستوری برای تعامل مستقیم با هاست فراهم می کند. اگر این آسیب پذیری مورد بهره برداری قرار بگیرد می تواند به مهاجم امکان اجرای دستورات دلخواه روی ماشین هاست را داده و در نهایت منجر به سرقت داده ها، اختلال در سیستم و … می شود.

اثرات بالقوه

پیامدهای چنین سوءاستفاده ای بسیار زیاد است چرا که VMware ESXi به صورت گسترده در شبکه های بزرگ برای مدیریت زیر ساخت سرورهای مجازی استفاده می شود.

این بهره برداری می تواند به مهاجم امکان داشتن کنترل کامل روی همه ماشین های مجازی روی یک هاست و حجم بالای سرقت داده ها را دهد.

اختلال می تواند به سیستم های عملیاتی حیاتی رسیده و باعث متوقف شدن شبکه و ضرر مالی شود.

در پاسخ به این اکسپلویت VMware دستورالعملی برای تمام کاربران خود منتشر کرد و به آنها اکیدا توصیه می کند حتما آخرین وصله های منتشر شده را در اسرع وقت نصب نمایند.

اقداماتی برای حفاظت از سیستم ها:

1- استفاده از نسخه صحیح و تایید شده: مدیران شبکه باید ابتدا نسخه های فعلی نصب شده VMware ESXi خود را بررسی نمایند تا مشخص شود جزو نسخه های آسیب پذیر هستند یا خیر.

2- نصب فوری وصله ها و به روز رسانی: در صورت شناسایی سیستم های آسیب پذیر، لازم است وصله های منتشر شده را فورا نصب نمود. این به روز رسانی ها برای بستن حفره های امنیتی و پیشگیری از اکسپلویت ها منتشر می شوند.

3- مانیتور فعالیت های شبکه: به صورت مداوم فعالیت های شبکه را به منظور یافتن رفتارهای غیرعادی پایش نمایید. این کار می تواند به شناسایی به موقع و کاهش خطرات ناشی از تلاش برای بهره برداری کمک کند.

4- بررسی های امنیتی منظم: بررسی های امنیتی منظم می تواند تضمین کند که هیچ آسیب پذیری بدون رسیدگی باقی نمی ماند.

منبع: